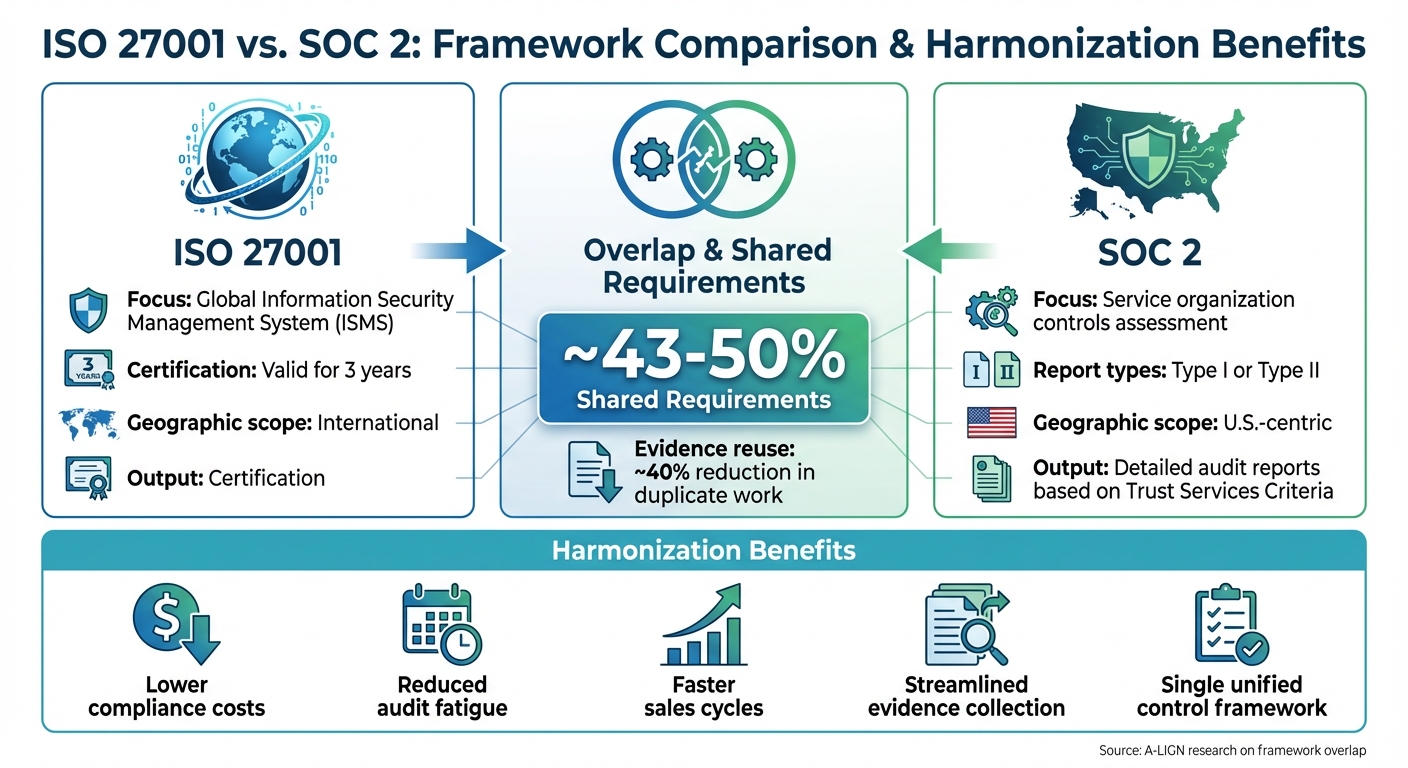

Die Kombination von ISO 27001 und SOC 2 spart Zeit, senkt Kosten und vereinfacht die Compliance. Diese beiden Rahmenwerke haben fast die Hälfte ihrer Anforderungen gemeinsam, sodass Sie Ihre Bemühungen durch die Angleichung von Richtlinien, Kontrollen und Audits rationalisieren können. Hier ist, was Sie wissen müssen:

- ISO 27001 konzentriert sich auf den Aufbau eines globalen Informationssicherheits-Managementsystems (ISMS) mit einer Zertifizierung, die drei Jahre lang gültig ist.

- SOC 2 bewertet die Kontrollen einer US-amerikanischen Dienstleistungsorganisation und erstellt detaillierte Berichte (Typ I oder II) auf der Grundlage der Trust Services Criteria.

- Durch die Harmonisierung dieser Rahmenwerke können Unternehmen sowohl die US-amerikanischen als auch die globalen Sicherheitsanforderungen effizient erfüllen.

ISO 27001 vs. SOC 2: Vergleich der Rahmenwerke und Vorteile der Harmonisierung

Kernbereiche für die Angleichung zwischen ISO 27001 und SOC 2

Umfang, Kontext und Abstimmung der Interessengruppen

Beginnen Sie mit der Erstellung einer einheitlichen Umfangsbeschreibung, die sowohl für ISO 27001 als auch für SOC 2 geeignet ist. Dieses Dokument sollte die Systeme, Standorte und Dienstleistungen, die in den Umfang fallen, klar umreißen. Es könnte beispielsweise eine cloudbasierte SaaS-Plattform beschreiben, die auf AWS gehostet wird und sowohl nationale als auch internationale Kunden bedient. Um Unstimmigkeiten bei Audits zu vermeiden, sollten Sie die strengeren Anforderungen an den Umfang als Grundlage verwenden.

Identifizieren Sie als Nächstes die wichtigsten beteiligten Stakeholder. Dazu gehören in der Regel die Geschäftsleitung, IT- und Sicherheitsteams, DevOps, Personalwesen, Rechtsabteilung, Vertrieb, Großkunden und wichtige Lieferanten. Erfassen Sie deren spezifische Anforderungen für jedes Framework. Beispielsweise können einige Kunden die Einhaltung von SOC 2 Typ II verlangen, während andere die Zertifizierung nach ISO 27001 fordern. Überprüfen Sie außerdem vertragliche und gesetzliche Anforderungen – wie HIPAA, GLBA oder staatliche Datenschutzgesetze – und ordnen Sie diese den Kontrollen nach ISO 27001 und den SOC 2 Trust Services Criteria zu. Auf diese Weise können Sie mehrere Verpflichtungen mit einem einzigen Satz von Kontrollen erfüllen.

Um die Kommunikation zu optimieren und widersprüchliche Erwartungen zu minimieren, sollten Sie gemeinsame Workshops mit den Beteiligten durchführen. Nutzen Sie diese Sitzungen, um den einheitlichen Umfang, gemeinsame Richtlinien und die Risikobereitschaft der Organisation zu überprüfen. Dieser kooperative Ansatz stellt sicher, dass alle Beteiligten aufeinander abgestimmt und auf die Zusammenarbeit mit den Wirtschaftsprüfern vorbereitet sind.

Sobald der Umfang und die Abstimmung zwischen den Beteiligten festgelegt sind, besteht der nächste Schritt darin, die Risikomanagementpraktiken zu synchronisieren.

Einheitliche Risikomanagement- und Kontrollziele

Entwickeln Sie einen Risikobewertungsprozess, der die Anforderungen von ISO 27001 Klausel 6 erfüllt und mit den gemeinsamen Kriterien von SOC 2 wie CC3 und CC9 übereinstimmt. Definieren Sie eine Methodik, die klare Kriterien für die Bewertung der Wahrscheinlichkeit und der Auswirkungen (sowohl quantitativ, z. B. finanzieller Verlust, als auch qualitativ) enthält. Führen Sie diese Bewertungen mindestens einmal jährlich oder bei größeren Änderungen durch. Dies hilft dabei, Bedrohungen, Schwachstellen, Vermögenswerte und bestehende Kontrollen zu identifizieren.

Führen Sie ein einziges, einheitliches Risikoregister. Darin sollten Vermögenswerte, Bedrohungen, Schwachstellen, Risiken und die zugewiesenen Eigentümer sowie Behandlungsoptionen und Kontrollzuordnungen dokumentiert werden (z. B. CC3.2, A.8.2). Halten Sie das Register durch vierteljährliche Überprüfungen auf dem neuesten Stand und beziehen Sie dabei Erkenntnisse aus Schwachstellenscans, Vorfallanalysen und Lieferantenbewertungen ein. Legen Sie dieses konsolidierte Risikoregister bei Audits als Nachweis für Ihren zentralisierten Ansatz zum Risikomanagement vor. Dies vereinfacht nicht nur die Auditvorbereitung, sondern reduziert auch redundante Aufwände.

Nachdem Sie einen einheitlichen Ansatz für das Risikomanagement festgelegt haben, konzentrieren Sie sich auf die Standardisierung der Kontrollen in beiden Rahmenwerken.

Integriertes Kontrollrahmenwerk und Zuordnung

Erstellen Sie einen Kontrollkatalog, der als zentrale Referenz für ISO 27001 und SOC 2 dient. Jeder Eintrag sollte die ID der Kontrolle, eine Beschreibung, den Eigentümer, die Implementierungshäufigkeit, die Art der Nachweise und den aktuellen Status enthalten. Fügen Sie Zuordnungsfelder hinzu, um die Kontrollen aus Anhang A der ISO 27001 mit den SOC 2 Trust Services Criteria (z. B. A.5.1, CC6.1) zu verknüpfen. Dadurch wird sichergestellt, dass jede Kontrolle die Anforderungen beider Rahmenwerke erfüllt.

Wenn Ihr Unternehmen bereits über eine SOC 2-Bewertung verfügt, sind wahrscheinlich bereits etwa 43 % der für die ISO 27001-Zertifizierung erforderlichen Nachweise vorhanden. Dieser Katalog hilft Ihnen dabei, Überschneidungen zu identifizieren und vorhandene Nachweise effizient wiederzuverwenden.

Verwenden Sie den Kontrollkatalog als einzige Informationsquelle für interne Teams und Auditoren. Er kann als Leitfaden für Richtlinienaktualisierungen, technische Implementierungen und die Sammlung von Nachweisen dienen. Bei Kontrollen, die nicht vollständig mit beiden Rahmenwerken übereinstimmen – wie beispielsweise SOC 2-Datenschutzkriterien oder bestimmte ISO 27001-ISMS-Governance -Klauseln – sollten Sie prüfen, ob bestehende Kontrollen verbessert werden können, um diese Lücken zu schließen. Durch diesen Ansatz wird die Schaffung völlig separater Prozesse vermieden.

Tools wie ISMS Copilot können diesen Prozess vereinfachen, indem sie vorgefertigte Zuordnungen zwischen ISO 27001 Anhang A und SOC 2-Kriterien sowie Vorlagen für Risikobewertungen und Kontrollbeschreibungen bereitstellen. Solche Tools tragen dazu bei, dass Ihre Dokumentation für beide Standards konsistent bleibt, sodass Ihre Compliance-Bemühungen organisiert und effizient bleiben.

Angleichung von ISMS- und SOC 2-Betrieb

ISMS-Dokumentation und SOC 2-Nachweisabgleich

Nutzen Sie Ihr ISO 27001 ISMS als Grundlage für die Verwaltung der Anforderungen von ISO 27001 und SOC 2, indem Sie Richtlinien, Verfahren und Kontrollbeschreibungen in einem einzigen, gut organisierten Repository zentralisieren.

Beginnen Sie mit Ihrer Anwendbarkeitserklärung (Statement of Applicability, SoA). Dieses Dokument beschreibt jede ISO 27001-Kontrolle und ihren Implementierungsstatus. Fügen Sie der SoA eine Spalte hinzu, um jede Kontrolle den relevanten SOC 2 Trust Services Criteria zuzuordnen. Verknüpfen Sie beispielsweise die ISO 27001-Kontrolle A.9.2.3 mit dem SOC 2-Kriterium CC6.2. Diese Querverweise vermeiden Doppelarbeit und optimieren die Sammlung von Nachweisen.

Formulieren Sie Richtlinien in neutraler Sprache, damit sie für beide Rahmenwerke geeignet sind. Erstellen Sie beispielsweise eine Zugriffskontrollrichtlinie, die sich mit geringsten Berechtigungen, regelmäßigen Überprüfungen und Bereitstellungs-Workflows befasst. Kennzeichnen Sie diese Richtlinie in Ihrem Dokumentenindex mit den Referenzen „ISO 27001 A.9“ und „SOC 2 CC6“. Wenn Auditoren Ihre Zugriffskontrollrichtlinie anfordern, können Sie ein einziges Dokument vorlegen, das durch konsistente Nachweise wie vierteljährliche Zugriffsüberprüfungsberichte, Bereitstellungstickets und Bereinigungprotokolle untermauert ist.

Verwenden Sie eine klare Namenskonvention für Nachweisdateien, z. B. „CC6.2_A.9.2.3_Q1-2025_AccessReview.pdf“, um die abgedeckten Kontrollen anzugeben. Speichern Sie alle Unterlagen in einem versionskontrollierten Repository mit übersichtlichen Ordnern. Auf diese Weise können Sie Nachweise einmalig erfassen und für beide Audits wiederverwenden, wodurch sich der Arbeitsaufwand um etwa 40 % reduziert.

Richten Sie schließlich Ihre internen Überprüfungsprozesse so aus, dass sie diese einheitliche Dokumentationsstruktur unterstützen.

Integration von interner Revision und Überprüfung

Entwickeln Sie ein einziges, risikobasiertes Auditprogramm, das jede Überprüfung sowohl mit den Klauseln der ISO 27001 als auch mit den SOC 2-Kriterien verknüpft. Verwenden Sie ein einziges Problemprotokoll, um Ergebnisse zu dokumentieren, und kennzeichnen Sie relevante Kontrollen für beide Rahmenwerke. Beispielsweise könnte ein Änderungsmanagement-Audit gleichzeitig ISO 27001 A.12.1.2 und SOC 2 CC8.1 bewerten, indem es denselben Satz von Änderungsanträgen untersucht. Diese Methode stellt sicher, dass Auditoren beurteilen können, ob Änderungen für beide Standards ordnungsgemäß genehmigt, getestet und dokumentiert wurden.

Wenn Probleme gelöst sind, dienen die Korrekturmaßnahmen und ihre Überprüfung als Nachweis für beide Rahmenwerke, wodurch Störungen minimiert und die Auditkosten gesenkt werden.

Kombinieren Sie Management-Review-Sitzungen, um Risikoprofile, Vorfalltrends und Kontrollleistungen sowohl für ISO 27001 als auch für SOC 2 zu besprechen. Die Sitzungsprotokolle und Aktionsprotokolle aus diesen Sitzungen liefern klare, einheitliche Nachweise für die Überwachung gemäß beiden Standards.

Sobald einheitliche Audits eingeführt sind, verlagern Sie Ihren Fokus auf kontinuierliche Verbesserung.

Kontinuierliche Verbesserung und Korrekturmaßnahmen

Behandeln Sie nach Abschluss der einheitlichen Audits alle festgestellten Mängel umgehend, um die Konformität aufrechtzuerhalten. Verwenden Sie einen einzigen Workflow für Korrekturmaßnahmen, um Probleme sowohl nach ISO 27001 als auch nach SOC 2 zu verwalten. Jeder Problembericht sollte die Quelle (z. B. interne Audits, Überwachungswarnungen oder Kundenfeedback) enthalten, die Auswirkungen und Risiken dokumentieren, eine Ursachenanalyse liefern und Korrekturmaßnahmen mit zugewiesenen Verantwortlichen und Fristen skizzieren.

Wenn beispielsweise verwaiste Konten identifiziert werden, tragen Sie diese unter A.9.2.5 und CC6.1 ein. Nach der Klärung können die aktualisierten Protokolle als Nachweis für beide Rahmenwerke dienen.

Führen Sie im Falle eines Sicherheitsvorfalls oder eines schwerwiegenden Beinahevorfalls strukturierte Nachbesprechungen durch. In diesen Nachbesprechungen sollten die gewonnenen Erkenntnisse dokumentiert, die Risikobewertungen aktualisiert und die Richtlinien oder Systemkonfigurationen bei Bedarf angepasst werden. Die Erfassung dieser Maßnahmen in einem einheitlichen Problemprotokoll zeigt Ihr Engagement für Verbesserungen und erfüllt die Anforderungen sowohl der ISO 27001 als auch des SOC 2.

Nutzen Sie GRC-Tools, um die Erfassung von Nachweisen, Erinnerungen und Dashboards zu automatisieren. KI-gestützte Assistenten wie ISMS Copilot können dabei helfen, indem sie harmonisierte Richtlinien entwerfen, Kontrollzuordnungen vorschlagen, auditfähige Berichte erstellen und Lücken in den Nachweisen identifizieren. Durch die Integration mit HR-, Identitäts- und Zugriffsmanagement- (IAM), Ticketing- und Cloud-Plattformen kann die Erfassung von Nachweisen weiter optimiert werden, sodass auch kleinere Teams ohne zusätzliches Personal eine hohe Compliance aufrechterhalten können.

Optimierung von Zeitplänen für Nachweise, Tests und Audits

Beweismittelarchiv und Wiederverwendung

Erstellen Sie ein zentrales Repository, um alle Compliance-Nachweise an einem Ort zu speichern, und kennzeichnen Sie jedes Artefakt für jedes relevante Framework. Laut A-LIGN erfüllen Unternehmen, die eine SOC 2-Bewertung absolvieren, bereits etwa 43 % der Nachweisanforderungen für ISO 27001. Durch einmaliges Zuordnen von Artefakten können Sie doppelte Uploads reduzieren und die Nachweiserfassung wesentlich effizienter gestalten.

Organisieren Sie Ihr Repository mit detaillierten Metadaten für jedes Artefakt. Fügen Sie Informationen wie die ISO 27001-Kontrollreferenz (z. B. A.9.2.3), die SOC 2 Trust Services Criteria (z. B. CC6.x), den Kontrollverantwortlichen, den vom Artefakt abgedeckten Datumsbereich und die Art des Nachweises (z. B. Richtlinie, Protokollausgabe, Screenshot oder Ticket) hinzu. Beispielsweise könnte ein vierteljährlicher Bericht zur Überprüfung privilegierter Zugriffe für den Zeitraum vom 1. Januar bis 31. März 2025 die Anforderungen von ISO 27001 Anhang A.9 und SOC 2 erfüllen, wenn er Details wie den Namen des Prüfers, den Umfang, die Entscheidungen und Zeitstempel enthält. Durch die Kennzeichnung dieses Berichts für beide Rahmenwerke müssen Sie ihn nur einmal speichern.

Eine Master-Kontroll- und Evidenzmatrix ist ein wertvolles Instrument für die Planung und Audits. Sie listet jede Kontrolle, die erforderlichen Artefakte und die Rahmenbedingungen auf, die sie erfüllen, sodass leicht nachverfolgt werden kann, was benötigt wird und wo es Anwendung findet.

Prüfung von Kadenz und Audit-Zeitplan

Sobald Ihre Nachweise zentralisiert sind, besteht der nächste Schritt darin, Test- und Auditpläne zu standardisieren. Richten Sie die Testkadenz an den strengsten Häufigkeitsanforderungen aus. Führen Sie beispielsweise vierteljährliche Schwachstellenscans durch und nutzen Sie die Ergebnisse, um die Anforderungen mehrerer Frameworks zu erfüllen. Wenden Sie diesen Ansatz auch auf andere wiederkehrende Aufgaben an, wie z. B. Überprüfungen der Benutzerzugriffe, Backup-Tests, Übungen zur Reaktion auf Vorfälle, Tests zur Notfallwiederherstellung, Schulungen zum Sicherheitsbewusstsein und Risikobewertungen von Lieferanten.

Koordinieren Sie die Zeitpläne für externe Audits, um sicherzustellen, dass die Überprüfungen für SOC 2 und ISO 27001 denselben Betriebszeitraum abdecken. Ein mehrjähriger Compliance-Kalender kann dabei helfen, die Meilensteine der ISO 27001-Zertifizierung mit den jährlichen SOC 2-Zyklen abzustimmen und so die langfristige Planung zu vereinfachen. Um Störungen zu minimieren, sollten Sie die Audits vor Ort in einem Zeitraum von zwei bis vier Wochen bündeln und Terminierungen während wichtiger Geschäftsereignisse wie Produkteinführungen oder dem Ende des Geschäftsjahres vermeiden.

Nutzen Sie Automatisierungstools, um Termine einzuhalten. Verwenden Sie eine GRC-Plattform, um Aufgaben zu planen – wie beispielsweise „Bericht zum Schwachstellenscan für das zweite Quartal bis zum 15. Juli 2025 hochladen“ – und integrieren Sie Feeds aus HR-Systemen, Ticketing-Plattformen, SIEM und Cloud-Diensten. KI-gestützte Tools wie ISMS Copilot können dabei helfen, einheitliche Test-Checklisten zu erstellen, Kontrollen über Frameworks wie ISO 27001 und SOC 2 hinweg abzubilden und Lücken in der Nachweispflicht zu identifizieren. Diese Art der Automatisierung ermöglicht es kleineren Teams, eine robuste Compliance aufrechtzuerhalten, ohne zusätzliches Personal einstellen zu müssen.

sbb-itb-4566332

Einsatz von Technologie und Automatisierung zur Harmonisierung

Technologie für einheitliche Compliance-Maßnahmen

Moderne GRC-Plattformen vereinfachen die Compliance, indem sie ISO 27001 und SOC 2 in einem einzigen Arbeitsbereich verwalten und eine gemeinsame Kontrollbibliothek verwenden, um Kontrollen für beide Standards abzubilden. Diese Plattformen umfassen Funktionen wie zentralisierte Richtlinien- und Dokumentenverwaltung mit Versionskontrolle, automatisierte Workflows für Aufgaben wie Risikobewertungen und interne Audits sowie Echtzeit-Dashboards zur Überwachung der Bereitschaft für beide Frameworks.

Die Automatisierung spielt eine wichtige Rolle, indem sie sich in Systeme wie HR, Cloud-Plattformen und Protokollierungstools integriert, um Nachweise wie Zugriffsberichte, Konfigurationsbaselines, Schwachstellenscans und Tickets zu sammeln. So kann beispielsweise ein vierteljährlicher Export der Zugriffsüberprüfung die Anforderungen sowohl von ISO 27001 als auch von SOC 2 erfüllen. Automatisierte Erinnerungen stellen sicher, dass die Sammlung von Nachweisen nahtlos mit den Auditzyklen abgestimmt ist.

Die Vorteile der Automatisierung liegen auf der Hand: Unternehmen können rund 40 % der Nachweise wiederverwenden, die Audit-Zeiten erheblich verkürzen und die Anzahl der Feststellungen reduzieren. Automatisierte Aufgabenzuweisungen und Warnmeldungen tragen zusätzlich dazu bei, die Audit-Gebühren und internen Arbeitskosten zu senken. Diese Effizienzsteigerungen ebnen den Weg für fortschrittliche Tools wie ISMS Copilot, um einheitliche Compliance-Bemühungen auf die nächste Stufe zu heben.

Verwendung von ISMS Copilot für harmonisierte Compliance

ISMS Copilot baut auf diesen automatisierten Compliance-Strategien auf und fungiert als KI-gestützter Assistent, der die Erstellung von Richtlinien und das Risikomanagement vereinfacht. Es generiert und pflegt Richtlinien, Verfahren und Standards, die gleichzeitig die Kontrollen gemäß ISO 27001 Anhang A und die SOC 2-Kriterien abdecken. Auf der Grundlage von Fachwissen aus mehr als 30 Frameworks erstellt ISMS Copilot einen einheitlichen Richtliniensatz, der kritische Bereiche wie Informationssicherheit, Zugriffskontrolle, Incident Response und Änderungsmanagement abdeckt. Durch die Verwendung eines einzigen Modells zur Erstellung von Richtlinien können Unternehmen Inkonsistenzen zwischen ISO- und SOC 2-bezogenen Dokumenten beseitigen, wodurch Audit-Risiken reduziert und Aktualisierungen optimiert werden.

Das Tool unterstützt auch einen einheitlichen Risikomanagementansatz, der die strukturierten Risikomanagementanforderungen der ISO 27001 und den Fokus von SOC 2 auf die Identifizierung und Minderung von Risiken erfüllt. Es hilft bei der Definition von Risikokriterien, Skalen für Wahrscheinlichkeit und Auswirkungen sowie Behandlungsstrategien, sodass ein einziges Risikoregister die Anforderungen beider Standards erfüllt. ISMS Copilot kann sogar auf gängige US-Geschäftskontexte zugeschnittene Risikobewertungen vorschlagen, wie z. B. cloudbasierte SaaS-Modelle, Remote-Teams und Abhängigkeiten von Dritten. Es ordnet diese Risiken den entsprechenden Kontrollen zu und hilft bei der Erstellung von Risikobewertungsberichten und Behandlungsplänen, die sowohl mit ISO 27001 als auch mit SOC 2 übereinstimmen.

Über das Risikomanagement hinaus bietet ISMS Copilot kontinuierliche Unterstützung durch die Analyse von Protokollen, Audit-Ergebnissen und Vorfallberichten, um Ursachenanalysen, Korrekturmaßnahmenpläne und Verbesserungsinitiativen zu erstellen, die die Anforderungen beider Rahmenwerke erfüllen. Bei der Vorbereitung auf Audits kann das Tool potenzielle Fragen der Auditoren simulieren, Antworten in Verbindung mit bestimmten Kontrollen und Nachweisen erstellen und wichtige Dokumente wie Beschreibungen der Kontrollumgebung und Systemübersichten verfeinern. Dies macht die Auditvorbereitung reibungsloser und effizienter und stellt sicher, dass Unternehmen ohne unnötige Komplikationen bereit sind, die Compliance-Anforderungen zu erfüllen.

ISO 27001 vs. SOC 2: Brauche ich beides?

Schlussfolgerung

Die Zusammenführung von ISO 27001 und SOC 2 bietet klare Vorteile: geringere Compliance-Kosten, weniger Audit-Aufwand und schnellere Verkaufszyklen. Dabei geht es jedoch nicht nur darum, Checklisten für Audits abzuarbeiten, sondern ein widerstandsfähigeres und konsistenteres Sicherheitsframework zu schaffen. Dieser Ansatz hilft dabei, echte Sicherheitslücken zu schließen und gleichzeitig kontinuierliche Verbesserungen in Bereichen wie Risikomanagement, Zugriffskontrolle und Incident Response zu unterstützen.

Betrachten Sie diese Checkliste als Ihren Leitfaden für die operative Umsetzung, um die Harmonisierung auf Kurs zu halten. Überprüfen Sie sie vierteljährlich, um sicherzustellen, dass Umfang, Risikobewertungen, Kontrollzuordnung, Wiederverwendung von Nachweisen und technologische Unterstützung weiterhin mit Ihren Zielen übereinstimmen. Indem Sie diese Punkte in regelmäßige Governance-Aktivitäten einbetten – wie vierteljährliche Geschäftsberichte, jährliche Risikobewertungen und geplante interne Audits – können Sie die Harmonisierung zu einem routinemäßigen Bestandteil Ihres Managementprozesses machen und nicht zu einer einmaligen Aufgabe.

Sobald Ihre Abläufe aufeinander abgestimmt sind, können Technologie und Automatisierung Ihre Harmonisierungsbemühungen auf die nächste Stufe heben. Moderne Tools vereinfachen den Prozess, indem sie Kontrollen zentralisieren, die Erfassung von Nachweisen automatisieren und Echtzeit-Einblicke liefern. Plattformen wie ISMS Copilot können beispielsweise aus einer einzigen Eingabe abgestimmte Richtlinien, Risikoregister und Kontrollbeschreibungen generieren. Sie können auch bestehende SOC 2-Kontrollen den Anforderungen der ISO 27001 zuordnen und wiederverwendbare Nachweise vorschlagen, wobei sie dank fortschrittlicher Automatisierung Zeit und Aufwand sparen.

Beginnen Sie mit einer Bewertung Ihrer aktuellen Maßnahmen: Erstellen Sie eine Liste Ihrer bestehenden SOC 2-Kontrollen, ISO 27001-Richtlinien und Audit-Zeitpläne, um Überschneidungen zu identifizieren. Erstellen Sie anschließend eine einheitliche Vorlage für die Zuordnung von Kontrollen und Nachweisen und legen Sie klare Zuständigkeiten und Fristen fest. Testen Sie schließlich Technologielösungen – sei es eine spezielle Compliance-Plattform oder ein KI-Assistent wie ISMS Copilot –, um mindestens einen Prozess zu automatisieren, z. B. die Erstellung von Richtlinien oder die Zuordnung von Kontrollen. Diese Schritte helfen Ihnen dabei, ein stärkeres Compliance-Programm aufzubauen.

Die Vorteile der Harmonisierung erstrecken sich über Ihr gesamtes Unternehmen. Führungskräfte erhalten optimierte, konsolidierte Einblicke in die Risiko- und Kontrollleistung. Sicherheitsteams können sich mehr auf die Risikominderung konzentrieren und weniger auf die wiederholte Formatierung von Nachweisen. Prüfer profitieren von reibungsloseren Prozessen mit klareren Dokumentationen und Kontrollkonzepten, wodurch sich der Kommunikationsaufwand reduziert. Einheitliche Berichterstellung und die Wiederverwendung von Nachweisen, wie zuvor beschrieben, ebnen den Weg für ein effektiveres Compliance-Programm. Dieser Ansatz stärkt nicht nur das Vertrauen, sondern beschleunigt auch Geschäftszyklen und positioniert Ihr Unternehmen für den Erfolg auf den wettbewerbsintensiven US-Märkten.

Häufig gestellte Fragen

Wie trägt die Angleichung von ISO 27001 und SOC 2 zur Senkung der Compliance-Kosten bei?

Die Angleichung von ISO 27001 an SOC 2 kann dazu beitragen, die Compliance-Kosten zu senken, indem doppelte Aufwände reduziert und sich überschneidende Anforderungen in einem einzigen, einheitlichen Ansatz behandelt werden. Durch die Zusammenführung dieser Rahmenwerke können Sie Prozesse vereinfachen, sich wiederholende Kontrollen eliminieren und einheitliche Richtlinien erstellen, die den Anforderungen beider Standards entsprechen. Dieser Ansatz spart nicht nur Zeit, sondern optimiert auch den Einsatz von Ressourcen bei Audits und im laufenden Compliance-Management.

Wenn dies richtig umgesetzt wird, führt diese Angleichung zu einer effizienteren Compliance-Strategie. Sie reduziert den Bedarf an separaten Audits und ermöglicht es Ihrem Team, sich auf das Wesentliche zu konzentrieren – die Aufrechterhaltung einer robusten und effektiven Sicherheitslage.

Wie können Organisationen ihre Risikomanagementpraktiken zwischen ISO 27001 und SOC 2 aufeinander abstimmen?

Um Risikomanagementpraktiken sowohl mit ISO 27001 als auch mit SOC 2 in Einklang zu bringen, sollten Sie sich auf die Entwicklung eines kombinierten Risikobewertungsprozesses konzentrieren, der den Anforderungen beider Rahmenwerke gerecht wird. Identifizieren Sie sich überschneidende Kontrollen, um Doppelarbeit zu reduzieren und einen einheitlichen Ansatz für beide Standards zu gewährleisten. Integrieren Sie einheitliche Risikobehandlungspläne, um identifizierte Risiken effektiv anzugehen, und stellen Sie sicher, dass gut organisierte, konsistente Dokumentationen für Audits und laufende Compliance-Maßnahmen verfügbar sind.

Der Einsatz von Tools wie ISMS Copilot kann diesen Prozess vereinfachen, indem sie maßgeschneiderte Anleitungen und Ressourcen bereitstellen, mit denen Sie Compliance-Aufgaben präziser und effizienter optimieren können.

Wie können Tools wie ISMS Copilot dazu beitragen, die Einhaltung der Normen ISO 27001 und SOC 2 zu optimieren?

Tools wie ISMS Copilot erleichtern die Einhaltung der Normen ISO 27001 und SOC 2 erheblich, indem sie KI-gestützte Unterstützung bieten, die auf beide Rahmenwerke zugeschnitten ist. Sie übernehmen wichtige Aufgaben wie die Ausarbeitung von Richtlinien, die Erstellung von Dokumentationen und die Durchführung von Risikobewertungen, wodurch Zeit gespart und Fehler minimiert werden.

Mit seinen fortschrittlichen KI-Funktionen sorgt ISMS Copilot für Konsistenz zwischen den beiden Frameworks, sodass Compliance-Experten sich überschneidende Anforderungen effektiver bewältigen können. Dieser optimierte Ansatz trägt dazu bei, die Präzision zu wahren und den Prozess fokussiert zu halten, wodurch es einfacher wird, die Maßnahmen zu koordinieren und die Compliance-Ziele mit Sicherheit zu erreichen.