Die Einhaltung von Vorschriften ist für Start-ups in den USA unverzichtbar, insbesondere mit Rahmenwerken wie SOC 2, ISO 27001, HIPAAund CCPA. Ohne klare Richtlinien und Tools wird die Einhaltung dieser Vorschriften zu einer kostspieligen und zeitaufwändigen Belastung. Hier ist der Deal:

- Warum Compliance wichtig ist: Vermeiden Sie Strafen wie Geldbußen in Höhe von über 50.000 US-Dollar für Verstöße gegen das HIPAA oder 4 % des weltweiten Umsatzes gemäß DSGVO. Die Nichteinhaltung kann auch zu Datenverstößen führen, die Kosten in Höhe von 4 bis 10 Millionen US-Dollar verursachen und das Vertrauen der Kunden beeinträchtigen.

- Automatisierung spart Zeit: Startups wenden 40–60 % ihrer Sicherheitsressourcen für manuelle Compliance-Aufgaben auf. Automatisierungstools reduzieren diesen Aufwand um bis zu 80 %, gewährleisten die Audit-Bereitschaft und verringern Verzögerungen.

- Wichtige Richtlinien: Konzentrieren Sie sich auf eine Richtlinie zur Informationssicherheit, eine Richtlinie zur Zugriffskontrolle und eine Richtlinie zur Reaktion auf Vorfälle. Diese sind für Rahmenwerke wie SOC 2 und ISO 27001 unverzichtbar.

- Wie Automatisierung hilft: Tools wie ISMS Copilot erstellen Richtlinien, automatisieren die Beweissicherung und überwachen Compliance-Lücken – das beschleunigt Audits und reduziert Fehler.

Compliance muss nicht überwältigend sein. Mit den richtigen Tools und einer strukturierten Checkliste können Sie Ihr Start-up schützen, Kundenvertrauen aufbauen und sicher skalieren.

Wie Sie SOC 2 -Konformität für 20.000 Dollar oder weniger erreichen

Erforderliche Richtlinien für Start-ups

Wenn Sie ein US-Startup sind, das die SOC 2- oder ISO 27001-Konformität anstrebt, sind die richtigen schriftlichen Richtlinien unverzichtbar. Diese Richtlinien dienen nicht nur dazu, Audits zu bestehen, sondern geben Investoren auch die Gewissheit, dass Ihr Unternehmen Sicherheit ernst nimmt. Die Auditoren achten auf dokumentierte Verpflichtungen in Bereichen wie Sicherheit, Zugriffskontrolle und Vorfallmanagement. Während SOC 2 Flexibilität bei der Benennung und Strukturierung von Richtlinien zulässt (sofern sie mit den Trust Services Criteria übereinstimmen), hat ISO 27001 spezifischere Anforderungen, die mit den Kontrollen in Anhang A verbunden sind. Sie benötigen mindestens eine Richtlinie zur Informationssicherheit, eine Richtlinie zur Zugriffskontrolle und Identitätsverwaltung sowie eine Richtlinie zur Reaktion auf Vorfälle. Um Ihr Compliance-Framework zu stärken, sollten Sie auch Richtlinien für die akzeptable Nutzung, das Änderungsmanagement, das Lieferantenmanagement und die Geschäftskontinuität in Betracht ziehen.

Glücklicherweise können moderne Compliance-Plattformen diesen Prozess vereinfachen. Tools wie ISMS Copilot können innerhalb weniger Minuten auf Ihre Bedürfnisse zugeschnittene Richtlinienentwürfe erstellen und dabei auf das Fachwissen aus über 30 Compliance-Frameworks zurückgreifen. Im Folgenden werden wir die wichtigsten Richtlinien aufschlüsseln, die Ihr Start-up festlegen muss.

Informationssicherheitsrichtlinie

Dies ist der Grundstein für das Sicherheitsframework Ihres Startups. Eine Informationssicherheitsrichtlinie umreißt das Engagement Ihres Unternehmens für den Schutz von Daten und dient als Grundlage für den Erfolg von Audits und die operative Sicherheit. Sie sollte den Umfang Ihres Informationssicherheits-Managementsystems (ISMS) definieren – beispielsweise indem sie festlegt, dass es alle in AWS US-East-1 gehosteten Kundendaten abdeckt. Die Richtlinie muss detailliert beschreiben, welche Vermögenswerte, Prozesse, Standorte und Datentypen enthalten sind. Um die Compliance-Anforderungen zu erfüllen, sollte sie von der Geschäftsleitung genehmigt (in der Regel vom CEO, CTO oder CISO unterzeichnet) und jährlich oder bei wesentlichen Änderungen in Bezug auf Technologie, Vorschriften oder Geschäftsabläufe überprüft werden.

Diese Richtlinie unterstützt die Anforderungen der ISO 27001 (Anhang A.5.1.1 und Abschnitt 5.2), indem sie hochrangige Sicherheitsziele und Governance-Regeln festlegt. Für SOC 2 demonstriert sie die Governance, die zur Erfüllung der Sicherheitskriterien (CC6.1) erforderlich ist. Um wirksam zu sein, sollte sie auch die Rollen und Verantwortlichkeiten, Ihren Ansatz zum Risikomanagement und die Verbindungen zu anderen unterstützenden Richtlinien umreißen. Der Einsatz von Automatisierungstools mit vorgefertigten Richtlinienvorlagen kann dazu beitragen, dass die Anforderungen beider Rahmenwerke ohne doppelten Aufwand erfüllt werden.

Richtlinie für Zugriffskontrolle und Identitätsmanagement

Die Kontrolle darüber, wer auf Ihre Systeme und Daten zugreifen kann, ist von entscheidender Bedeutung. Eine Richtlinie zur Zugriffskontrolle und Identitätsverwaltung stellt sicher, dass Ihr Start-up angemessene Sicherheitsgrenzen durchsetzt. Diese Richtlinie muss dem Prinzip der geringsten Privilegien folgen und den Benutzern nur den Zugriff gewähren, den sie benötigen. Außerdem sollte sie eine Multi-Faktor-Authentifizierung (MFA) für alle Konten vorschreiben, insbesondere für den administrativen und den Fernzugriff. Die Implementierung von Single Sign-On (SSO) für die zentralisierte Authentifizierung und Protokollierung kann die Sicherheit weiter erhöhen. Darüber hinaus sollte die Richtlinie regelmäßige Zugriffsüberprüfungen vorschreiben – in der Regel vierteljährlich –, bei denen Manager und Systembesitzer überprüfen, ob die Benutzerberechtigungen noch angemessen sind.

Diese Richtlinie erfüllt die wichtigsten Anforderungen der ISO 27001 (Anhang A.9), indem sie die Benutzerregistrierung, die Verwaltung von Berechtigungen und regelmäßige Überprüfungen abdeckt. Für SOC 2 entspricht sie den Kriterien für die logische Zugriffssicherheit (CC6.2–6.3). Automatisierungstools, die sich in Identitätsanbieter integrieren lassen, können diesen Prozess effizienter gestalten, manuelle Fehler reduzieren und detaillierte Prüfpfade aufrechterhalten.

Richtlinie zum Umgang mit Vorfällen

Wenn ein Sicherheitsvorfall auftritt, benötigt Ihr Team einen klaren Plan, um diesen zu erkennen, darauf zu reagieren und ihn zu beheben. Eine Richtlinie zur Reaktion auf Vorfälle beschreibt diese Prozesse im Detail. Sie sollte Schweregradklassifizierungen (z. B. niedrig, mittel, hoch, kritisch) basierend auf den Auswirkungen auf Daten und Geschäftsabläufe enthalten. Die Richtlinie muss auch Eskalationsverfahren definieren – z. B. wer innerhalb welcher Frist benachrichtigt wird (z. B. innerhalb einer Stunde bei Vorfällen mit hohem Schweregrad). Darüber hinaus sollte sie Regeln für die Benachrichtigung bei Verstößen festlegen und eine Analyse nach dem Vorfall vorschreiben, z. B. einen Bericht über die Ursachen, der innerhalb von 30 Tagen fertiggestellt werden muss.

Für ISO 27001 erfüllt diese Richtlinie die Anforderungen an die Reaktion auf Vorfälle (Anhang A.16). Für SOC 2 deckt sie die Kriterien für Erkennung, Reaktion und externe Kommunikation (CC7) ab. US-Startups müssen außerdem die Fristen für die Meldung von Datenschutzverletzungen auf Bundes- und Landesebene einhalten. Automatisierungsplattformen können in Kommunikationswerkzeuge integriert werden, um sicherzustellen, dass Benachrichtigungen rechtzeitig versendet werden, die Einhaltung von SLA-Vorgaben für die Reaktion über Dashboards zu verfolgen und Nachweise für Audits aufzubewahren.

Wie man die Richtlinienverwaltung automatisiert

Sobald Sie Ihre Kernrichtlinien entworfen haben, beginnt die eigentliche Arbeit: Sie müssen sie auf dem neuesten Stand halten, sicherstellen, dass die richtigen Personen Zugriff darauf haben, die Unterschriften der Mitarbeiter verfolgen und Nachweise für die Einhaltung der Vorschriften sammeln. Wenn Ihr Start-up wächst, kann die manuelle Verwaltung von Richtlinien schnell zu einer überwältigenden Aufgabe werden. Die Automatisierung vereinfacht diesen Prozess, indem sie Dokumente zentralisiert, Überprüfungen plant, Unterschriften nachverfolgt und kontinuierlich auf Compliance-Lücken überwacht. Moderne Compliance-Plattformen können sogar in Ihre bestehenden Systeme integriert werden, um automatisch Nachweise zu sammeln und Warnmeldungen zu senden, wenn Konfigurationen nicht mehr synchron sind. Hier erfahren Sie, wie die Automatisierung in drei kritischen Bereichen einen Unterschied machen kann:

Lebenszyklusmanagement von Richtlinien

Die Verwaltung von Richtlinien mithilfe manueller Prozesse kann zu Fehlern und Ineffizienzen führen. Automatisierungstools zentralisieren alle Ihre Richtlinien an einem sicheren Ort mit rollenbasiertem Zugriff, sodass nur autorisierte Personen sensible Dokumente einsehen können. Diese Plattformen erstellen außerdem einen Prüfpfad, indem sie Änderungen mit Zeitstempeln protokollieren. Automatische Erinnerungen sorgen dafür, dass Richtlinien aktuell bleiben, wobei Benachrichtigungen per E-Mail oder Slack an die Verantwortlichen und Genehmiger der Richtlinien gesendet werden. Einige Tools weisen sogar Richtlinien auf der Grundlage von Rollen zu und kennzeichnen Lücken, wenn sich Vorschriften ändern. Darüber hinaus können vorgefertigte Richtlinienbibliotheken, die auf wichtige Standards abgestimmt sind, Ihnen helfen, innerhalb weniger Tage ein Basisprogramm einzurichten.

ISMS Copilot geht noch einen Schritt weiter und nutzt KI, um innerhalb weniger Minuten maßgeschneiderte Richtlinien zu entwerfen. Es bietet eine robuste Versionskontrolle mit Änderungsprotokollen und plant automatisierte Überprüfungserinnerungen, die auf spezifische Rahmenanforderungen zugeschnitten sind. Die Plattform verfolgt auch die Abzeichnungen der Mitarbeiter mithilfe integrierter digitaler Workflows und gewährleistet so die Einhaltung von mehr als 30 Rahmenwerken mit hoher Präzision. Anstatt Richtlinien von Grund auf neu zu erstellen oder generische Vorlagen anzupassen, können Sie ISMS Copilot bitten, eine Nutzungsrichtlinie zu entwerfen, die mit ISO 27001 Anhang A.8.1.3 und SOC 2 CC6.1 übereinstimmt. Von dort aus können Sie sie durch Ihren Überprüfungs- und Genehmigungs-Workflow schicken – alles innerhalb desselben Systems. Dieser Ansatz kann den manuellen Aufwand für die Erstellung und Koordination um bis zu 70–80 % reduzieren.

Beweissammlung und Überwachung

Eine effiziente Beweissicherung ist für die Audit-Bereitschaft von entscheidender Bedeutung, aber die manuelle Durchführung ist sowohl mühsam als auch fehleranfällig. Automatisierungstools lassen sich in Ihre Cloud-Infrastruktur (wie AWS, GCP oder Azure), HR-Systeme (wie BambooHR oder Workday), Identitätsanbieter (wie Okta oder Google Workspace), Code-Repositorys (wie GitHub oder GitLab) und Ticketing-Tools (wie Jira) integrieren. Durch diese Integrationen kann die Plattform automatisch in festgelegten Intervallen Nachweise abrufen. Die kontinuierliche Überwachung ersetzt einmalige Überprüfungen durch ständige Scans auf Probleme wie nicht gepatchte Systeme, übermäßige Berechtigungen oder öffentlich zugängliche Speicher-Buckets. Wenn beispielsweise ein neues Administratorkonto ohne Multi-Faktor-Authentifizierung erstellt wird, sendet das System Echtzeit-Warnmeldungen per E-Mail oder Slack und aktualisiert die Dashboards, um den Compliance-Status wichtiger Kontrollen anzuzeigen.

Einige Tools gehen sogar noch weiter, indem sie nach fehlenden Sicherheitspatches suchen, die Benutzeraktivitäten überwachen, um das Prinzip der geringsten Rechte durchzusetzen, und Echtzeit-Risikoinformationen für Ihre gesamte Infrastruktur bereitstellen. Einheitliche Audit-Dashboards vereinfachen die Beweissammlung und stellen sicher, dass Sie immer für Audits vorbereitet sind, sodass Sie nicht in letzter Minute nach Beweisen suchen müssen, wenn eine Bewertung ansteht.

Schulung und Bescheinigung zu Richtlinien

Auch bei Automatisierung sind Mitarbeiterschulungen und -bescheinigungen unerlässlich, um sicherzustellen, dass Richtlinien in der Praxis eingehalten werden. Die Mitarbeiter müssen sich der für sie geltenden Richtlinien bewusst sein. Die Automatisierung hilft dabei, indem sie Sicherheitsbewusstseinsschulungen, Phishing-Simulationen und rollenspezifische Kurse basierend auf den Aufgabenbereichen zuweist. Außerdem versendet sie Erinnerungen für überfällige oder unvollständige Module. Wenn eine neue Richtlinie eingeführt oder eine bestehende aktualisiert wird, verteilt die Plattform diese automatisch an die relevanten Mitarbeiter und verfolgt digitale Bestätigungen, wodurch ein überprüfbarer Nachweis darüber erstellt wird, wer wann unterschrieben hat. Eskalationspfade stellen sicher, dass Manager benachrichtigt werden, wenn Teammitglieder die erforderlichen Schulungen nicht innerhalb eines festgelegten Zeitraums, z. B. 14 Tagen, absolvieren. On-Demand-Berichte bieten sofortigen Einblick in die Abschlussquoten der Schulungen und zeigen Lücken auf, die vor den Bewertungen geschlossen werden müssen.

Viele Plattformen bieten auch Funktionen für die Einführung von Richtlinien mit geführten Walkthroughs und vorgefertigten Bibliotheken, die auf wichtige Frameworks abgestimmt sind. Dies reduziert den Arbeitsaufwand für Personal- und Sicherheitsteams, gewährleistet eine einheitliche Schulung über verteilte Teams hinweg und generiert die Dokumentation, die zur Erfüllung von Anforderungen wie ISO 27001 Anhang A.7.2.2 (Bewusstsein für Informationssicherheit) und SOC 2 CC1.4 (Verpflichtung zur Kompetenz) erforderlich ist. Wenn beispielsweise ein Auditor einen Nachweis darüber verlangt, dass alle Mitarbeiter ihre jährliche Sicherheitsschulung absolviert haben, können Sie den erforderlichen Bericht in Sekundenschnelle erstellen, anstatt wochenlang nach Aufzeichnungen zu suchen.

sbb-itb-4566332

Checkliste zur Startbereitschaft

Bevor Sie sich mit Richtlinien und Tools befassen, ist es wichtig, einen klaren Fahrplan zu erstellen. Eine strukturierte Checkliste hilft Ihnen dabei, herauszufinden, was geschützt werden muss, wer dafür verantwortlich ist und wo Automatisierung die größte Wirkung erzielt. Ohne diese Grundlagen laufen Sie Gefahr, ein Compliance-Programm zu erstellen, das entweder zu eng gefasst ist und wichtige Systeme ungeschützt lässt oder zu weit gefasst ist und Zeit und Ressourcen für unnötige Kontrollen verschwendet. Die folgenden Schritte helfen Ihnen dabei, den Umfang Ihres Programms festzulegen, Verantwortlichkeiten zuzuweisen und Prioritäten für die Automatisierung zu setzen.

Festlegung des Geltungsbereichs und der Rahmenbedingungen für die Compliance

Der erste Schritt besteht darin, die Datentypen Ihres Startups zu katalogisieren. Dazu gehören Kundendaten wie Namen, E-Mail-Adressen und Anschriften (PII), Zahlungskartendaten (PCI), geschützte Gesundheitsdaten (PHI) und sensible interne Daten wie Quellcode oder Geschäftsgeheimnisse. Ordnen Sie jeden Datentyp seinem Speicherort zu – AWS-Produktionskonten, Staging-Umgebungen, SaaS-Tools, Code-Repositorys oder Anbietersystemen. Diese Bestandsaufnahme bildet das Rückgrat Ihres Compliance-Umfangs und stellt sicher, dass Sie alle relevanten Systeme in Audits einbeziehen.

Identifizieren Sie als Nächstes, welche Compliance-Rahmenbedingungen auf der Grundlage Ihres Geschäftsmodells und der Kundenbedürfnisse gelten. Für US-amerikanische B2B-SaaS-Unternehmen, die Unternehmenskunden ansprechen, ist SOC 2 Typ II ein gängiger Ausgangspunkt. Wenn Sie mit Gesundheitsdaten umgehen, ist die Einhaltung der HIPAA-Vorschriften ein Muss. Unternehmen, die Zahlungskarteninformationen verarbeiten, müssen sich an PCI DSS halten, und diejenigen, die EU-Nutzer bedienen, müssen die DSGVO einhalten. Für globale oder sicherheitsbewusste Kunden wird häufig ISO 27001 angestrebt, da dieser Standard einen strukturierten Ansatz für die Informationssicherheit verfolgt. Sehen Sie sich frühzeitig die Due-Diligence-Dokumente für Investoren und die Sicherheitsfragebögen für Kunden an – darin sind häufig die Rahmenwerke beschrieben, die Ihr Unternehmen erfüllen muss.

Sobald Sie die richtigen Frameworks identifiziert haben, legen Sie die Grenzen Ihres Anwendungsbereichs fest. Listen Sie klar und deutlich alle Systeme auf, die in den Anwendungsbereich fallen, wie Produktions-Workloads, CI/CD-Pipelines, Unternehmenslaptops, Identitätsanbieter und HR-Systeme. Schließen Sie Systeme wie Marketing-Sandboxes oder persönliche Entwicklungsumgebungen aus. Dokumentieren Sie diesen Anwendungsbereich mit einer formellen Erklärung, Datenflussdiagrammen und einer Systeminventarliste. Diese Artefakte sind für die Konfiguration von Automatisierungstools zur Erfassung von Nachweisen und zur Überwachung der Compliance unerlässlich.

KI-gestützte Tools wie ISMS Copilot können diesen Prozess vereinfachen. Sie helfen dabei, Ihre Technologien und Datenflüsse auf Frameworks wie ISO 27001, SOC 2 und NIST 800-53 abzubilden. Anstatt Kontrollanforderungen manuell miteinander abzugleichen, identifizieren diese Tools die für Ihre Systeme und Datentypen geltenden Kontrollen, generieren abgestimmte Richtlinien und heben Überschneidungen hervor, bei denen eine Kontrolle mehrere Frameworks erfüllt. Das spart Zeit und reduziert von Anfang an redundante Arbeit.

Nachdem Sie Ihren Umfang und Ihre Rahmenbedingungen festgelegt haben, besteht der nächste Schritt darin, Verantwortlichkeiten zuzuweisen, um die Rechenschaftspflicht in Ihrem Compliance-Programm sicherzustellen.

Zuweisung von Richtlinien und Automatisierungsverantwortlichkeiten

Verantwortlichkeit ist der Schlüssel, um Compliance-Bemühungen auf Kurs zu halten. Ohne klare Rollen kommt der Fortschritt zum Stillstand, da niemand weiß, wer für die Ausarbeitung von Richtlinien, die Verwaltung von Tools oder die Reaktion auf Warnmeldungen verantwortlich ist. Beginnen Sie damit, einen leitenden Sponsor zu benennen, in der Regel Ihren CEO oder CTO. Diese Person legt die Risikotoleranz fest, genehmigt den Umfang, weist Ressourcen zu und unterzeichnet Richtlinien. Außerdem kommuniziert sie Investoren und dem Team die Bedeutung von Compliance.

Als Nächstes ernennen Sie einen Compliance-Verantwortlichen – häufig einen Sicherheitsbeauftragten, CISO oder Betriebsleiter –, der den täglichen Fortschritt überwacht, die Roadmap verwaltet und die Beziehung zu externen Prüfern pflegt. Diese Person wählt Frameworks aus, konfiguriert Automatisierungstools und verfolgt Meilensteine zur Bereitschaft.

Kontrollverantwortliche für bestimmte Bereiche zuweisen:

- Engineering oder DevOps: Cloud-Sicherheit, Änderungsmanagement, Protokollierung, Überwachung, Backups und Notfallwiederherstellung.

- IT: Endpunktsicherheit, Single Sign-On (SSO), Verwaltung mobiler Geräte (MDM) und Kontobereitstellung.

- Personalwesen oder Personalverwaltung: Einarbeitung, Austritt, Hintergrundüberprüfungen und Schulungsbescheinigungen.

- Recht oder Finanzen: Lieferantenrisiko, Datenverarbeitungsvereinbarungen und behördliche Meldungen.

Jeder Kontrollverantwortliche sollte über messbare KPIs verfügen, wie beispielsweise die Zeit bis zur Behebung kritischer Warnmeldungen oder der Prozentsatz der Systeme mit aktivierter Protokollierung. Für die Automatisierung sollten Sie einen Tool-Verantwortlichen benennen – in der Regel den Compliance-Beauftragten –, der die Integrationen verwaltet, den Umfang aktualisiert und sich mit den Anbietern abstimmt. Weisen Sie technischen Verantwortlichen für wichtige Systeme zu: DevOps für Cloud-Plattformen (AWS, GCP, Azure), IT für Identitätsanbieter (Okta, Azure AD), HR für HRIS-Systeme und Engineering für Ticketing-Tools wie Jira.

Dokumentieren Sie diese Verantwortlichkeiten in einer RACI-Matrix, die Prozesse (z. B. Zugriffsüberprüfungen, Vorfallmanagement) den Rollen zuordnet und so Klarheit darüber schafft, wer verantwortlich, rechenschaftspflichtig, konsultiert und informiert ist. Regelmäßige Standup-Meetings mit diesen Verantwortlichen können dazu beitragen, Lücken in den Richtlinien oder Integrationsprobleme frühzeitig zu erkennen.

Nachdem die Zuständigkeiten geklärt sind, liegt der nächste Schwerpunkt auf der Priorisierung von Automatisierungsmaßnahmen, die schnell die besten Ergebnisse liefern.

Priorisierung der Automatisierungsimplementierung

Nicht jede Kontrolle muss sofort automatisiert werden. Ein risikobasierter Ansatz hilft Ihnen, sich auf Automatisierungen mit hoher Wirkung und geringem Aufwand zu konzentrieren, auf die sich Auditoren verlassen und die Ihre sensibelsten Daten schützen. Zu den wichtigsten Prioritäten gehören:

- Automatisierte Beweissicherung aus kritischen Systemen.

- Automatisierung der Identitätsverwaltung: SSO, Multi-Faktor-Authentifizierung (MFA), Bereitstellung/Entzug von Berechtigungen und regelmäßige Überprüfung der Zugriffsrechte.

- Kontinuierliche Überwachung und Warnmeldungen bei Fehlkonfigurationen, offenen Sicherheitsgruppen, fehlenden Patches und Lücken in der Protokollierung.

- Automatisierung der Richtlinienverteilung und Schulung: Weisen Sie rollenbasierte Richtlinien zu und verfolgen Sie Bescheinigungen.

Mittelfristig (etwa sechs Monate) um Folgendes erweitern:

- Ein zentralisiertes Risikoregister: Ziehen Sie automatisch Eingaben aus Schwachstellenscans und verfolgen Sie Maßnahmen zur Risikominderung mit Fristen.

- Workflows für das Lieferantenrisikomanagement: Automatisieren Sie Sicherheitsfragebögen, Vertragsverfolgung und Verlängerungserinnerungen.

- Automatisierung des Änderungsmanagements: Integration mit Ticketing- und CI/CD-Pipelines zur Dokumentation von Code-Reviews und Genehmigungen.

Langfristig (über das erste Jahr hinaus) sollten Sie sich auf fortgeschrittene Funktionen konzentrieren, wie zum Beispiel:

- Disaster Recovery und Business Continuity-Tests: Automatisieren Sie die Wiederherstellung von Backups und verfolgen Sie die Ergebnisse von DR-Tests.

- Erweiterte Berichts-Dashboards: Überwachen Sie die Framework-Abdeckung, kontrollieren Sie Gesundheitstrends und Kennzahlen auf Vorstandsebene.

- Verwenden Sie Tools wie ISMS Copilot, um sich überschneidende Kontrollen in Rahmenwerken wie ISO 27001, SOC 2 und NIST zu optimieren und so die Effizienz zu steigern.

Dieser schrittweise Ansatz schafft ein Gleichgewicht zwischen schnellen Erfolgen und langfristigen Zielen, indem er wichtige Audit- und Sicherheitsrisiken angeht und gleichzeitig den Arbeitsaufwand überschaubar hält. Indem Sie sich zunächst auf die Automatisierungen mit der größten Wirkung konzentrieren, können Sie eine solide Grundlage schaffen, die den Erwartungen von Investoren und Kunden gerecht wird.

Automatisierung und Validierung in Einklang bringen

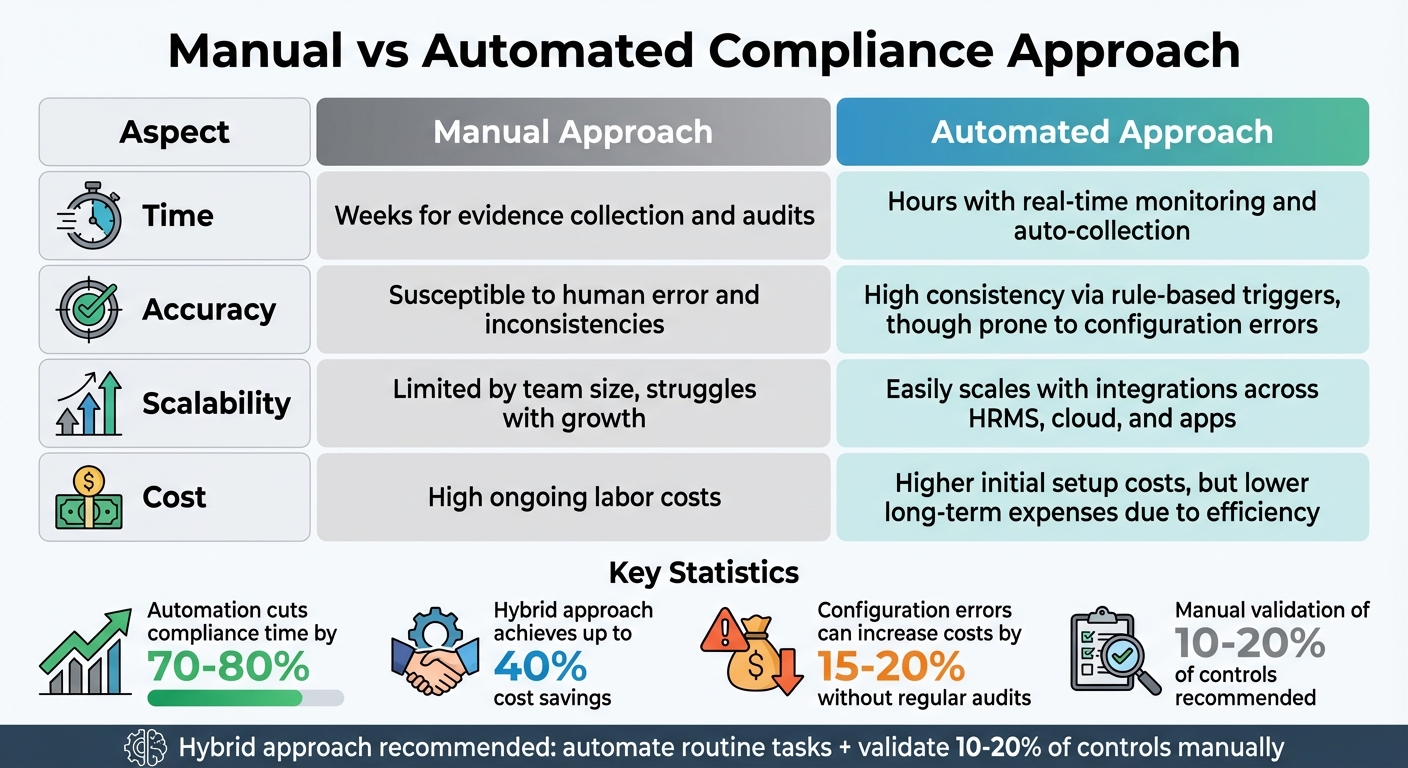

Manuelle vs. automatisierte Compliance: Vergleich hinsichtlich Zeitaufwand, Kosten und Genauigkeit

Automatisierung bietet zwar unbestreitbare Effizienz, muss jedoch unbedingt mit manueller Überwachung kombiniert werden, um Genauigkeit zu gewährleisten. Automatisierung kann Compliance-Aufgaben beschleunigen und Fehler reduzieren, ist jedoch nicht narrensicher. Startups, die sich zu stark auf automatisierte Tools verlassen, ohne angemessene Kontrollen durchzuführen, laufen Gefahr, Lücken zu übersehen, Systeme falsch zu konfigurieren oder fehlerhafte Prüfungsnachweise zu erstellen. Der Schlüssel liegt darin, ein Gleichgewicht zu finden: Lassen Sie automatisierte Systeme repetitive Aufgaben übernehmen, während Sie sich bei strategischen Entscheidungen und Genauigkeitsprüfungen auf menschliches Fachwissen verlassen. Lassen Sie uns untersuchen, wie regelmäßige Validierungen automatisierte Systeme stärken.

Vorteile und Risiken der Compliance-Automatisierung

Die Automatisierung bringt klare Vorteile für die Compliance-Bemühungen mit sich. Die Echtzeitüberwachung reduziert den Zeitaufwand für die Beweissicherung drastisch, regelbasierte Logik gewährleistet konsistente Prüfungen über verschiedene Rahmenwerke wie ISO 27001 und SOC 2 hinweg, und zentralisierte Dashboards vereinfachen die Berichterstattung für Auditoren und Stakeholder.

| Aspekt | Manueller Ansatz | Automatisierter Ansatz |

|---|---|---|

| Zeit | Wochen für die Beweissicherung und Audits | Stunden mit Echtzeitüberwachung und automatischer Erfassung |

| Genauigkeit | Anfällig für menschliches Versagen und Unstimmigkeiten | Hohe Konsistenz durch regelbasierte Trigger, jedoch anfällig für Konfigurationsfehler |

| Skalierbarkeit | Begrenzt durch die Teamgröße, Schwierigkeiten mit dem Wachstum | Einfach skalierbar durch Integrationen über HRMS, Cloud und Apps hinweg |

| Kosten | Hohe laufende Arbeitskosten | Höhere Anschaffungskosten, aber langfristig geringere Ausgaben aufgrund der Effizienz |

Allerdings ist die Automatisierung nicht frei von Risiken. Konfigurationsfehler oder fehlgeschlagene Integrationen können die Kosten um 15 bis 20 % erhöhen, wenn sie nicht durch regelmäßige Audits behoben werden. Durch Automatisierung lässt sich zwar der Zeitaufwand für die Compliance um 70 bis 80 % reduzieren, ohne Validierung können Fehler jedoch das Ausfallrisiko um 25 % erhöhen. Ein hybrider Ansatz – die Automatisierung von Routineaufgaben bei gleichzeitiger manueller Validierung von 10 bis 20 % der Kontrollen – kann im Laufe der Zeit zu Kosteneinsparungen von bis zu 40 % führen, ohne die Genauigkeit zu beeinträchtigen.

Validierung und interne Revision

Die Vorteile der Automatisierung werden durch regelmäßige Validierungen zur Sicherstellung der Systemintegrität noch verstärkt. Interne Audits können Probleme identifizieren, bevor sie bei externen Überprüfungen eskalieren. Beginnen Sie in den ersten sechs Monaten nach der Implementierung mit monatlichen Audits und gehen Sie dann zu vierteljährlichen Überprüfungen über, sobald sich die Prozesse stabilisiert haben. Eine gründliche Validierungs-Checkliste könnte Folgendes umfassen:

- Stichprobenartige Überprüfung von 10–20 % der automatisierten Nachweise anhand der Quellsysteme zur Verifizierung der Genauigkeit.

- Testen von Integrationen durch Simulieren von Systemausfällen und Überprüfen von Audit-Protokollen auf manuelle Übersteuerungen und Ausnahmen.

- Durchführung von Lückenanalysen, um sicherzustellen, dass die Kontrollzuordnungen mit den relevanten Rahmenwerken übereinstimmen.

- Bewertung von Warnsystemen anhand von simulierten Vorfällen, um deren Wirksamkeit zu testen.

- Überwachung der Abschlussquoten bei Schulungen zu Richtlinien mit dem Ziel, durch automatisierte Nachverfolgung eine Quote von über 90 % zu erreichen.

Dokumentieren Sie alle Ausnahmen oder manuellen Übersteuerungen in einem zentralen System mit Genehmigungsworkflows. Dieser Prüfpfad ist für die regulatorische Berichterstattung unerlässlich, da er den Prüfern belegt, dass der Automatisierung nicht blind vertraut wird. Einheitliche Dashboards können die Compliance weiter vereinfachen, indem sie Echtzeit-Einblick in Kontrollfunktionen, Berichtsgenauigkeit und Risikodeckung bieten und somit vollständige manuelle Nachprüfungen überflüssig machen.

Vorbereitung für Investoren und Kunden

Die Kombination von Automatisierung und Validierung optimiert nicht nur die Compliance, sondern schafft auch Vertrauen bei den Stakeholdern. Investoren und Unternehmenskunden möchten sehen, dass Compliance ernst genommen wird. Durch die Einrichtung eines Trust Centers mit maßgeschneiderten Dashboards können Sie den Compliance-Status in Echtzeit, den Automatisierungsgrad (mit dem Ziel, 90 % der Kontrollen zu automatisieren), Richtlinienbibliotheken, die auf Frameworks wie SOC 2 und ISO 27001 abgestimmt sind, sowie aktuelle Auditberichte darstellen. Zertifizierungen wie SOC 2 Typ II können über geschützte Portale sicher geteilt werden und demonstrieren so Transparenz und kontinuierliche Überwachung.

Tools wie ISMS Copilot vereinfachen diesen Prozess, indem sie KI-gestützte Richtlinienentwürfe und auditfähige Berichte anbieten. Im Gegensatz zu allgemeinen KI-Tools wie ChatGPT wurde ISMS Copilot speziell für Compliance-Zwecke entwickelt und bietet strukturierte Ergebnisse und fundierte Kenntnisse über Frameworks. Dies reduziert den manuellen Validierungsaufwand und erleichtert es, die Compliance-Genauigkeit bei Investorenpräsentationen und Demos zu demonstrieren.

„ISMS Copilot beschleunigt die Compliance-Arbeit, indem es zeitaufwändige Aufgaben wie das Verfassen von Richtlinien und die Analyse von Dokumenten übernimmt, ersetzt jedoch nicht das Fachwissen von Experten. Nutzen Sie es, um Ihren Arbeitsablauf zu beschleunigen, schnelle Orientierungshilfen zu erhalten und erste Entwürfe zu erstellen – während Sie sich auf strategische Entscheidungen und Kundenbeziehungen konzentrieren.“

- ISMS-Copilot

Vergleichen Sie die Ergebnisse automatisierter Tools immer mit offiziellen Unterlagen. Automatisierung ist ein leistungsstarkes Hilfsmittel, ersetzt jedoch nicht menschliches Fachwissen. Durch die Kombination von Geschwindigkeit und Konsistenz mit praktischer Überwachung können Sie ein skalierbares Compliance-Programm aufbauen, das das Vertrauen von Wirtschaftsprüfern, Investoren und Kunden gleichermaßen gewinnt.

Schlussfolgerung

Die Erstellung eines Compliance-Programms von Grund auf kann überwältigend erscheinen, aber mit einem klaren Plan und den richtigen Tools wird es viel einfacher zu bewältigen – selbst für kleine, schnelllebige Start-up-Teams. Beginnen Sie damit, den Umfang Ihrer Compliance zu definieren, die Rahmenbedingungen auszuwählen, an die Sie sich halten werden, und grundlegende Richtlinien festzulegen. Weisen Sie jeder Richtlinie und jeder Automatisierungsaufgabe einen klaren Verantwortlichen zu, um sicherzustellen, dass nichts übersehen wird, wenn Ihr Unternehmen wächst. Diese Grundlagen schaffen die Voraussetzungen für eine effektive Nutzung der Automatisierung.

Durch die Automatisierung wird Compliance von einer Reihe manueller, periodischer Aufgaben zu einem System der kontinuierlichen Überwachung. Tools, die die Sammlung von Nachweisen, die Verteilung von Richtlinien, Schulungsbescheinigungen und die Echtzeitüberwachung übernehmen, können repetitive Arbeiten drastisch reduzieren. So kann sich Ihr Team auf strategische Entscheidungen konzentrieren, anstatt sich in Tabellenkalkulationen zu verlieren. Plattformen wie ISMS Copilot, die über 30 Frameworks unterstützen, bieten KI-gestützte Funktionen wie die Erstellung von Richtlinien, die Zuordnung von Kontrollen und die Erstellung auditfähiger Berichte. Diese Tools können Start-ups dabei helfen, schnell voranzukommen, ohne dabei an Genauigkeit einzubüßen. Allerdings benötigen selbst die besten Automatisierungstools eine menschliche Überwachung.

Automatisierung ist keine Lösung, die man einmal einrichtet und dann vergessen kann. Sie funktioniert am besten in Verbindung mit internen Audits und regelmäßigen Validierungen. Das bedeutet, dass Sie auf Konfigurationsfehler prüfen, Integrationen testen und sicherstellen müssen, dass Ihre Kontrollen wie erwartet funktionieren. Eine kontinuierliche Überwachung sollte mit regelmäßigen Audits einhergehen. Überprüfen Sie beispielsweise eine Stichprobe automatisierter Nachweise, simulieren Sie potenzielle Fehler und dokumentieren Sie alle Ausnahmen. Die Kombination automatisierter Workflows mit manueller Validierung schafft Vertrauen bei den Auditoren und stellt sicher, dass Ihr Compliance-Programm zuverlässig bleibt.

Für US-Startups geht es bei der Compliance nicht nur darum, gesetzliche Anforderungen zu erfüllen – sie kann auch ein Wettbewerbsvorteil sein. Echtzeit-Dashboards und Zertifizierungen wie SOC 2 Typ II können das Vertrauen von Investoren und Kunden stärken. Durch die Pflege einer aktuellen Checkliste, den Einsatz speziell entwickelter Tools und die Balance zwischen Geschwindigkeit und sorgfältiger Überwachung können Sie sicher skalieren und Compliance zu einem strategischen Vorteil für Ihr Unternehmen machen.

Häufig gestellte Fragen

Wie hilft Automatisierung Start-ups dabei, Compliance-Kosten zu sparen?

Die Automatisierung bietet Start-ups eine Möglichkeit, Compliance-Kosten zu senken, indem sie arbeitsintensive Aufgaben wie die Ausarbeitung von Richtlinien, die Durchführung von Risikobewertungen und die Aktualisierung von Dokumentationen übernimmt. Durch die Reduzierung des manuellen Aufwands und der Kosten für externe Berater bietet sie eine effizientere Lösung.

Durch die Vereinfachung dieser Prozesse können Start-ups ihre Energie und Ressourcen auf ihr Wachstum konzentrieren. Gleichzeitig sorgt die Automatisierung für eine präzisere und effizientere Verwaltung der Compliance-Anforderungen, was sowohl zu Kosteneinsparungen als auch zu einer höheren betrieblichen Genauigkeit führt – eine Win-Win-Situation für alle Beteiligten.

Welche wichtigen Richtlinien sind erforderlich, um die Konformität mit SOC 2 und ISO 27001 zu erreichen?

Um die Konformität mit SOC 2 und ISO 27001 zu erreichen, müssen Startups wichtige Richtlinien erstellen und durchsetzen, die wesentliche Aspekte der Informationssicherheit und des Risikomanagements behandeln. Diese Richtlinien dienen als Grundlage für den Schutz von Daten und die Gewährleistung der betrieblichen Integrität. Hier sind einige wichtige davon:

- Informationssicherheitsrichtlinie: Legt die Gesamtstrategie und das Engagement der Organisation zur Einhaltung von Sicherheitsstandards fest.

- Zugriffskontrollrichtlinie: Legt Regeln für die Verwaltung und Einschränkung des Zugriffs auf Systeme und sensible Daten fest.

- Richtlinie zur Reaktion auf Vorfälle: Legt die Schritte zur effektiven Identifizierung, Behandlung und Eindämmung von Sicherheitsvorfällen fest.

- Datenschutz und Datenschutzerklärung: Gewährleistet die Einhaltung der Datenschutzgesetze und schützt sensible Informationen vor unbefugtem Zugriff oder Missbrauch.

- Richtlinie zur Geschäftskontinuität und Notfallwiederherstellung: Bereitet das Unternehmen auf Störungen vor und stellt sicher, dass Wiederherstellungspläne bereitstehen, um Ausfallzeiten zu minimieren.

Darüber hinaus sind Richtlinien zu Risikomanagement, Lieferanten- und Drittanbietermanagement sowie akzeptabler Nutzung für eine umfassende Compliance ebenso unerlässlich. Der Einsatz von Tools wie ISMS Copilot kann diese Prozesse optimieren und die Umsetzung und Aufrechterhaltung der Konsistenz über verschiedene Frameworks hinweg erleichtern.

Wie hilft ISMS Copilot dabei, sicherzustellen, dass Ihr Start-up stets für Audits bereit ist?

ISMS Copilot vereinfacht die Vorbereitung auf Audits, indem es maßgeschneiderte, auditfähige Richtlinien und Verfahren erstellt, die Ihren spezifischen Compliance-Anforderungen entsprechen. Es bietet Expertenempfehlungen, die auf praktischen Compliance-Situationen basieren und sicherstellen, dass Ihre Dokumentation mit Standards wie ISO 27001 übereinstimmt.

Ausgestattet mit Tools wie strukturierten Arbeitsbereichen und Funktionen zur Dokumentenanalyse hilft Ihnen ISMS Copilot dabei, effizient und organisiert zu bleiben, den Stress bei Audits zu reduzieren und gleichzeitig die Zuverlässigkeit zu verbessern.