Cumplir con la normativa es imprescindible para las startups en EE. UU., especialmente con marcos como SOC 2, ISO 27001, HIPAAy CCPA. Sin políticas y herramientas claras, el cumplimiento normativo se convierte en una carga costosa y que requiere mucho tiempo. La cuestión es la siguiente:

- Por qué es importante el cumplimiento normativo: evite sanciones como multas de más de 50 000 dólares por infringir la HIPAA o del 4 % de los ingresos globales en virtud del RGPD. El incumplimiento también puede dar lugar a violaciones de datos que cuestan entre 4 y 10 millones de dólares y a la pérdida de la confianza de los clientes.

- La automatización ahorra tiempo: las empresas emergentes dedican entre el 40 % y el 60 % de sus recursos de seguridad a tareas manuales de cumplimiento normativo. Las herramientas de automatización reducen este esfuerzo hasta en un 80 %, lo que garantiza la preparación para las auditorías y reduce los retrasos.

- Políticas clave que se deben tener: centrarse en una política de seguridad de la información, una política de control de acceso y una política de respuesta a incidentes. Estas son imprescindibles para marcos como SOC 2 e ISO 27001.

- Cómo ayuda la automatización: Herramientas como ISMS Copilot generan políticas, automatizan la recopilación de pruebas y supervisan las deficiencias de cumplimiento, lo que agiliza las auditorías y reduce los errores.

El cumplimiento normativo no tiene por qué ser abrumador. Con las herramientas adecuadas y una lista de verificación estructurada, puedes proteger tu startup, generar confianza en los clientes y crecer de forma segura.

Cómo lograr el cumplimiento de SOC 2 por 20 000 dólares o menos

Políticas obligatorias para las empresas emergentes

Si eres una startup estadounidense que aspira a cumplir con SOC 2 o ISO 27001, contar con las políticas escritas adecuadas es imprescindible. Estas políticas no solo sirven para superar las auditorías, sino que también garantizan a los inversores que tu empresa se toma la seguridad muy en serio. Los auditores buscarán compromisos documentados en áreas como la seguridad, el control de acceso y la gestión de incidentes. Mientras que SOC 2 permite flexibilidad en la denominación y estructuración de las políticas (siempre que se ajusten a los criterios de servicios de confianza), ISO 27001 tiene requisitos más específicos vinculados a los controles del anexo A. Como mínimo, necesitará una política de seguridad de la información, una política de control de acceso y gestión de identidades y una política de respuesta a incidentes. Para reforzar su marco de cumplimiento, también debe considerar políticas de uso aceptable, gestión de cambios, gestión de proveedores y continuidad del negocio.

Afortunadamente, las plataformas de cumplimiento normativo modernas pueden facilitar este proceso. Herramientas como ISMS Copilot pueden generar borradores de políticas adaptados a sus necesidades en cuestión de minutos, aprovechando la experiencia de más de 30 marcos de cumplimiento normativo. A continuación, desglosaremos las políticas clave que su startup necesita establecer.

Política de seguridad de la información

Esta es la piedra angular del marco de seguridad de su startup. Una política de seguridad de la información describe el compromiso de su organización con la protección de los datos y sirve de base tanto para el éxito de las auditorías como para la seguridad operativa. Debe definir el alcance de su sistema de gestión de la seguridad de la información (SGSI), por ejemplo, especificando que abarca todos los datos de los clientes alojados en AWS US-East-1. La política debe detallar qué activos, procesos, ubicaciones y tipos de datos se incluyen. Para cumplir con los requisitos de conformidad, debe ser aprobada por la alta dirección (normalmente firmada por el director ejecutivo, el director técnico o el director de seguridad de la información) y revisada anualmente o siempre que se produzcan cambios significativos en la tecnología, la normativa o las operaciones comerciales.

Esta política cumple con los requisitos de la norma ISO 27001 (Anexo A.5.1.1 y Cláusula 5.2) al establecer objetivos de seguridad de alto nivel y normas de gobernanza. En cuanto a SOC 2, demuestra la gobernanza necesaria para cumplir con los criterios de seguridad (CC6.1). Para que sea eficaz, también debe describir las funciones y responsabilidades, su enfoque de la gestión de riesgos y cómo se relaciona con otras políticas de apoyo. El uso de herramientas de automatización con plantillas de políticas predefinidas puede ayudar a garantizar que se cumplan los requisitos de ambos marcos sin duplicar esfuerzos.

Política de control de acceso y gestión de identidades

Controlar quién puede acceder a sus sistemas y datos es fundamental. Una política de control de acceso y gestión de identidades garantiza que su startup aplique los límites de seguridad adecuados. Esta política debe seguir el principio del mínimo privilegio, concediendo a los usuarios solo el acceso que necesitan. También debe exigir la autenticación multifactorial (MFA) para todas las cuentas, especialmente para el acceso administrativo y remoto. La implementación del inicio de sesión único (SSO) para la autenticación y el registro centralizados puede mejorar aún más la seguridad. Además, la política debe exigir revisiones periódicas del acceso, normalmente trimestrales, en las que los responsables y los propietarios del sistema verifiquen que los permisos de los usuarios siguen siendo adecuados.

Esta política aborda los requisitos clave de la norma ISO 27001 (Anexo A.9) al cubrir el registro de usuarios, la gestión de privilegios y las revisiones periódicas. En cuanto a SOC 2, se ajusta a los criterios de seguridad de acceso lógico (CC6.2-6.3). Las herramientas de automatización que se integran con los proveedores de identidad pueden hacer que este proceso sea más eficiente, reduciendo los errores manuales y manteniendo registros de auditoría detallados.

Política de respuesta ante incidentes

Cuando se produce un incidente de seguridad, su equipo necesita un plan claro para detectarlo, responder a él y recuperarse. Una política de respuesta a incidentes describe estos procesos en detalle. Debe incluir clasificaciones de gravedad (por ejemplo, baja, media, alta, crítica) basadas en el impacto en los datos y las operaciones comerciales. La política también debe definir los procedimientos de escalado, como quién debe ser notificado y en qué plazo (por ejemplo, en el plazo de una hora para incidentes de alta gravedad). Además, debe especificar las normas de notificación de infracciones y exigir un análisis posterior al incidente, como un informe sobre las causas fundamentales que debe completarse en un plazo de 30 días.

En el caso de la norma ISO 27001, esta política cumple los requisitos de respuesta ante incidentes (Anexo A.16). En el caso de SOC 2, cubre los criterios de detección, respuesta y comunicación externa (CC7). Las empresas emergentes estadounidenses también deben cumplir los plazos de notificación de infracciones establecidos por los estados y el gobierno federal. Las plataformas de automatización pueden integrarse con herramientas de comunicación para garantizar que las notificaciones se envíen a tiempo, realizar un seguimiento de los acuerdos de nivel de servicio (SLA) de respuesta a través de paneles de control y conservar las pruebas para las auditorías.

Cómo automatizar la gestión de políticas

Una vez que haya redactado sus políticas básicas, comienza el verdadero trabajo: mantenerlas actualizadas, garantizar que las personas adecuadas tengan acceso a ellas, realizar un seguimiento de las aprobaciones de los empleados y recopilar pruebas de cumplimiento. A medida que su startup crece, la gestión manual de las políticas puede convertirse rápidamente en una tarea abrumadora. La automatización simplifica este proceso al centralizar los documentos, programar revisiones, realizar un seguimiento de las aprobaciones y supervisar continuamente las deficiencias de cumplimiento. Las plataformas de cumplimiento modernas pueden incluso integrarse con sus sistemas existentes para recopilar automáticamente pruebas y enviar alertas cuando las configuraciones dejan de estar sincronizadas. A continuación, le mostramos cómo la automatización puede marcar la diferencia en tres áreas críticas:

Gestión del ciclo de vida de las políticas

Confiar en procesos manuales para gestionar las políticas puede dar lugar a errores e ineficiencias. Las herramientas de automatización centralizan todas sus políticas en una ubicación segura con acceso basado en roles, de modo que solo las personas autorizadas pueden ver los documentos confidenciales. Estas plataformas también crean un registro de auditoría al registrar los cambios con marcas de tiempo. Los recordatorios automatizados garantizan que las políticas se mantengan actualizadas, con notificaciones enviadas por correo electrónico o Slack a los propietarios y aprobadores de las políticas. Algunas herramientas incluso asignan políticas en función de los roles y señalan las deficiencias cuando cambian las normativas. Además, las bibliotecas de políticas preconfiguradas y alineadas con las normas clave pueden ayudarle a establecer un programa básico en solo unos días.

ISMS Copilot lleva este proceso un paso más allá utilizando inteligencia artificial para redactar políticas personalizadas en cuestión de minutos. Ofrece un sólido control de versiones con registros de cambios y programa recordatorios de revisión automatizados adaptados a los requisitos específicos del marco. La plataforma también realiza un seguimiento de las aprobaciones de los empleados mediante flujos de trabajo digitales integrados, lo que garantiza el cumplimiento de más de 30 marcos con gran precisión. En lugar de empezar las políticas desde cero o modificar plantillas genéricas, puede pedir a ISMS Copilot que redacte una política de uso aceptable alineada con la norma ISO 27001, anexo A.8.1.3, y SOC 2 CC6.1. A partir de ahí, puede someterla a su flujo de trabajo de revisión y aprobación, todo ello dentro del mismo sistema. Este enfoque puede reducir el tiempo de redacción y coordinación manuales entre un 70 % y un 80 %.

Recopilación y seguimiento de pruebas

La recopilación eficiente de pruebas es fundamental para estar preparado para una auditoría, pero hacerlo manualmente es tedioso y propenso a errores. Las herramientas de automatización se integran con su infraestructura en la nube (como AWS, GCP o Azure), sistemas de RR. HH. (como BambooHR o Workday), proveedores de identidad (como Okta o Google Workspace), repositorios de código (como GitHub o GitLab) y herramientas de gestión de tickets (como Jira). Estas integraciones permiten a la plataforma extraer automáticamente las pruebas a intervalos programados. La supervisión continua sustituye las comprobaciones puntuales por análisis constantes en busca de problemas como sistemas sin parches, permisos excesivos o depósitos de almacenamiento de acceso público. Por ejemplo, si se crea una nueva cuenta de administrador sin autenticación multifactorial, el sistema envía alertas en tiempo real por correo electrónico o Slack y actualiza los paneles de control para reflejar el estado de cumplimiento de los controles clave.

Algunas herramientas van aún más allá y buscan parches de seguridad que faltan, supervisan la actividad de los usuarios para aplicar el principio del mínimo privilegio y proporcionan información sobre los riesgos en tiempo real en toda la infraestructura. Los paneles de auditoría unificados simplifican la recopilación de pruebas y garantizan que siempre esté preparado para las auditorías, lo que elimina la necesidad de recopilar pruebas a última hora cuando se acerca una evaluación.

Formación y certificación en materia de políticas

Incluso con la automatización, la formación y la certificación de los empleados son esenciales para garantizar que las políticas se sigan en la práctica. Los empleados deben conocer las políticas que les son aplicables. La automatización ayuda asignando formación en materia de seguridad, simulaciones de phishing y cursos específicos para cada función en función de las tareas que desempeñan. También envía recordatorios de los módulos vencidos o incompletos. Cuando se introduce una nueva política o se actualiza una existente, la plataforma la distribuye automáticamente a los empleados pertinentes y realiza un seguimiento de los acuses de recibo digitales, creando un registro auditable de quién ha firmado y cuándo. Las vías de escalamiento garantizan que se notifique a los gerentes si los miembros del equipo no completan la formación requerida en un plazo determinado, por ejemplo, 14 días. Los informes bajo demanda proporcionan una visibilidad instantánea de las tasas de finalización de la formación y destacan cualquier laguna que deba abordarse antes de las evaluaciones.

Muchas plataformas también incluyen funciones para implementar políticas con tutoriales guiados y bibliotecas predefinidas alineadas con los marcos clave. Esto reduce la carga de trabajo de los equipos de RR. HH. y seguridad, garantiza una formación coherente en todos los equipos distribuidos y genera la documentación necesaria para cumplir requisitos como el Anexo A.7.2.2 de la norma ISO 27001 (concienciación sobre la seguridad de la información) y el SOC 2 CC1.4 (compromiso con la competencia). Por ejemplo, cuando un auditor solicita pruebas de que todos los empleados han completado su formación anual en materia de seguridad, se puede generar el informe necesario en cuestión de segundos, en lugar de pasar semanas buscando los registros.

sbb-itb-4566332

Lista de verificación de preparación para la puesta en marcha

Antes de sumergirse en políticas y herramientas, es fundamental trazar una hoja de ruta clara. Una lista de verificación estructurada le ayudará a determinar qué necesita protección, quién es responsable y dónde tendrá mayor impacto la automatización. Sin esta base, corre el riesgo de crear un programa de cumplimiento que sea demasiado limitado, dejando expuestos los sistemas críticos, o demasiado amplio, desperdiciando tiempo y recursos en controles innecesarios. Los pasos que se indican a continuación le servirán de guía para definir el alcance de su programa, asignar responsabilidades y priorizar la automatización.

Definición del alcance y los marcos de cumplimiento

El primer paso es catalogar los tipos de datos de tu startup. Esto incluye datos de clientes como nombres, correos electrónicos y direcciones (PII); datos de tarjetas de pago (PCI); información médica protegida (PHI); y datos internos confidenciales, como código fuente o secretos comerciales. Asigne cada tipo de datos a su ubicación de almacenamiento: cuentas de producción de AWS, entornos de prueba, herramientas SaaS, repositorios de código o sistemas de proveedores. Este inventario se convierte en la columna vertebral de su ámbito de cumplimiento, lo que garantiza que incluya todos los sistemas relevantes en las auditorías.

A continuación, identifique qué marcos de cumplimiento se aplican en función de su modelo de negocio y las necesidades de sus clientes. Para las empresas estadounidenses de SaaS B2B dirigidas a clientes empresariales, SOC 2 Tipo II es un punto de partida habitual. Si maneja datos sanitarios, el cumplimiento de la HIPAA es imprescindible. Las empresas que procesan información de tarjetas de pago deben cumplir con la PCI DSS, y las que prestan servicios a usuarios de la UE deben cumplir con el RGPD. Para los clientes globales o preocupados por la seguridad, a menudo se busca la ISO 27001 por su enfoque estructurado de la seguridad de la información. Revise con antelación los documentos de diligencia debida de los inversores y los cuestionarios de seguridad de los clientes, ya que a menudo describen los marcos que se espera que cumpla su empresa.

Una vez que haya identificado los marcos adecuados, defina los límites de su ámbito de aplicación. Enumere claramente los sistemas incluidos en el ámbito, como las cargas de trabajo de producción, los procesos de CI/CD, los portátiles corporativos, los proveedores de identidad y los sistemas de RR. HH. Excluya sistemas como los entornos de pruebas de marketing o los entornos de desarrollo personal. Documente este ámbito con una declaración formal, diagramas de flujo de datos y un inventario del sistema. Estos elementos son esenciales para configurar las herramientas de automatización que recopilan pruebas y supervisan el cumplimiento.

Las herramientas basadas en inteligencia artificial, como ISMS Copilot, pueden simplificar este proceso. Ayudan a mapear sus tecnologías y flujos de datos a marcos como ISO 27001, SOC 2 y NIST 800-53. En lugar de cruzar manualmente los requisitos de control, estas herramientas identifican los controles aplicables a sus sistemas y tipos de datos, generan políticas alineadas y resaltan las superposiciones en las que un control satisface múltiples marcos. Esto ahorra tiempo y reduce el trabajo redundante desde el principio.

Una vez establecidos el alcance y los marcos, el siguiente paso es asignar responsabilidades para garantizar la rendición de cuentas en todo el programa de cumplimiento.

Asignación de la responsabilidad de las políticas y la automatización

La responsabilidad es clave para mantener los esfuerzos de cumplimiento por el buen camino. Sin funciones claras, el progreso se estanca porque nadie sabe quién es responsable de redactar políticas, gestionar herramientas o responder a alertas. Empiece por designar a un patrocinador ejecutivo, normalmente su director general o director técnico. Esta persona establece la tolerancia al riesgo, aprueba el alcance, asigna los recursos y firma las políticas. También comunica la importancia del cumplimiento a los inversores y al equipo.

A continuación, designe a un responsable de cumplimiento, que suele ser el responsable de seguridad, el director de seguridad de la información o el director de operaciones, que supervisará el progreso diario, gestionará la hoja de ruta y se encargará de la relación con el auditor externo. Esta persona selecciona los marcos, configura las herramientas de automatización y realiza un seguimiento de los hitos de preparación.

Asignar responsables de control para áreas específicas:

- Ingeniería o DevOps: Seguridad en la nube, gestión de cambios, registro, supervisión, copias de seguridad y recuperación ante desastres.

- TI: Seguridad de terminales, inicio de sesión único (SSO), gestión de dispositivos móviles (MDM) y aprovisionamiento de cuentas.

- Recursos humanos u operaciones de personal: incorporación, salida, verificación de antecedentes y certificados de formación.

- Legal o financiero: Riesgo de proveedores, acuerdos de procesamiento de datos y presentaciones reglamentarias.

Cada responsable de control debe tener indicadores clave de rendimiento (KPI) medibles, como el tiempo necesario para resolver alertas críticas o el porcentaje de sistemas con registro habilitado. Para la automatización, designe un propietario de herramientas, normalmente el responsable de cumplimiento, para gestionar las integraciones, actualizar el alcance y coordinarse con los proveedores. Asigne propietarios técnicos para los sistemas clave: DevOps para plataformas en la nube (AWS, GCP, Azure), TI para proveedores de identidad (Okta, Azure AD), RR. HH. para sistemas HRIS e Ingeniería para herramientas de gestión de tickets como Jira.

Documente estas responsabilidades en una matriz RACI que asigne los procesos (por ejemplo, revisiones de acceso, gestión de incidentes) a las funciones, garantizando la claridad sobre quién es responsable, quién rinde cuentas, a quién se consulta y a quién se informa. Las reuniones periódicas con estos responsables pueden ayudar a abordar desde el principio las lagunas en las políticas o los problemas de integración.

Una vez establecida la propiedad, el siguiente objetivo es priorizar las iniciativas de automatización que ofrezcan los mejores resultados rápidamente.

Priorizar la implementación de la automatización

No todos los controles necesitan automatizarse de inmediato. Un enfoque basado en el riesgo le ayuda a centrarse en automatizaciones de alto impacto y bajo esfuerzo en las que confían los auditores y que protegen sus datos más sensibles. Las prioridades clave incluyen:

- Recopilación automatizada de pruebas de sistemas críticos.

- Automatización de la gestión de identidades: SSO, autenticación multifactorial (MFA), aprovisionamiento/desaprovisionamiento y revisiones periódicas de acceso.

- Supervisión y alertas continuas sobre configuraciones incorrectas, grupos de seguridad abiertos, parches que faltan y lagunas en el registro.

- Automatización de la distribución de políticas y la formación: Asigne políticas basadas en roles y realice un seguimiento de las certificaciones.

A medio plazo (unos seis meses), ampliar para incluir:

- Un registro de riesgos centralizado: extraiga automáticamente los datos de los análisis de vulnerabilidades y realice un seguimiento de las tareas de mitigación con plazos.

- Flujos de trabajo de gestión de riesgos de proveedores: automatice los cuestionarios de seguridad, el seguimiento de contratos y los recordatorios de renovación.

- Automatización de la gestión del cambio: integración con sistemas de tickets y procesos de CI/CD para documentar revisiones y aprobaciones de código.

A largo plazo (más allá del primer año), concéntrese en capacidades avanzadas como:

- Pruebas de recuperación ante desastres y continuidad del negocio: automatice las restauraciones de copias de seguridad y realice un seguimiento de los resultados de las pruebas de recuperación ante desastres.

- Paneles de informes avanzados: supervise la cobertura del marco, controle las tendencias de salud y las métricas a nivel directivo.

- Utilice herramientas como ISMS Copilot para optimizar los controles superpuestos en marcos como ISO 27001, SOC 2 y NIST, mejorando así la eficiencia.

Este enfoque por fases equilibra los beneficios iniciales con los objetivos a largo plazo, abordando los principales riesgos de auditoría y seguridad, al tiempo que mantiene la carga de trabajo bajo control. Al centrarse primero en las automatizaciones más impactantes, puede construir una base sólida que satisfaga las expectativas de los inversores y los clientes.

Equilibrar la automatización con la validación

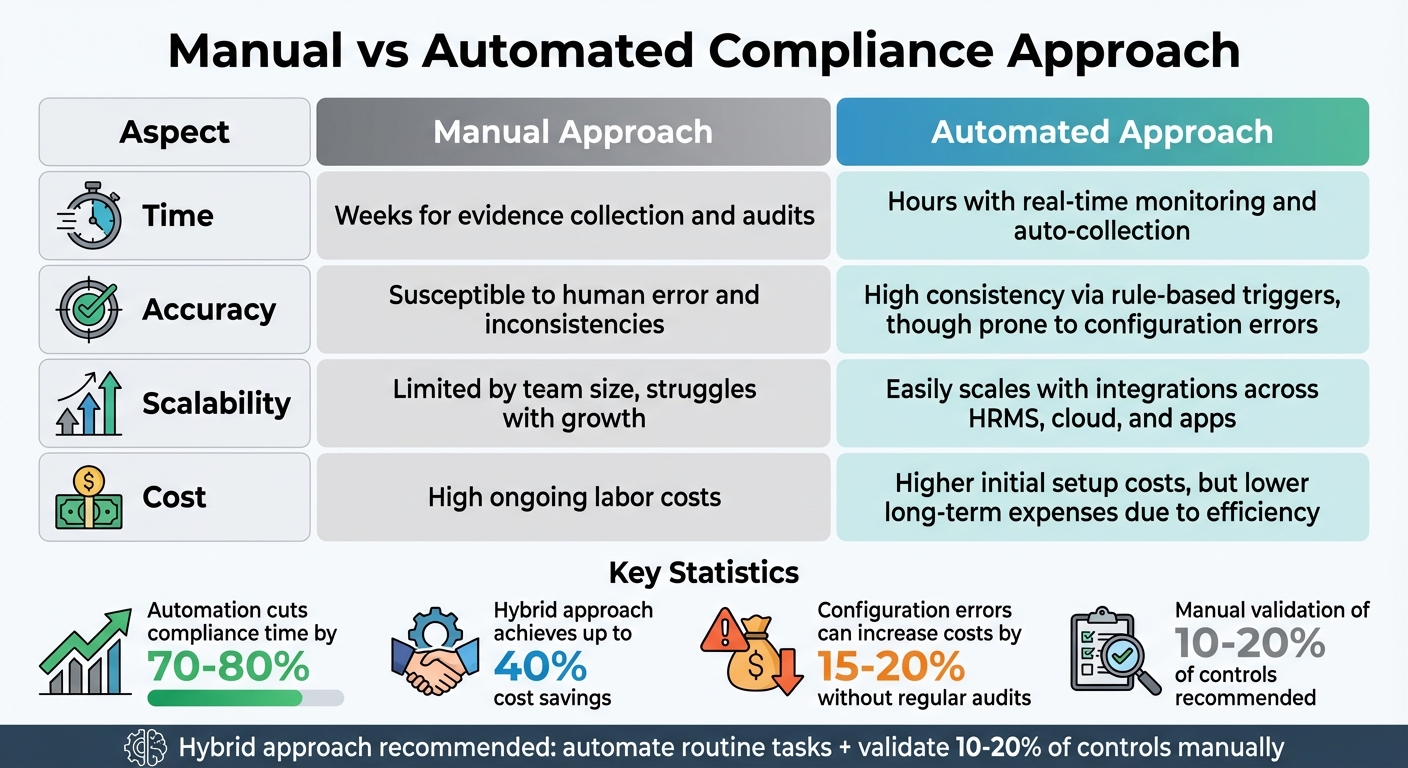

Cumplimiento manual frente a cumplimiento automatizado: comparación de tiempo, coste y precisión

Si bien la automatización ofrece una eficiencia innegable, es fundamental combinarla con una supervisión manual para garantizar la precisión. La automatización puede acelerar las tareas de cumplimiento y reducir los errores, pero no es infalible. Las empresas emergentes que dependen en exceso de herramientas automatizadas sin los controles adecuados corren el riesgo de pasar por alto deficiencias, configurar incorrectamente los sistemas o generar pruebas de auditoría defectuosas. La clave está en encontrar el equilibrio: dejar que la automatización se encargue de las tareas repetitivas y confiar en la experiencia humana para las decisiones estratégicas y las comprobaciones de precisión. Veamos cómo la validación periódica refuerza los sistemas automatizados.

Ventajas y riesgos de la automatización del cumplimiento normativo

La automatización aporta claras ventajas a las iniciativas de cumplimiento normativo. La supervisión en tiempo real reduce drásticamente el tiempo necesario para la recopilación de pruebas, la lógica basada en reglas garantiza comprobaciones coherentes en marcos como ISO 27001 y SOC 2, y los paneles de control centralizados simplifican la presentación de informes para los auditores y las partes interesadas.

| Aspecto | Enfoque manual | Enfoque automatizado |

|---|---|---|

| Tiempo | Semanas para la recopilación de pruebas y auditorías | Horas con supervisión en tiempo real y recopilación automática |

| Precisión | Susceptible a errores humanos e inconsistencias. | Alta consistencia gracias a los activadores basados en reglas, aunque propensos a errores de configuración. |

| Escalabilidad | Limitado por el tamaño del equipo, dificultades con el crecimiento. | Se adapta fácilmente con integraciones en HRMS, la nube y aplicaciones. |

| Coste | Altos costes laborales continuos | Mayores costes iniciales de instalación, pero menores gastos a largo plazo gracias a la eficiencia. |

Sin embargo, la automatización no es inmune a los riesgos. Los errores de configuración o las integraciones fallidas pueden aumentar los costes entre un 15 % y un 20 % si no se abordan mediante auditorías periódicas. Aunque la automatización puede reducir el tiempo de cumplimiento entre un 70 % y un 80 %, sin validación, los errores pueden aumentar el riesgo de fallo en un 25 %. Un enfoque híbrido, que automatiza las tareas rutinarias y valida manualmente entre el 10 % y el 20 % de los controles, puede lograr un ahorro de costes de hasta el 40 % a lo largo del tiempo sin comprometer la precisión.

Validación y auditoría interna

Las ventajas de la automatización se amplifican cuando se combinan con una validación periódica para garantizar la integridad del sistema. Las auditorías internas pueden identificar problemas antes de que se agraven durante las revisiones externas. Comience con auditorías mensuales durante los primeros seis meses de implementación y, a medida que los procesos se estabilicen, pase a revisiones trimestrales. Una lista de verificación de validación exhaustiva podría incluir:

- Comprobación aleatoria del 10-20 % de las pruebas automatizadas con respecto a los sistemas de origen para verificar su exactitud.

- Prueba de integraciones mediante la simulación de fallos del sistema y la revisión de los registros de auditoría en busca de anulaciones manuales y excepciones.

- Realizar análisis de deficiencias para garantizar que los mapeos de control se ajusten a los marcos pertinentes.

- Evaluación de los sistemas de alerta mediante simulacros de incidentes para comprobar su eficacia.

- Supervisar las tasas de finalización de la formación en políticas, con el objetivo de superar el 90 % mediante un seguimiento automatizado.

Documente cualquier excepción o anulación manual en un sistema centralizado con flujos de trabajo de aprobación. Este registro de auditoría es esencial para la presentación de informes reglamentarios, ya que demuestra a los auditores que no se confía ciegamente en la automatización. Los paneles de control unificados pueden simplificar aún más el cumplimiento normativo al ofrecer visibilidad en tiempo real de la funcionalidad de control, la precisión de los informes y la cobertura de riesgos, lo que elimina la necesidad de realizar nuevas auditorías manuales completas.

Preparación para inversores y clientes

Combinar la automatización con la validación no solo agiliza el cumplimiento normativo, sino que también genera confianza entre las partes interesadas. Los inversores y los clientes empresariales quieren ver que el cumplimiento normativo se toma en serio. La creación de un centro de confianza con paneles personalizados puede mostrar el estado de cumplimiento en tiempo real, la cobertura de la automatización (con el objetivo de automatizar el 90 % de los controles), bibliotecas de políticas asignadas a marcos como SOC 2 e ISO 27001, e informes de auditoría actualizados. Las certificaciones como SOC 2 Tipo II se pueden compartir de forma segura a través de portales cerrados, lo que demuestra transparencia y supervisión continua.

Herramientas como ISMS Copilot simplifican este proceso al ofrecer borradores de políticas basados en inteligencia artificial e informes listos para auditorías. A diferencia de las herramientas de inteligencia artificial de uso general, como ChatGPT, ISMS Copilot está diseñado específicamente para el cumplimiento normativo, ya que proporciona resultados estructurados y un profundo conocimiento de los marcos normativos. Esto reduce los esfuerzos de validación manual y facilita la demostración de la precisión del cumplimiento normativo durante las presentaciones y demostraciones para inversores.

«ISMS Copilot acelera el trabajo de cumplimiento normativo al encargarse de tareas que requieren mucho tiempo, como la redacción de políticas y el análisis de documentos, pero no sustituye la experiencia profesional. Úselo para agilizar su flujo de trabajo, obtener orientación rápida sobre el marco normativo y generar borradores iniciales, mientras usted se centra en las decisiones estratégicas y las relaciones con los clientes».

- Copiloto ISMS

Compruebe siempre los resultados de las herramientas automatizadas con la documentación oficial. La automatización es una poderosa ayuda, pero no sustituye a la experiencia humana. Al combinar la rapidez y la coherencia con la supervisión práctica, puede crear un programa de cumplimiento normativo escalable que se gane la confianza de auditores, inversores y clientes por igual.

Conclusión

Crear un programa de cumplimiento desde cero puede resultar abrumador, pero con un plan claro y las herramientas adecuadas, se vuelve mucho más manejable, incluso para equipos de startups pequeños y dinámicos. Comience por definir el alcance del cumplimiento, seleccionar los marcos que seguirá y establecer las políticas básicas. Asigne una responsabilidad clara para cada política y tarea de automatización para garantizar que no se pase nada por alto a medida que su empresa crece. Esta base sienta las bases para utilizar la automatización de forma eficaz.

La automatización transforma el cumplimiento normativo, que pasa de ser una serie de tareas manuales y periódicas a un sistema de supervisión continua. Las herramientas que gestionan la recopilación de pruebas, la distribución de políticas, las certificaciones de formación y la supervisión en tiempo real pueden reducir drásticamente el trabajo repetitivo. Esto permite a su equipo centrarse en decisiones estratégicas en lugar de perder el tiempo con hojas de cálculo. Plataformas como ISMS Copilot, que admiten más de 30 marcos, ofrecen funciones basadas en inteligencia artificial, como la redacción de políticas, el mapeo de controles y la generación de informes listos para auditorías. Estas herramientas pueden ayudar a las empresas emergentes a avanzar rápidamente sin sacrificar la precisión. Sin embargo, incluso las mejores herramientas de automatización necesitan supervisión humana.

La automatización no es una solución que se pueda configurar y olvidar. Funciona mejor cuando se combina con auditorías internas y validaciones periódicas. Esto significa comprobar si hay errores de configuración, probar las integraciones y asegurarse de que los controles funcionan según lo previsto. La supervisión continua debe ir acompañada de auditorías periódicas. Por ejemplo, revise una muestra de pruebas automatizadas, simule posibles fallos y documente cualquier excepción. La combinación de flujos de trabajo automatizados con la validación manual genera confianza entre los auditores y garantiza que su programa de cumplimiento siga siendo fiable.

Para las empresas emergentes estadounidenses, el cumplimiento normativo no solo consiste en cumplir los requisitos reglamentarios, sino que también puede suponer una ventaja competitiva. Los paneles de control en tiempo real y las certificaciones como SOC 2 Tipo II pueden aumentar la confianza de los inversores y los clientes. Manteniendo una lista de verificación actualizada, utilizando herramientas específicas y equilibrando la rapidez con una supervisión cuidadosa, puede escalar de forma segura y convertir el cumplimiento normativo en un activo estratégico para su negocio.

Preguntas frecuentes

¿Cómo ayuda la automatización a las empresas emergentes a ahorrar en costes de cumplimiento normativo?

La automatización ofrece a las empresas emergentes una forma de reducir los costes de cumplimiento normativo al encargarse de tareas que requieren mucha mano de obra, como redactar políticas, realizar evaluaciones de riesgos y mantener la documentación actualizada. Al reducir la necesidad de realizar tareas manuales y contratar costosos consultores externos, proporciona una solución más eficiente.

Con estos procesos simplificados, las empresas emergentes pueden redirigir su energía y recursos hacia el crecimiento. Al mismo tiempo, la automatización garantiza que el cumplimiento normativo se gestione con mayor precisión y eficiencia, lo que supone una ventaja tanto para el ahorro de costes como para la precisión operativa.

¿Qué políticas clave se requieren para lograr el cumplimiento de SOC 2 e ISO 27001?

Para cumplir con las normas SOC 2 e ISO 27001, las empresas emergentes deben crear y aplicar políticas clave que aborden aspectos esenciales de la seguridad de la información y la gestión de riesgos. Estas políticas sirven de base para proteger los datos y garantizar la integridad operativa. A continuación se enumeran algunas de las más importantes:

- Política de seguridad de la información: Establece la estrategia general y el compromiso de la organización con el mantenimiento de los estándares de seguridad.

- Política de control de acceso: Establece normas para gestionar y restringir el acceso a los sistemas y a los datos confidenciales.

- Política de respuesta ante incidentes: establece los pasos para identificar, abordar y mitigar los incidentes de seguridad de manera eficaz.

- Política de protección de datos y privacidad: garantiza el cumplimiento de las leyes de privacidad y protege la información confidencial contra el acceso no autorizado o el uso indebido.

- Política de continuidad del negocio y recuperación ante desastres: prepara a la organización para gestionar las interrupciones y garantiza que los planes de recuperación estén listos para minimizar el tiempo de inactividad.

Además de estas, las políticas que abarcan la gestión de riesgos, la gestión de proveedores y terceros, y el uso aceptable son igualmente esenciales para un cumplimiento integral. El uso de herramientas como ISMS Copilot puede agilizar estos procesos, facilitando la implementación y el mantenimiento de la coherencia entre los distintos marcos.

¿Cómo ayuda ISMS Copilot a garantizar que tu startup esté siempre preparada para las auditorías?

ISMS Copilot simplifica el proceso de preparación para las auditorías mediante la creación de políticas y procedimientos personalizados y listos para la auditoría que se ajustan a sus requisitos de cumplimiento específicos. Ofrece recomendaciones de expertos basadas en situaciones prácticas de cumplimiento, lo que garantiza que su documentación se mantenga alineada con normas como la ISO 27001.

Equipado con herramientas como espacios de trabajo estructurados y funciones de análisis de documentos, ISMS Copilot le ayuda a mantener la eficiencia y la organización, reduciendo el estrés de las auditorías y mejorando la fiabilidad.

Entradas de blog relacionadas

- Guía para la documentación de controles de seguridad automatizados

- Las 5 mejores herramientas de IA para la gestión del cumplimiento de la seguridad

- Automatización del cumplimiento de las normas de seguridad: Guía para el análisis del retorno de la inversión

- ISO 27001 y SOC 2: mejores prácticas de armonización