Le respect des normes est incontournable pour les start-ups aux États-Unis, en particulier avec des cadres tels que SOC 2, ISO 27001, HIPAAet CCPA. Sans politiques et outils clairs, la conformité devient un fardeau coûteux et chronophage. Voici le problème :

- Pourquoi la conformité est-elle importante? Pour éviter des sanctions telles que des amendes de plus de 50 000 dollars pour violation de la loi HIPAA ou 4 % du chiffre d'affaires mondial en vertu du RGPD. La non-conformité peut également entraîner des violations de données coûtant entre 4 et 10 millions de dollars et une perte de confiance des clients.

- L'automatisation permet de gagner du temps: les start-ups consacrent 40 à 60 % de leurs ressources de sécurité à des tâches manuelles de mise en conformité. Les outils d'automatisation réduisent cet effort jusqu'à 80 %, garantissant ainsi la préparation aux audits et réduisant les retards.

- Politiques clés à mettre en place: concentrez-vous sur une politique de sécurité de l'information, une politique de contrôle d'accès et une politique de réponse aux incidents. Ces éléments sont indispensables pour les cadres tels que SOC 2 et ISO 27001.

- Comment l'automatisation peut vous aider: des outils tels que ISMS Copilot génèrent des politiques, automatisent la collecte de preuves et surveillent les lacunes en matière de conformité, ce qui accélère les audits et réduit les erreurs.

La conformité ne doit pas nécessairement être une tâche insurmontable. Avec les bons outils et une liste de contrôle structurée, vous pouvez protéger votre start-up, gagner la confiance de vos clients et vous développer en toute sécurité.

Comment obtenir la conformité SOC 2 pour 20 000 $ ou moins

Politiques requises pour les start-ups

Si vous êtes une start-up américaine qui vise la conformité SOC 2 ou ISO 27001, il est indispensable de disposer de politiques écrites appropriées. Ces politiques ne servent pas seulement à passer les audits, elles rassurent également les investisseurs sur le fait que votre entreprise prend la sécurité au sérieux. Les auditeurs rechercheront des engagements documentés dans des domaines tels que la sécurité, le contrôle d'accès et la gestion des incidents. Alors que la norme SOC 2 offre une certaine flexibilité dans la dénomination et la structuration des politiques (à condition qu'elles soient conformes aux critères des services de confiance), la norme ISO 27001 impose des exigences plus spécifiques liées aux contrôles de son annexe A. Vous devrez au minimum disposer d'une politique de sécurité de l'information, d'une politique de contrôle d'accès et de gestion des identités, et d'une politique de réponse aux incidents. Pour renforcer votre cadre de conformité, vous devriez également envisager des politiques d'utilisation acceptable, de gestion du changement, de gestion des fournisseurs et de continuité des activités.

Heureusement, les plateformes de conformité modernes peuvent faciliter ce processus. Des outils tels que ISMS Copilot peuvent générer en quelques minutes des projets de politiques adaptés à vos besoins, en s'appuyant sur l'expertise de plus de 30 cadres de conformité. Ci-dessous, nous détaillons les principales politiques que votre start-up doit mettre en place.

Politique de sécurité de l'information

Il s'agit de la pierre angulaire du cadre de sécurité de votre start-up. Une politique de sécurité de l'information décrit l'engagement de votre organisation en matière de protection des données et sert de base à la réussite des audits et à la sécurité opérationnelle. Elle doit définir la portée de votre système de gestion de la sécurité de l'information (SGSI), par exemple en précisant qu'il couvre toutes les données clients hébergées dans AWS US-East-1. La politique doit détailler les actifs, les processus, les emplacements et les types de données concernés. Pour répondre aux exigences de conformité, elle doit être approuvée par la direction (généralement signée par le PDG, le directeur technique ou le responsable de la sécurité des systèmes d'information) et révisée chaque année ou chaque fois que des changements importants surviennent au niveau de la technologie, de la réglementation ou des opérations commerciales.

Cette politique soutient les exigences de la norme ISO 27001 (annexe A.5.1.1 et clause 5.2) en établissant des objectifs de sécurité de haut niveau et des règles de gouvernance. Pour SOC 2, elle démontre la gouvernance nécessaire pour répondre aux critères de sécurité (CC6.1). Pour être efficace, elle doit également décrire les rôles et responsabilités, votre approche de la gestion des risques et ses liens avec d'autres politiques connexes. L'utilisation d'outils d'automatisation avec des modèles de politiques prédéfinis peut aider à garantir que les exigences des deux cadres sont respectées sans duplication des efforts.

Politique de contrôle d'accès et de gestion des identités

Il est essentiel de contrôler qui peut accéder à vos systèmes et à vos données. Une politique de contrôle d'accès et de gestion des identités garantit que votre start-up applique des limites de sécurité appropriées. Cette politique doit suivre le principe du moindre privilège, en n'accordant aux utilisateurs que l'accès dont ils ont besoin. Elle doit également exiger une authentification multifactorielle (MFA) pour tous les comptes, en particulier pour l'accès administratif et à distance. La mise en œuvre d'une authentification unique (SSO) pour l'authentification et la connexion centralisées peut encore renforcer la sécurité. En outre, la politique doit imposer des contrôles d'accès réguliers, généralement trimestriels, au cours desquels les responsables et les propriétaires du système vérifient que les autorisations des utilisateurs sont toujours appropriées.

Cette politique répond aux exigences clés de la norme ISO 27001 (annexe A.9) en couvrant l'enregistrement des utilisateurs, la gestion des privilèges et les révisions périodiques. Pour SOC 2, elle s'aligne sur les critères de sécurité d'accès logique (CC6.2-6.3). Les outils d'automatisation qui s'intègrent aux fournisseurs d'identité peuvent rendre ce processus plus efficace, en réduisant les erreurs manuelles et en conservant des pistes d'audit détaillées.

Politique de réponse aux incidents

Lorsqu'un incident de sécurité se produit, votre équipe a besoin d'un plan clair pour le détecter, y répondre et s'en remettre. Une politique de réponse aux incidents décrit ces processus en détail. Elle doit inclure des classifications de gravité (par exemple, faible, moyenne, élevée, critique) basées sur l'impact sur les données et les opérations commerciales. La politique doit également définir les procédures d'escalade, par exemple qui doit être averti et dans quel délai (par exemple, dans l'heure qui suit pour les incidents de gravité élevée). En outre, elle doit préciser les règles de notification des violations et exiger une analyse post-incident, comme un rapport sur les causes profondes à réaliser dans les 30 jours.

Pour la norme ISO 27001, cette politique satisfait aux exigences en matière de réponse aux incidents (annexe A.16). Pour SOC 2, elle couvre les critères de détection, de réponse et de communication externe (CC7). Les start-ups américaines doivent également se conformer aux délais de notification des violations fixés par les États et le gouvernement fédéral. Les plateformes d'automatisation peuvent s'intégrer à des outils de communication afin de garantir l'envoi des notifications dans les délais, de suivre les accords de niveau de service (SLA) en matière de réponse via des tableaux de bord et de conserver les preuves pour les audits.

Comment automatiser la gestion des politiques

Une fois que vous avez rédigé vos politiques fondamentales, le vrai travail commence : les tenir à jour, veiller à ce que les bonnes personnes y aient accès, suivre les signatures des employés et recueillir les preuves de conformité. À mesure que votre start-up se développe, la gestion manuelle des politiques peut rapidement devenir fastidieuse. L'automatisation simplifie ce processus en centralisant les documents, en planifiant les révisions, en suivant les signatures et en surveillant en permanence les lacunes en matière de conformité. Les plateformes de conformité modernes peuvent même s'intégrer à vos systèmes existants pour collecter automatiquement des preuves et envoyer des alertes lorsque les configurations ne sont plus synchronisées. Voici comment l'automatisation peut faire la différence dans trois domaines essentiels :

Gestion du cycle de vie des politiques

Le recours à des processus manuels pour gérer les politiques peut entraîner des erreurs et des inefficacités. Les outils d'automatisation centralisent toutes vos politiques dans un emplacement sécurisé avec un accès basé sur les rôles, de sorte que seules les personnes autorisées peuvent consulter les documents sensibles. Ces plateformes créent également une piste d'audit en enregistrant les modifications avec des horodatages. Des rappels automatisés garantissent que les politiques restent à jour, avec des notifications envoyées par e-mail ou Slack aux responsables et aux approbateurs des politiques. Certains outils attribuent même des politiques en fonction des rôles et signalent les lacunes lorsque la réglementation change. De plus, des bibliothèques de politiques préétablies, alignées sur les normes clés, peuvent vous aider à mettre en place un programme de base en quelques jours seulement.

ISMS Copilot va encore plus loin dans ce processus en utilisant l'IA pour rédiger des politiques personnalisées en quelques minutes. Il offre un contrôle de version robuste avec des journaux de modifications et programme des rappels de révision automatisés adaptés aux exigences spécifiques du cadre. La plateforme suit également les signatures des employés à l'aide de flux de travail numériques intégrés, garantissant ainsi la conformité à plus de 30 cadres avec une grande précision. Au lieu de créer des politiques à partir de zéro ou de modifier des modèles génériques, vous pouvez demander à ISMS Copilot de rédiger une politique d'utilisation acceptable conforme à la norme ISO 27001 Annexe A.8.1.3 et SOC 2 CC6.1. À partir de là, vous pouvez la soumettre à votre workflow de révision et d'approbation, le tout dans le même système. Cette approche peut réduire le temps consacré à la rédaction manuelle et à la coordination de 70 à 80 %.

Collecte et suivi des preuves

Une collecte efficace des preuves est essentielle pour être prêt pour un audit, mais le faire manuellement est à la fois fastidieux et source d'erreurs. Les outils d'automatisation s'intègrent à votre infrastructure cloud (comme AWS, GCP ou Azure), à vos systèmes RH (tels que BambooHR ou Workday), à vos fournisseurs d'identité (comme Okta ou Google Workspace), à vos référentiels de code (tels que GitHub ou GitLab) et à vos outils de gestion des tickets (comme Jira). Ces intégrations permettent à la plateforme d'extraire automatiquement des preuves à intervalles réguliers. La surveillance continue remplace les contrôles ponctuels par des analyses constantes visant à détecter des problèmes tels que des systèmes non patchés, des autorisations excessives ou des compartiments de stockage accessibles au public. Par exemple, si un nouveau compte administrateur est créé sans authentification multifactorielle, le système envoie des alertes en temps réel par e-mail ou Slack et met à jour les tableaux de bord afin de refléter l'état de conformité des contrôles clés.

Certains outils vont encore plus loin en recherchant les correctifs de sécurité manquants, en surveillant l'activité des utilisateurs afin d'appliquer le principe du moindre privilège et en fournissant des informations en temps réel sur les risques au sein de votre infrastructure. Les tableaux de bord d'audit unifiés simplifient la collecte de preuves et vous permettent d'être toujours prêt pour les audits, éliminant ainsi la course de dernière minute pour rassembler des preuves lorsqu'une évaluation est prévue.

Formation et attestation en matière de politiques

Même avec l'automatisation, la formation et l'attestation des employés sont essentielles pour garantir le respect des politiques dans la pratique. Les employés doivent connaître les politiques qui s'appliquent à eux. L'automatisation facilite cette tâche en attribuant des formations de sensibilisation à la sécurité, des simulations de phishing et des cours spécifiques à chaque rôle en fonction des fonctions professionnelles. Elle envoie également des rappels pour les modules en retard ou incomplets. Lorsqu'une nouvelle politique est introduite ou qu'une politique existante est mise à jour, la plateforme la distribue automatiquement aux employés concernés et suit les accusés de réception numériques, créant ainsi un registre vérifiable indiquant qui a signé et quand. Les procédures d'escalade garantissent que les responsables sont informés si les membres de l'équipe ne suivent pas la formation requise dans un délai déterminé, par exemple 14 jours. Les rapports à la demande offrent une visibilité instantanée sur les taux d'achèvement des formations et mettent en évidence les lacunes qui doivent être comblées avant les évaluations.

De nombreuses plateformes incluent également des fonctionnalités permettant de déployer des politiques à l'aide de procédures guidées et de bibliothèques préétablies alignées sur les principaux cadres. Cela réduit la charge de travail des équipes RH et sécurité, garantit une formation cohérente entre les équipes distribuées et génère la documentation nécessaire pour répondre à des exigences telles que celles de la norme ISO 27001 Annexe A.7.2.2 (sensibilisation à la sécurité de l'information) et SOC 2 CC1.4 (engagement en matière de compétence). Par exemple, lorsqu'un auditeur demande la preuve que tous les employés ont suivi leur formation annuelle en matière de sécurité, vous pouvez générer le rapport nécessaire en quelques secondes au lieu de passer des semaines à rechercher les dossiers.

sbb-itb-4566332

Liste de contrôle pour la préparation au démarrage

Avant de vous plonger dans les politiques et les outils, il est essentiel d'établir une feuille de route claire. Une liste de contrôle structurée vous aide à déterminer ce qui doit être protégé, qui en est responsable et où l'automatisation aura le plus d'impact. Sans ce travail préparatoire, vous risquez de créer un programme de conformité trop restrictif, laissant les systèmes critiques exposés, ou trop large, gaspillant du temps et des ressources dans des contrôles inutiles. Les étapes ci-dessous vous guideront dans la définition de la portée de votre programme, l'attribution des responsabilités et la hiérarchisation des priorités en matière d'automatisation.

Définition du champ d'application et des cadres de conformité

La première étape consiste à répertorier les types de données de votre startup. Cela inclut les données clients telles que les noms, adresses e-mail et adresses postales (PII) ; les données de cartes de paiement (PCI) ; les informations médicales protégées (PHI) ; et les données internes sensibles telles que le code source ou les secrets commerciaux. Associez chaque type de données à son emplacement de stockage : comptes de production AWS, environnements de test, outils SaaS, référentiels de code ou systèmes fournisseurs. Cet inventaire constitue la base de votre périmètre de conformité et vous permet de vous assurer que tous les systèmes concernés sont inclus dans les audits.

Ensuite, identifiez les cadres de conformité applicables en fonction de votre modèle commercial et des besoins de vos clients. Pour les entreprises américaines B2B SaaS qui ciblent les clients professionnels, SOC 2 Type II est un point de départ courant. Si vous traitez des données de santé, la conformité HIPAA est indispensable. Les entreprises qui traitent des informations relatives aux cartes de paiement doivent se conformer à la norme PCI DSS, et celles qui servent des utilisateurs de l'UE doivent se conformer au RGPD. Pour les clients internationaux ou soucieux de la sécurité, la norme ISO 27001 est souvent recherchée pour son approche structurée de la sécurité de l'information. Examinez dès le début les documents de diligence raisonnable des investisseurs et les questionnaires de sécurité des clients, car ils décrivent souvent les cadres auxquels votre entreprise doit se conformer.

Une fois que vous avez identifié les cadres appropriés, définissez les limites de votre champ d'application. Dressez une liste claire des systèmes concernés, tels que les charges de travail de production, les pipelines CI/CD, les ordinateurs portables d'entreprise, les fournisseurs d'identité et les systèmes RH. Excluez les systèmes tels que les sandbox marketing ou les environnements de développement personnels. Documentez ce champ d'application à l'aide d'une déclaration officielle, de diagrammes de flux de données et d'un inventaire des systèmes. Ces artefacts sont essentiels pour configurer les outils d'automatisation afin de collecter des preuves et de contrôler la conformité.

Les outils basés sur l'IA, tels que ISMS Copilot, peuvent simplifier ce processus. Ils vous aident à mapper vos technologies et vos flux de données à des référentiels tels que ISO 27001, SOC 2 et NIST 800-53. Au lieu de recouper manuellement les exigences de contrôle, ces outils identifient les contrôles applicables à vos systèmes et types de données, génèrent des politiques alignées et mettent en évidence les chevauchements lorsqu'un contrôle satisfait à plusieurs référentiels. Cela permet de gagner du temps et de réduire les tâches redondantes dès le départ.

Une fois votre champ d'application et vos cadres définis, l'étape suivante consiste à attribuer les responsabilités afin de garantir la responsabilisation dans l'ensemble de votre programme de conformité.

Attribution de la responsabilité des politiques et de l'automatisation

La responsabilisation est essentielle pour maintenir les efforts de conformité sur la bonne voie. Sans rôles clairement définis, les progrès stagnent car personne ne sait qui est responsable de la rédaction des politiques, de la gestion des outils ou de la réponse aux alertes. Commencez par désigner un sponsor exécutif, généralement votre PDG ou votre directeur technique. Cette personne définit la tolérance au risque, approuve la portée, alloue les ressources et valide les politiques. Elle communique également l'importance de la conformité aux investisseurs et à l'équipe.

Ensuite, nommez un responsable de la conformité (souvent un responsable de la sécurité, un RSSI ou un directeur des opérations) qui supervisera les progrès quotidiens, gérera la feuille de route et s'occupera des relations avec les auditeurs externes. Cette personne sélectionne les cadres, configure les outils d'automatisation et suit les étapes importantes de la préparation.

Attribuer des responsables du contrôle pour des domaines spécifiques :

- Ingénierie ou DevOps: sécurité du cloud, gestion du changement, journalisation, surveillance, sauvegardes et reprise après sinistre.

- Informatique: sécurité des terminaux, authentification unique (SSO), gestion des appareils mobiles (MDM) et provisionnement des comptes.

- RH ou gestion du personnel: intégration, départs, vérification des antécédents et attestations de formation.

- Juridique ou financier: risques liés aux fournisseurs, accords de traitement des données et déclarations réglementaires.

Chaque responsable de contrôle doit disposer d'indicateurs clés de performance (KPI) mesurables, tels que le délai de résolution des alertes critiques ou le pourcentage de systèmes sur lesquels la journalisation est activée. Pour l'automatisation, désignez un responsable des outils (généralement le responsable de la conformité) chargé de gérer les intégrations, de mettre à jour le périmètre et de coordonner les fournisseurs. Affectez des responsables techniques aux systèmes clés : DevOps pour les plateformes cloud (AWS, GCP, Azure), IT pour les fournisseurs d'identité (Okta, Azure AD), RH pour les systèmes HRIS et Ingénierie pour les outils de gestion des tickets tels que Jira.

Consignez ces responsabilités dans une matrice RACI qui met en correspondance les processus (par exemple, les examens d'accès, la gestion des incidents) et les rôles, afin de clarifier qui est responsable, qui doit rendre des comptes, qui doit être consulté et qui doit être informé. Des réunions régulières avec ces responsables peuvent aider à combler rapidement les lacunes en matière de politique ou à résoudre les problèmes d'intégration.

Une fois la propriété établie, l'accent est mis sur la priorisation des efforts d'automatisation qui permettent d'obtenir rapidement les meilleurs résultats.

Priorité à la mise en œuvre de l'automatisation

Toutes les contrôles ne nécessitent pas une automatisation immédiate. Une approche basée sur les risques vous aide à vous concentrer sur les automatisations à fort impact et nécessitant peu d'efforts, sur lesquelles s'appuient les auditeurs et qui protègent vos données les plus sensibles. Les principales priorités sont les suivantes :

- Collecte automatisée de preuves à partir de systèmes critiques.

- Automatisation de la gestion des identités: authentification unique (SSO), authentification multifactorielle (MFA), provisionnement/déprovisionnement et révisions périodiques des accès.

- Surveillance continue et alertes en cas de configurations incorrectes, de groupes de sécurité ouverts, de correctifs manquants et de lacunes dans la journalisation.

- Automatisation de la distribution des politiques et de la formation: attribuez des politiques basées sur les rôles et suivez les attestations.

À moyen terme (environ six mois), élargir pour inclure :

- Un registre centralisé des risques: récupérez automatiquement les données issues des analyses de vulnérabilité et suivez les tâches d'atténuation avec leurs échéances.

- Workflows de gestion des risques fournisseurs: automatisez les questionnaires de sécurité, le suivi des contrats et les rappels de renouvellement.

- Automatisation de la gestion du changement: intégration avec les pipelines de ticketing et CI/CD pour documenter les révisions et les validations de code.

À long terme (au-delà de la première année), concentrez-vous sur des capacités avancées telles que :

- Tests de reprise après sinistre et de continuité des activités: automatisez les restaurations de sauvegardes et suivez les résultats des tests de reprise après sinistre.

- Tableaux de bord avancés pour la création de rapports: surveillez la couverture du cadre, contrôlez les tendances en matière de santé et les indicateurs au niveau du conseil d'administration.

- Utilisez des outils tels que ISMS Copilot pour rationaliser les contrôles qui se chevauchent dans des cadres tels que ISO 27001, SOC 2 et NIST, afin d'améliorer l'efficacité.

Cette approche progressive permet d'équilibrer les gains rapides et les objectifs à long terme, en traitant les principaux risques liés à l'audit et à la sécurité tout en maintenant une charge de travail gérable. En vous concentrant d'abord sur les automatisations les plus efficaces, vous pouvez établir une base solide qui répond aux attentes des investisseurs et des clients.

Équilibrer l'automatisation et la validation

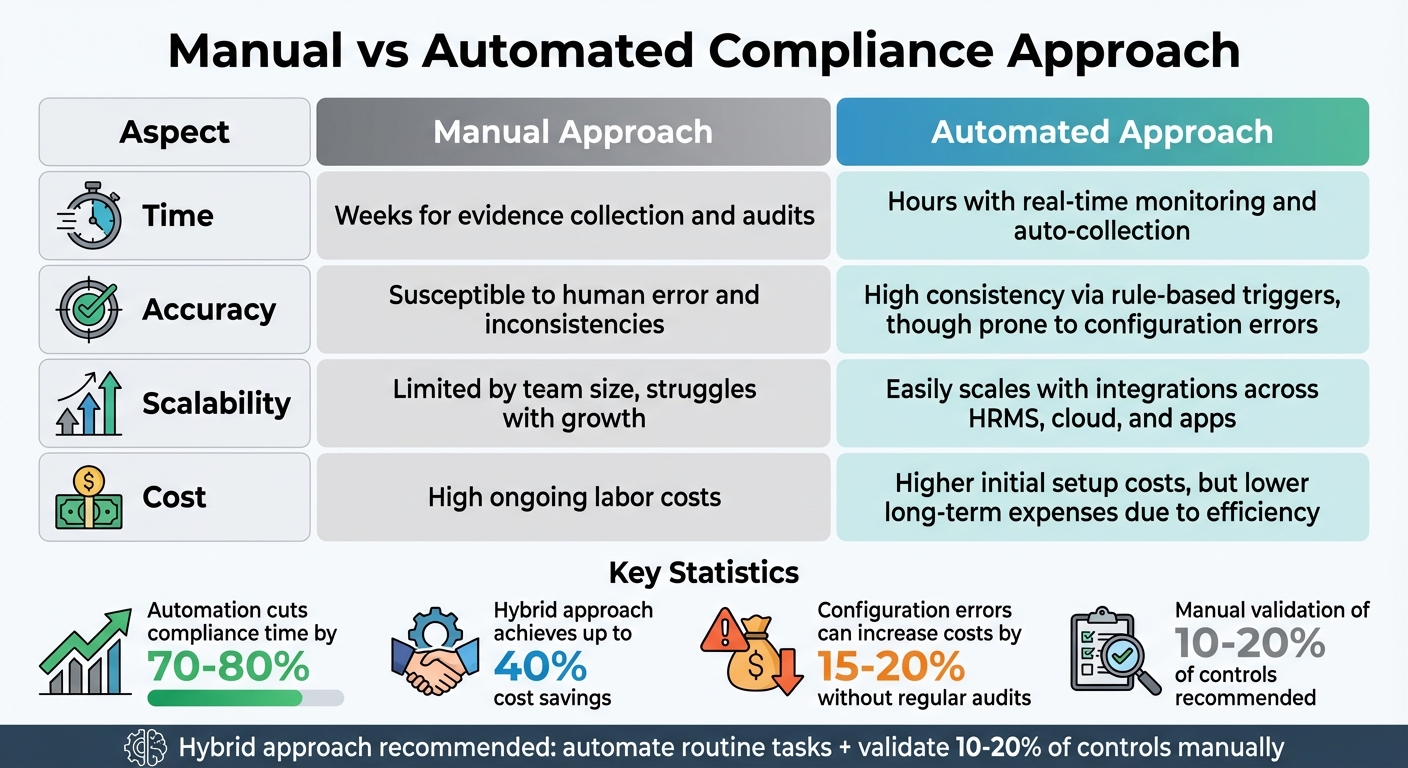

Conformité manuelle ou automatisée : comparaison en termes de temps, de coût et de précision

Si l'automatisation offre une efficacité indéniable, il est essentiel de l'associer à une supervision manuelle afin de garantir la précision. L'automatisation peut accélérer les tâches de conformité et réduire les erreurs, mais elle n'est pas infaillible. Les start-ups qui s'appuient trop fortement sur des outils automatisés sans contrôles appropriés risquent de négliger des lacunes, de mal configurer les systèmes ou de générer des preuves d'audit erronées. La clé réside dans l'équilibre : laisser l'automatisation gérer les tâches répétitives tout en s'appuyant sur l'expertise humaine pour les décisions stratégiques et les contrôles de précision. Voyons comment une validation régulière renforce les systèmes automatisés.

Avantages et risques de l'automatisation de la conformité

L'automatisation apporte des avantages évidents aux efforts de conformité. La surveillance en temps réel réduit considérablement le temps nécessaire à la collecte de preuves, la logique basée sur des règles garantit des contrôles cohérents entre les cadres tels que ISO 27001 et SOC 2, et les tableaux de bord centralisés simplifient la création de rapports pour les auditeurs et les parties prenantes.

| Aspect | Approche manuelle | Approche automatisée |

|---|---|---|

| Temps | Semaines pour la collecte des preuves et les audits | Heures avec surveillance en temps réel et collecte automatique |

| Précision | Sujette aux erreurs humaines et aux incohérences | Haute cohérence grâce à des déclencheurs basés sur des règles, mais sujet aux erreurs de configuration |

| évolutivité | Limité par la taille de l'équipe, difficultés à se développer | S'adapte facilement grâce à des intégrations entre les systèmes HRMS, le cloud et les applications |

| Coût | Coûts de main-d'œuvre élevés et constants | Coûts d'installation initiaux plus élevés, mais dépenses à long terme moins élevées grâce à l'efficacité |

Cependant, l'automatisation n'est pas à l'abri des risques. Les erreurs de configuration ou les intégrations défaillantes peuvent augmenter les coûts de 15 à 20 % si elles ne sont pas corrigées par des audits réguliers. Si l'automatisation peut réduire le temps consacré à la conformité de 70 à 80 %, sans validation, les erreurs peuvent augmenter le risque d'échec de 25 %. Une approche hybride, consistant à automatiser les tâches routinières tout en validant manuellement 10 à 20 % des contrôles, peut permettre de réaliser jusqu'à 40 % d'économies à long terme sans compromettre la précision.

Validation et audit interne

Les avantages de l'automatisation sont amplifiés lorsqu'ils sont associés à une validation régulière visant à garantir l'intégrité du système. Les audits internes permettent d'identifier les problèmes avant qu'ils ne s'aggravent lors des examens externes. Commencez par des audits mensuels pendant les six premiers mois de la mise en œuvre, puis passez à des examens trimestriels à mesure que les processus se stabilisent. Une liste de contrôle de validation exhaustive pourrait inclure :

- Vérification ponctuelle de 10 à 20 % des preuves automatisées par rapport aux systèmes sources afin d'en vérifier l'exactitude.

- Tester les intégrations en simulant des pannes du système et en examinant les journaux d'audit pour détecter les dérogations manuelles et les exceptions.

- Réalisation d'analyses des écarts afin de garantir la conformité des schémas de contrôle avec les cadres pertinents.

- Évaluer les systèmes d'alerte à l'aide de simulations d'incidents afin de tester leur efficacité.

- Suivi des taux d'achèvement des formations sur les politiques, avec un objectif supérieur à 90 % grâce à un suivi automatisé.

Documentez toutes les exceptions ou les dérogations manuelles dans un système centralisé avec des workflows d'approbation. Cette piste d'audit est essentielle pour les rapports réglementaires, car elle prouve aux auditeurs que l'automatisation n'est pas aveuglément acceptée. Les tableaux de bord unifiés peuvent simplifier davantage la conformité en offrant une visibilité en temps réel sur les fonctionnalités de contrôle, la précision des rapports et la couverture des risques, éliminant ainsi le besoin de procéder à de nouveaux audits manuels complets.

Préparation pour les investisseurs et les clients

Combiner l'automatisation et la validation permet non seulement de rationaliser la conformité, mais aussi de renforcer la confiance des parties prenantes. Les investisseurs et les entreprises clientes veulent voir que la conformité est prise au sérieux. La création d'un centre de confiance avec des tableaux de bord personnalisés permet de montrer en temps réel l'état de conformité, la couverture de l'automatisation (avec un objectif de 90 % des contrôles automatisés), les bibliothèques de politiques mappées à des cadres tels que SOC 2 et ISO 27001, ainsi que les rapports d'audit à jour. Les certifications telles que SOC 2 Type II peuvent être partagées en toute sécurité via des portails sécurisés, ce qui démontre la transparence et la surveillance continue.

Des outils tels que ISMS Copilot simplifient ce processus en proposant des projets de politiques basés sur l'IA et des rapports prêts à être audités. Contrairement aux outils d'IA à usage général tels que ChatGPT, ISMS Copilot est spécialement conçu pour la conformité, fournissant des résultats structurés et une connaissance approfondie des cadres réglementaires. Cela réduit les efforts de validation manuelle et facilite la démonstration de l'exactitude de la conformité lors des présentations aux investisseurs et des démonstrations.

« ISMS Copilot accélère le travail de mise en conformité en prenant en charge des tâches fastidieuses telles que la rédaction de politiques et l'analyse de documents, mais il ne remplace pas l'expertise professionnelle. Utilisez-le pour accélérer votre flux de travail, obtenir rapidement des conseils sur le cadre à adopter et générer des premières ébauches, tout en vous concentrant sur les décisions stratégiques et les relations avec les clients. »

- Copilote ISMS

Vérifiez toujours les résultats des outils automatisés par rapport à la documentation officielle. L'automatisation est un assistant puissant, mais elle ne remplace pas l'expertise humaine. En combinant rapidité et cohérence avec une supervision pratique, vous pouvez mettre en place un programme de conformité évolutif qui gagnera la confiance des auditeurs, des investisseurs et des clients.

Conclusion

Créer un programme de conformité à partir de zéro peut sembler insurmontable, mais avec un plan clair et les bons outils, cela devient beaucoup plus facile à gérer, même pour les petites équipes de start-ups en pleine expansion. Commencez par définir la portée de votre conformité, sélectionnez les cadres que vous suivrez et établissez des politiques fondamentales. Attribuez clairement la responsabilité de chaque politique et tâche d'automatisation afin de vous assurer que rien ne soit négligé à mesure que votre entreprise se développe. Ce travail préparatoire permet de poser les bases d'une utilisation efficace de l'automatisation.

L'automatisation transforme la conformité, qui était auparavant une série de tâches manuelles et périodiques, en un système de surveillance continue. Les outils qui gèrent la collecte de preuves, la distribution des politiques, les attestations de formation et la surveillance en temps réel peuvent réduire considérablement le travail répétitif. Cela permet à votre équipe de se concentrer sur les décisions stratégiques plutôt que de s'enliser dans des feuilles de calcul. Des plateformes telles que ISMS Copilot, qui prennent en charge plus de 30 cadres, offrent des fonctionnalités basées sur l'IA telles que la rédaction de politiques, la cartographie des contrôles et la création de rapports prêts pour l'audit. Ces outils peuvent aider les start-ups à évoluer rapidement sans sacrifier la précision. Cependant, même les meilleurs outils d'automatisation nécessitent une supervision humaine.

L'automatisation n'est pas une solution « clé en main ». Elle fonctionne mieux lorsqu'elle est associée à des audits internes et à des validations régulières. Cela implique de vérifier les erreurs de configuration, de tester les intégrations et de s'assurer que vos contrôles fonctionnent comme prévu. Une surveillance continue doit aller de pair avec des audits périodiques. Par exemple, examinez un échantillon de preuves automatisées, simulez des défaillances potentielles et documentez toute exception. La combinaison de workflows automatisés et de validations manuelles renforce la confiance des auditeurs et garantit la fiabilité de votre programme de conformité.

Pour les start-ups américaines, la conformité ne consiste pas seulement à respecter les exigences réglementaires, elle peut également constituer un avantage concurrentiel. Les tableaux de bord en temps réel et les certifications telles que SOC 2 Type II peuvent renforcer la confiance des investisseurs et des clients. En tenant à jour une liste de contrôle, en utilisant des outils spécialement conçus à cet effet et en trouvant le juste équilibre entre rapidité et surveillance attentive, vous pouvez vous développer en toute sécurité tout en transformant la conformité en un atout stratégique pour votre entreprise.

Foire aux questions

Comment l'automatisation aide-t-elle les start-ups à réduire leurs coûts de mise en conformité ?

L'automatisation offre aux start-ups un moyen de réduire leurs coûts de mise en conformité en prenant en charge des tâches fastidieuses telles que la rédaction de politiques, la réalisation d'évaluations des risques et la mise à jour de la documentation. En réduisant le besoin de travail manuel et de consultants externes coûteux, elle offre une solution plus efficace.

Grâce à la simplification de ces processus, les start-ups peuvent rediriger leur énergie et leurs ressources vers leur croissance. Parallèlement, l'automatisation garantit une gestion plus précise et plus efficace de la conformité, ce qui se traduit par des économies de coûts et une précision opérationnelle, pour le plus grand bénéfice de tous.

Quelles sont les politiques clés nécessaires pour obtenir la conformité SOC 2 et ISO 27001 ?

Pour se conformer aux normes SOC 2 et ISO 27001, les start-ups doivent créer et appliquer des politiques clés qui traitent des aspects essentiels de la sécurité de l'information et de la gestion des risques. Ces politiques servent de base à la protection des données et à la garantie de l'intégrité opérationnelle. En voici quelques-unes parmi les plus importantes :

- Politique de sécurité de l'information: définit la stratégie globale et l'engagement de l'organisation en matière de maintien des normes de sécurité.

- Politique de contrôle d'accès: établit des règles pour gérer et restreindre l'accès aux systèmes et aux données sensibles.

- Politique de réponse aux incidents: définit les étapes à suivre pour identifier, traiter et atténuer efficacement les incidents de sécurité.

- Politique de protection des données et de confidentialité: garantit le respect des lois sur la confidentialité et protège les informations sensibles contre tout accès non autorisé ou toute utilisation abusive.

- Politique de continuité des activités et de reprise après sinistre: prépare l'organisation à faire face aux perturbations et veille à ce que des plans de reprise soient prêts à être mis en œuvre afin de réduire au minimum les temps d'arrêt.

En plus de cela, les politiques relatives à la gestion des risques, à la gestion des fournisseurs et des tiers, ainsi qu'à l'utilisation acceptable sont tout aussi essentielles pour une conformité complète. L'utilisation d'outils tels que ISMS Copilot peut rationaliser ces processus, facilitant ainsi leur mise en œuvre et le maintien d'une cohérence entre les différents cadres.

Comment ISMS Copilot aide-t-il votre start-up à être toujours prête pour les audits ?

ISMS Copilot simplifie le processus de préparation aux audits en créant des politiques et des procédures personnalisées, prêtes pour l'audit, qui répondent à vos exigences spécifiques en matière de conformité. Il offre des recommandations d'experts fondées sur des situations pratiques de conformité, garantissant que votre documentation reste conforme à des normes telles que ISO 27001.

Doté d'outils tels que des espaces de travail structurés et des fonctionnalités d'analyse de documents, ISMS Copilot vous aide à rester efficace et organisé, réduisant ainsi le stress lié aux audits tout en améliorant la fiabilité.

Articles de blog connexes

- Guide sur la documentation des contrôles de sécurité automatisés

- Les 5 meilleurs outils d'IA pour la gestion de la conformité en matière de sécurité

- Automatisation de la conformité en matière de sécurité : guide d'analyse du retour sur investissement

- ISO 27001 et SOC 2 : meilleures pratiques en matière d'harmonisation