Het naleven van de regels is voor start-ups in de VS een must, vooral met kaders zoals SOC 2, ISO 27001, HIPAAen CCPA. Zonder duidelijk beleid en tools wordt naleving een kostbare, tijdrovende last. Dit is hoe het zit:

- Waarom naleving belangrijk is: voorkom boetes van meer dan $ 50.000 voor HIPAA-overtredingen of 4% van de wereldwijde omzet onder de AVG. Niet-naleving kan ook leiden tot datalekken die $ 4-10 miljoen kosten en verlies van vertrouwen bij klanten.

- Automatisering bespaart tijd: Startups besteden 40-60% van hun beveiligingsmiddelen aan handmatige nalevingstaken. Automatiseringstools verminderen deze inspanning met wel 80%, waardoor ze klaar zijn voor audits en vertragingen worden verminderd.

- Belangrijkste beleidsmaatregelen: focus op een beleid voor informatiebeveiliging, toegangscontrole en incidentrespons. Dit zijn essentiële onderdelen van kaders zoals SOC 2 en ISO 27001.

- Hoe automatisering helpt: Tools zoals ISMS Copilot genereren beleid, automatiseren het verzamelen van bewijsmateriaal en monitoren nalevingslacunes, waardoor audits worden versneld en fouten worden verminderd.

Compliance hoeft niet overweldigend te zijn. Met de juiste tools en een gestructureerde checklist kunt u uw start-up beschermen, het vertrouwen van klanten opbouwen en veilig opschalen.

Hoe u SOC 2 -compliance kunt bereiken voor $ 20.000 of minder

Vereiste beleidsregels voor start-ups

Als u een Amerikaanse start-up bent die SOC 2- of ISO 27001-compliance nastreeft, is het hebben van het juiste schriftelijke beleid een absolute must. Dit beleid is niet alleen bedoeld om audits te doorstaan, maar ook om investeerders ervan te verzekeren dat uw bedrijf veiligheid serieus neemt. Auditors zullen kijken naar gedocumenteerde toezeggingen op gebieden als beveiliging, toegangscontrole en incidentbeheer. Terwijl SOC 2 flexibiliteit biedt bij het benoemen en structureren van beleid (zolang het maar in overeenstemming is met de Trust Services Criteria), heeft ISO 27001 meer specifieke eisen die gekoppeld zijn aan de controles in bijlage A. U hebt minimaal een informatiebeveiligingsbeleid, een beleid voor toegangscontrole en identiteitsbeheer en een beleid voor incidentrespons nodig. Om uw compliancekader te versterken, moet u ook beleid overwegen voor aanvaardbaar gebruik, veranderingsbeheer, leveranciersbeheer en bedrijfscontinuïteit.

Gelukkig kunnen moderne complianceplatforms dit proces soepeler laten verlopen. Tools zoals ISMS Copilot kunnen binnen enkele minuten beleidsontwerpen genereren die zijn afgestemd op uw behoeften, waarbij gebruik wordt gemaakt van de expertise van meer dan 30 compliancekaders. Hieronder zetten we de belangrijkste beleidsregels op een rijtje die uw start-up moet vaststellen.

Beleid inzake informatiebeveiliging

Dit is de hoeksteen van het beveiligingskader van uw start-up. Een informatiebeveiligingsbeleid beschrijft de toewijding van uw organisatie aan het beschermen van gegevens en vormt de basis voor zowel auditsucces als operationele beveiliging. Het moet de reikwijdte van uw informatiebeveiligingsbeheersysteem (ISMS) definiëren, bijvoorbeeld door te specificeren dat het alle klantgegevens omvat die worden gehost in AWS US-East-1. Het beleid moet gedetailleerd beschrijven welke activa, processen, locaties en gegevenstypen zijn opgenomen. Om aan de nalevingsvereisten te voldoen, moet het worden goedgekeurd door het topmanagement (meestal ondertekend door de CEO, CTO of CISO) en jaarlijks worden herzien of wanneer er belangrijke veranderingen plaatsvinden in technologie, regelgeving of bedrijfsactiviteiten.

Dit beleid ondersteunt de vereisten van ISO 27001 (bijlage A.5.1.1 en clausule 5.2) door hoogwaardige beveiligingsdoelstellingen en governance-regels vast te stellen. Voor SOC 2 toont het de governance aan die nodig is om aan de beveiligingscriteria (CC6.1) te voldoen. Om effectief te zijn, moet het ook een overzicht geven van rollen en verantwoordelijkheden, uw aanpak van risicobeheer en hoe dit aansluit op ander ondersteunend beleid. Door automatiseringstools met vooraf opgestelde beleidssjablonen te gebruiken, kunt u ervoor zorgen dat aan de vereisten voor beide kaders wordt voldaan zonder dubbel werk.

Beleid inzake toegangscontrole en identiteitsbeheer

Het is van cruciaal belang om te controleren wie toegang heeft tot uw systemen en gegevens. Een beleid voor toegangscontrole en identiteitsbeheer zorgt ervoor dat uw start-up de juiste beveiligingsgrenzen handhaaft. Dit beleid moet het principe van minimale rechten volgen, waarbij gebruikers alleen de toegang krijgen die ze nodig hebben. Het moet ook multi-factor authenticatie (MFA) vereisen voor alle accounts, met name voor administratieve en externe toegang. De implementatie van single sign-on (SSO) voor gecentraliseerde authenticatie en registratie kan de beveiliging verder verbeteren. Bovendien moet het beleid regelmatige toegangsbeoordelingen voorschrijven – doorgaans elk kwartaal – waarbij managers en systeemeigenaren controleren of de gebruikersrechten nog steeds passend zijn.

Dit beleid voldoet aan de belangrijkste vereisten voor ISO 27001 (bijlage A.9) door aandacht te besteden aan gebruikersregistratie, privilegebeheer en periodieke beoordelingen. Voor SOC 2 sluit het aan bij de criteria voor logische toegangsbeveiliging (CC6.2–6.3). Automatiseringstools die kunnen worden geïntegreerd met identiteitsproviders kunnen dit proces efficiënter maken, waardoor handmatige fouten worden verminderd en gedetailleerde audittrails worden bijgehouden.

Beleid inzake incidentrespons

Wanneer zich een beveiligingsincident voordoet, heeft uw team een duidelijk plan nodig om dit te detecteren, erop te reageren en ervan te herstellen. Een incidentresponsbeleid beschrijft deze processen in detail. Het moet ernstclassificaties bevatten (bijv. laag, gemiddeld, hoog, kritiek) op basis van de impact op gegevens en bedrijfsactiviteiten. Het beleid moet ook escalatieprocedures definiëren, zoals wie er op de hoogte wordt gesteld en binnen welk tijdsbestek (bijvoorbeeld binnen een uur voor incidenten met een hoge ernstgraad). Daarnaast moet het regels voor het melden van inbreuken specificeren en een analyse na het incident vereisen, zoals een rapport over de hoofdoorzaak dat binnen 30 dagen moet worden opgesteld.

Voor ISO 27001 voldoet dit beleid aan de vereisten voor incidentrespons (bijlage A.16). Voor SOC 2 dekt het de criteria voor detectie, respons en externe communicatie (CC7). Amerikaanse start-ups moeten ook voldoen aan de termijnen voor melding van inbreuken op staats- en federaal niveau. Automatiseringsplatforms kunnen worden geïntegreerd met communicatietools om ervoor te zorgen dat meldingen op tijd worden verzonden, SLA's voor respons worden bijgehouden via dashboards en bewijsmateriaal voor audits wordt bewaard.

Hoe u beleidsbeheer kunt automatiseren

Zodra u uw kernbeleid hebt opgesteld, begint het echte werk: het bijwerken ervan, ervoor zorgen dat de juiste mensen toegang hebben, het bijhouden van handtekeningen van werknemers en het verzamelen van bewijs van naleving. Naarmate uw start-up groeit, kan het handmatig beheren van beleid al snel overweldigend worden. Automatisering vereenvoudigt dit proces door documenten te centraliseren, beoordelingen in te plannen, handtekeningen bij te houden en continu te controleren op hiaten in de naleving. Moderne complianceplatforms kunnen zelfs worden geïntegreerd met uw bestaande systemen om automatisch bewijsmateriaal te verzamelen en waarschuwingen te versturen wanneer configuraties niet meer synchroon lopen. Hieronder leest u hoe automatisering op drie cruciale gebieden het verschil kan maken:

Beheer van de levenscyclus van beleid

Het gebruik van handmatige processen voor het beheer van beleid kan leiden tot fouten en inefficiëntie. Automatiseringstools centraliseren al uw beleid op één veilige locatie met op rollen gebaseerde toegang, zodat alleen bevoegde personen gevoelige documenten kunnen bekijken. Deze platforms creëren ook een audittrail door wijzigingen met tijdstempels te registreren. Geautomatiseerde herinneringen zorgen ervoor dat het beleid actueel blijft, met meldingen die via e-mail of Slack naar beleidsmakers en goedkeurders worden gestuurd. Sommige tools wijzen zelfs beleid toe op basis van rollen en signaleren hiaten wanneer regelgeving verandert. Bovendien kunnen vooraf samengestelde beleidsbibliotheken die zijn afgestemd op belangrijke normen u helpen om in slechts enkele dagen een basisprogramma op te zetten.

ISMS Copilot gaat nog een stap verder door AI te gebruiken om binnen enkele minuten op maat gemaakte beleidsregels op te stellen. Het biedt robuuste versiebeheer met wijzigingslogboeken en geplande automatische herzieningsherinneringen die zijn afgestemd op specifieke kader vereisten. Het platform houdt ook de handtekeningen van werknemers bij met behulp van geïntegreerde digitale workflows, waardoor naleving van meer dan 30 kaders met hoge precisie wordt gegarandeerd. In plaats van beleid helemaal opnieuw op te stellen of generieke sjablonen aan te passen, kunt u ISMS Copilot vragen om een beleid voor aanvaardbaar gebruik op te stellen dat is afgestemd op ISO 27001 Annex A.8.1.3 en SOC 2 CC6.1. Van daaruit kunt u het door uw beoordelings- en goedkeuringsworkflow leiden – allemaal binnen hetzelfde systeem. Deze aanpak kan de tijd die nodig is voor handmatig opstellen en coördineren met maar liefst 70-80% verminderen.

Bewijs verzamelen en monitoren

Efficiënte bewijsvergaring is cruciaal voor auditgereedheid, maar dit handmatig doen is zowel vervelend als foutgevoelig. Automatiseringstools integreren met uw cloudinfrastructuur (zoals AWS, GCP of Azure), HR-systemen (zoals BambooHR of Workday), identiteitsproviders (zoals Okta of Google Workspace), coderepositories (zoals GitHub of GitLab) en ticketingtools (zoals Jira). Dankzij deze integraties kan het platform automatisch bewijsmateriaal ophalen op geplande tijdstippen. Continue monitoring vervangt eenmalige controles door constante scans op problemen zoals niet-gepatchte systemen, buitensporige machtigingen of openbaar toegankelijke opslagbuckets. Als er bijvoorbeeld een nieuw beheerdersaccount wordt aangemaakt zonder meervoudige authenticatie, stuurt het systeem realtime waarschuwingen via e-mail of Slack en werkt het dashboards bij om de nalevingsstatus van belangrijke controles weer te geven.

Sommige tools gaan nog verder door te scannen op ontbrekende beveiligingspatches, gebruikersactiviteiten te monitoren om het principe van minimale rechten af te dwingen en realtime risico-inzichten te bieden voor uw hele infrastructuur. Uniforme auditdashboards vereenvoudigen het verzamelen van bewijsmateriaal en zorgen ervoor dat u altijd voorbereid bent op audits, waardoor u niet op het laatste moment nog haastig bewijsmateriaal hoeft te verzamelen wanneer er een beoordeling moet plaatsvinden.

Beleidstraining en attestering

Zelfs met automatisering zijn training en certificering van medewerkers essentieel om ervoor te zorgen dat het beleid in de praktijk wordt nageleefd. Medewerkers moeten op de hoogte zijn van het beleid dat op hen van toepassing is. Automatisering helpt door op basis van functies trainingen op het gebied van beveiligingsbewustzijn, phishing-simulaties en functiespecifieke cursussen toe te wijzen. Het stuurt ook herinneringen voor verlopen of onvolledige modules. Wanneer een nieuw beleid wordt geïntroduceerd of een bestaand beleid wordt bijgewerkt, verspreidt het platform dit automatisch onder de relevante medewerkers en houdt het digitale bevestigingen bij, waardoor een controleerbaar overzicht ontstaat van wie wanneer heeft getekend. Escalatiepaden zorgen ervoor dat managers op de hoogte worden gesteld als teamleden de vereiste training niet binnen een bepaalde termijn, bijvoorbeeld 14 dagen, voltooien. On-demand rapporten bieden direct inzicht in de voltooiingspercentages van trainingen en brengen eventuele hiaten aan het licht die vóór beoordelingen moeten worden aangepakt.

Veel platforms bevatten ook functies voor het uitrollen van beleid met begeleide walkthroughs en vooraf gebouwde bibliotheken die zijn afgestemd op belangrijke frameworks. Dit vermindert de werklast voor HR- en beveiligingsteams, zorgt voor consistente training binnen gedistribueerde teams en genereert de documentatie die nodig is om te voldoen aan vereisten zoals ISO 27001 Annex A.7.2.2 (bewustzijn van informatiebeveiliging) en SOC 2 CC1.4 (toewijding aan competentie). Wanneer een auditor bijvoorbeeld om bewijs vraagt dat alle medewerkers hun jaarlijkse beveiligingstraining hebben voltooid, kunt u binnen enkele seconden het benodigde rapport genereren in plaats van wekenlang naar gegevens te zoeken.

sbb-itb-4566332

Checklist voor start-upgereedheid

Voordat u zich verdiept in beleid en tools, is het cruciaal om een duidelijk stappenplan op te stellen. Een gestructureerde checklist helpt u te bepalen wat bescherming nodig heeft, wie verantwoordelijk is en waar automatisering de grootste impact zal hebben. Zonder deze basis loopt u het risico een complianceprogramma te creëren dat ofwel te beperkt is – waardoor kritieke systemen kwetsbaar blijven – ofwel te breed, waardoor tijd en middelen worden verspild aan onnodige controles. De onderstaande stappen helpen u bij het afbakenen van uw programma, het toewijzen van verantwoordelijkheden en het stellen van prioriteiten voor automatisering.

Het definiëren van de reikwijdte en kaders van compliance

De eerste stap is het catalogiseren van de gegevenstypen van uw start-up. Dit omvat klantgegevens zoals namen, e-mailadressen en adressen (PII); betaalkaartgegevens (PCI); beschermde gezondheidsinformatie (PHI); en gevoelige interne gegevens zoals broncode of handelsgeheimen. Koppel elk gegevenstype aan de opslaglocatie ervan: AWS-productieaccounts, stagingomgevingen, SaaS-tools, coderepositories of leverancierssystemen. Deze inventaris vormt de ruggengraat van uw compliance-scope en zorgt ervoor dat u alle relevante systemen in audits opneemt.

Bepaal vervolgens welke compliancekaders van toepassing zijn op basis van uw bedrijfsmodel en de behoeften van uw klanten. Voor Amerikaanse B2B SaaS-bedrijven die zich richten op zakelijke klanten, is SOC 2 Type II een veelgebruikt uitgangspunt. Als u gezondheidsgegevens verwerkt, is HIPAA-compliance een must. Bedrijven die betaalkaartgegevens verwerken, moeten zich houden aan PCI DSS, en bedrijven die EU-gebruikers bedienen, moeten voldoen aan de AVG. Voor internationale of veiligheidsbewuste klanten wordt vaak ISO 27001 nagestreefd vanwege de gestructureerde aanpak van informatiebeveiliging. Bekijk vroegtijdig de due diligence-documenten van investeerders en de veiligheidsvragenlijsten van klanten – daarin worden vaak de kaders beschreven waaraan uw bedrijf moet voldoen.

Zodra u de juiste frameworks hebt geïdentificeerd, definieert u de grenzen van uw scope. Maak een duidelijke lijst van systemen die binnen de scope vallen, zoals productie-workloads, CI/CD-pijplijnen, bedrijfs-laptops, identiteitsproviders en HR-systemen. Sluit systemen zoals marketing-sandboxes of persoonlijke ontwikkelomgevingen uit. Documenteer deze scope met een formele verklaring, gegevensstroomdiagrammen en een systeeminventaris. Deze artefacten zijn essentieel voor het configureren van automatiseringstools om bewijs te verzamelen en naleving te controleren.

AI-aangedreven tools zoals ISMS Copilot kunnen dit proces vereenvoudigen. Ze helpen u uw technologieën en gegevensstromen in kaart te brengen aan de hand van kaders zoals ISO 27001, SOC 2 en NIST 800-53. In plaats van handmatig controle-eisen te vergelijken, identificeren deze tools de toepasselijke controles voor uw systemen en gegevenstypen, genereren ze afgestemde beleidsregels en markeren ze overlappingen waar één controle aan meerdere kaders voldoet. Dit bespaart tijd en vermindert vanaf het begin overtollig werk.

Nu uw reikwijdte en kaders zijn vastgesteld, is de volgende stap het toewijzen van verantwoordelijkheden om de aansprakelijkheid binnen uw nalevingsprogramma te waarborgen.

Beleid en automatisering toewijzen

Verantwoordelijkheid is essentieel om compliance-inspanningen op koers te houden. Zonder duidelijke rollen stagneert de voortgang, omdat niemand weet wie verantwoordelijk is voor het opstellen van beleid, het beheren van tools of het reageren op waarschuwingen. Begin met het aanwijzen van een uitvoerende sponsor, meestal uw CEO of CTO. Deze persoon bepaalt de risicotolerantie, keurt de reikwijdte goed, wijst middelen toe en keurt het beleid goed. Hij of zij communiceert ook het belang van compliance aan investeerders en het team.

Stel vervolgens een compliance-verantwoordelijke aan – vaak een Security Lead, CISO of Operations Manager – die toezicht houdt op de dagelijkse voortgang, de roadmap beheert en de relatie met de externe auditor onderhoudt. Deze persoon selecteert frameworks, configureert automatiseringstools en houdt de mijlpalen voor de gereedheid bij.

Wijs beheerders toe voor specifieke gebieden:

- Engineering of DevOps: cloudbeveiliging, verandermanagement, logboekregistratie, monitoring, back-ups en noodherstel.

- IT: Eindpuntbeveiliging, eenmalige aanmelding (SSO), beheer van mobiele apparaten (MDM) en accountprovisioning.

- HR of personeelszaken: onboarding, offboarding, antecedentenonderzoek en opleidingscertificaten.

- Juridisch of financieel: leveranciersrisico's, gegevensverwerkingsovereenkomsten en wettelijk verplichte registraties.

Elke controle-eigenaar moet meetbare KPI's hebben, zoals de tijd die nodig is om kritieke waarschuwingen op te lossen of het percentage systemen waarop logboekregistratie is ingeschakeld. Voor automatisering moet een tool-eigenaar worden aangewezen – meestal de compliance-verantwoordelijke – om integraties te beheren, de scope bij te werken en te coördineren met leveranciers. Wijs technische eigenaren toe voor belangrijke systemen: DevOps voor cloudplatforms (AWS, GCP, Azure), IT voor identiteitsproviders (Okta, Azure AD), HR voor HRIS-systemen en Engineering voor ticketingtools zoals Jira.

Leg deze verantwoordelijkheden vast in een RACI-matrix waarin processen (bijvoorbeeld toegangscontroles, incidentbeheer) worden gekoppeld aan rollen, zodat duidelijk is wie verantwoordelijk, aansprakelijk, geraadpleegd en geïnformeerd is. Regelmatige stand-ups met deze eigenaren kunnen helpen om hiaten in het beleid of integratieproblemen in een vroeg stadium aan te pakken.

Nu de verantwoordelijkheid is vastgesteld, ligt de focus nu op het prioriteren van automatiseringsinspanningen die snel de beste resultaten opleveren.

Prioriteit geven aan automatisering

Niet elke controle hoeft onmiddellijk te worden geautomatiseerd. Een risicogebaseerde aanpak helpt u zich te concentreren op automatiseringen met een grote impact en weinig inspanning, waarop auditors vertrouwen en die uw meest gevoelige gegevens beschermen. Belangrijke prioriteiten zijn onder meer:

- Geautomatiseerde verzameling van bewijsmateriaal uit kritieke systemen.

- Automatisering van identiteitsbeheer: SSO, multi-factor authenticatie (MFA), provisioning/deprovisioning en periodieke toegangsbeoordelingen.

- Continue monitoring en waarschuwingen voor verkeerde configuraties, open beveiligingsgroepen, ontbrekende patches en hiaten in de logboekregistratie.

- Automatisering van beleidsdistributie en training: wijs op rollen gebaseerde beleidsregels toe en houd verklaringen bij.

Op middellange termijn (ongeveer zes maanden) uitbreiden met:

- Een gecentraliseerd risicoregister: haal automatisch gegevens uit kwetsbaarheidsscans en volg mitigatietaken met deadlines.

- Workflows voor leveranciersrisicobeheer: automatiseer beveiligingsvragenlijsten, contracttracking en verlengingsherinneringen.

- Automatisering van verandermanagement: integreer met ticketing en CI/CD-pijplijnen om codebeoordelingen en goedkeuringen te documenteren.

Op de lange termijn (na het eerste jaar) moet u zich richten op geavanceerde mogelijkheden zoals:

- Testen van noodherstel en bedrijfscontinuïteit: automatiseer het herstellen van back-ups en houd de resultaten van noodhersteltests bij.

- Geavanceerde rapportagedashboards: monitor de dekking van het raamwerk, controleer gezondheidstrends en statistieken op bestuursniveau.

- Gebruik tools zoals ISMS Copilot om overlappende controles in kaders zoals ISO 27001, SOC 2 en NIST te stroomlijnen en zo de efficiëntie te verbeteren.

Deze gefaseerde aanpak zorgt voor een evenwicht tussen snelle resultaten en langetermijndoelen, waarbij belangrijke audit- en beveiligingsrisico's worden aangepakt en de werklast beheersbaar blijft. Door je eerst te richten op de meest impactvolle automatiseringen, kun je een sterke basis leggen die voldoet aan de verwachtingen van investeerders en klanten.

Automatisering in evenwicht brengen met validatie

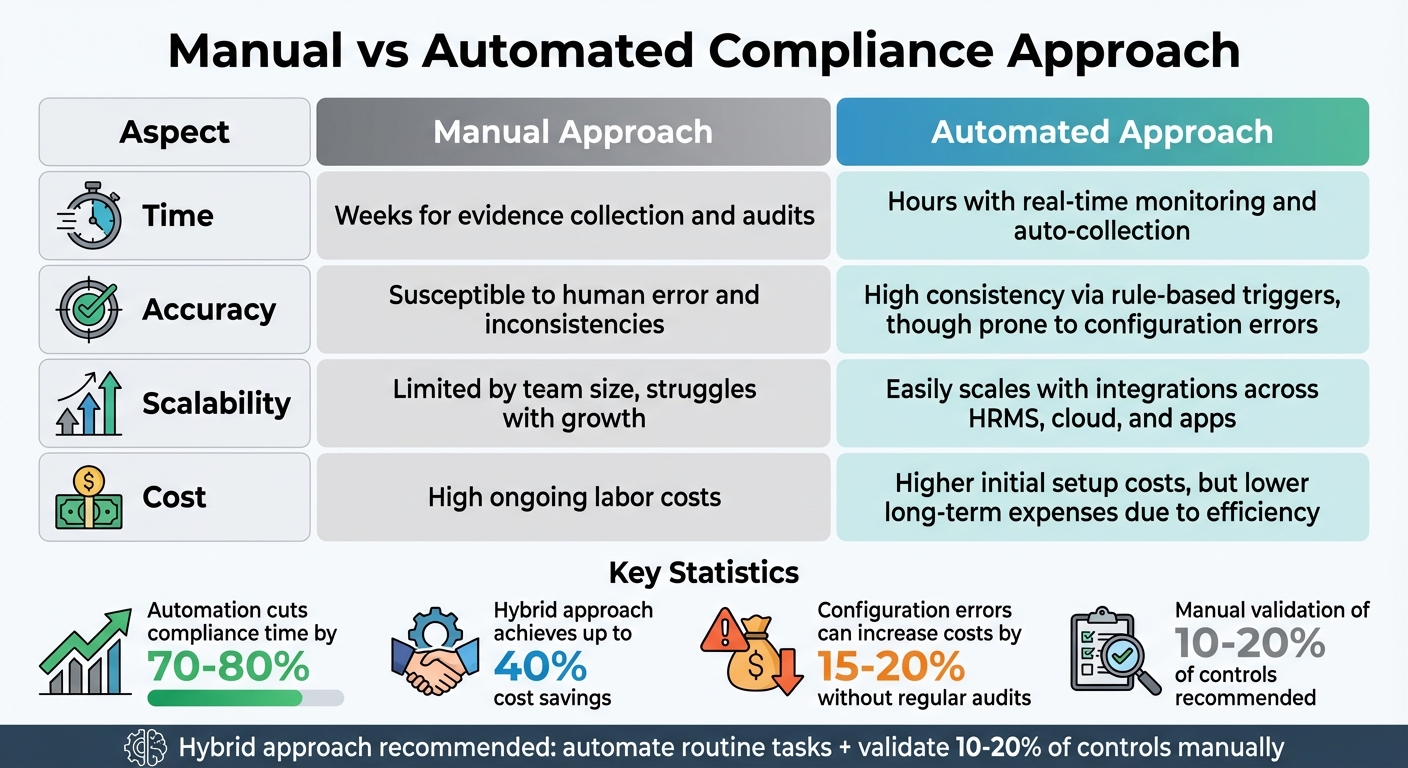

Handmatige versus geautomatiseerde naleving: vergelijking van tijd, kosten en nauwkeurigheid

Hoewel automatisering onmiskenbaar efficiëntie biedt, is het cruciaal om deze te combineren met handmatig toezicht om de nauwkeurigheid te waarborgen. Automatisering kan compliance-taken versnellen en fouten verminderen, maar is niet waterdicht. Startups die te veel leunen op geautomatiseerde tools zonder de juiste controles, lopen het risico hiaten over het hoofd te zien, systemen verkeerd te configureren of gebrekkig auditbewijs te genereren. De sleutel is het vinden van een evenwicht: laat automatisering repetitieve taken afhandelen en vertrouw op menselijke expertise voor strategische beslissingen en nauwkeurigheidscontroles. Laten we eens kijken hoe regelmatige validatie geautomatiseerde systemen versterkt.

Voordelen en risico's van automatisering van compliance

Automatisering biedt duidelijke voordelen voor compliance-inspanningen. Real-time monitoring vermindert de tijd die nodig is voor het verzamelen van bewijsmateriaal aanzienlijk, op regels gebaseerde logica zorgt voor consistente controles binnen kaders zoals ISO 27001 en SOC 2, en gecentraliseerde dashboards vereenvoudigen de rapportage voor auditors en belanghebbenden.

| Aspect | Handmatige aanpak | Geautomatiseerde aanpak |

|---|---|---|

| Tijd | Weken voor het verzamelen van bewijsmateriaal en audits | Uren met realtime monitoring en automatische verzameling |

| Nauwkeurigheid | Gevoelig voor menselijke fouten en inconsistenties | Hoge consistentie via op regels gebaseerde triggers, maar gevoelig voor configuratiefouten |

| Schaalbaarheid | Beperkt door teamgrootte, worstelt met groei | Eenvoudig schaalbaar dankzij integraties met HRMS, cloud en apps |

| Kosten | Hoge lopende arbeidskosten | Hogere initiële installatiekosten, maar lagere kosten op lange termijn dankzij efficiëntie |

Automatisering is echter niet immuun voor risico's. Configuratiefouten of mislukte integraties kunnen de kosten met 15-20% verhogen als ze niet worden aangepakt door middel van regelmatige audits. Hoewel automatisering de nalevingstijd met 70-80% kan verkorten, kunnen fouten zonder validatie het risico op mislukking met 25% verhogen. Een hybride aanpak – waarbij routinetaken worden geautomatiseerd en 10-20% van de controles handmatig wordt gevalideerd – kan op termijn tot 40% kostenbesparing opleveren zonder dat dit ten koste gaat van de nauwkeurigheid.

Validatie en interne audit

De voordelen van automatisering worden nog groter wanneer deze wordt gecombineerd met regelmatige validatie om de integriteit van het systeem te waarborgen. Interne audits kunnen problemen identificeren voordat deze tijdens externe beoordelingen escaleren. Begin met maandelijkse audits gedurende de eerste zes maanden van de implementatie en ga vervolgens over op driemaandelijkse beoordelingen naarmate de processen zich stabiliseren. Een grondige validatiechecklist kan het volgende omvatten:

- Steekproefsgewijs 10-20% van het geautomatiseerde bewijsmateriaal controleren aan de hand van bronsystemen om de nauwkeurigheid te verifiëren.

- Integraties testen door systeemstoringen te simuleren en auditlogboeken te controleren op handmatige overschrijvingen en uitzonderingen.

- Het uitvoeren van gap-analyses om ervoor te zorgen dat controlemappings aansluiten bij relevante kaders.

- Het evalueren van alarmsystemen door middel van gesimuleerde incidenten om hun effectiviteit te testen.

- Monitoring van het percentage voltooide beleidsopleidingen, met als doel meer dan 90% door middel van geautomatiseerde tracking.

Documenteer alle uitzonderingen of handmatige overschrijvingen in een gecentraliseerd systeem met goedkeuringsworkflows. Dit controlespoor is essentieel voor wettelijke rapportage, omdat het auditors aantoont dat automatisering niet blindelings wordt vertrouwd. Uniforme dashboards kunnen compliance verder vereenvoudigen door realtime inzicht te bieden in controlefunctionaliteit, rapportagegenauigheid en risicodekking, waardoor volledige handmatige hercontroles overbodig worden.

Voorbereiding voor investeerders en klanten

Het combineren van automatisering met validatie stroomlijnt niet alleen de naleving, maar bouwt ook vertrouwen op bij belanghebbenden. Investeerders en zakelijke klanten willen zien dat compliance serieus wordt genomen. Door een trustcenter met aangepaste dashboards te creëren, kunt u de realtime compliance-status, automatiseringsdekking (met als doel 90% van de controles te automatiseren), beleidsbibliotheken die zijn toegewezen aan frameworks zoals SOC 2 en ISO 27001, en actuele auditrapporten weergeven. Certificeringen zoals SOC 2 Type II kunnen veilig worden gedeeld via beveiligde portals, waarmee u transparantie en continue monitoring laat zien.

Tools zoals ISMS Copilot vereenvoudigen dit proces door AI-gestuurde beleidsontwerpen en auditklare rapporten aan te bieden. In tegenstelling tot algemene AI-tools zoals ChatGPT, is ISMS Copilot specifiek ontworpen voor compliance en biedt het gestructureerde outputs en diepgaande kennis van frameworks. Dit vermindert de handmatige validatie-inspanningen en maakt het gemakkelijker om de nauwkeurigheid van de compliance te demonstreren tijdens presentaties en demo's voor investeerders.

"ISMS Copilot versnelt compliance-werkzaamheden door tijdrovende taken zoals het opstellen van beleid en het analyseren van documenten uit handen te nemen, maar het is geen vervanging voor professionele expertise. Gebruik het om uw workflow te versnellen, snel kaderrichtlijnen te krijgen en eerste concepten te genereren, terwijl u zich concentreert op strategische beslissingen en klantrelaties."

- ISMS Copiloot

Controleer de resultaten van geautomatiseerde tools altijd aan de hand van officiële documentatie. Automatisering is een krachtig hulpmiddel, maar kan menselijke expertise niet vervangen. Door snelheid en consistentie te combineren met hands-on toezicht, kunt u een schaalbaar complianceprogramma opzetten dat het vertrouwen van auditors, investeerders en klanten wint.

Conclusie

Het opzetten van een complianceprogramma vanaf nul kan overweldigend lijken, maar met een duidelijk plan en de juiste tools wordt het veel beter beheersbaar, zelfs voor kleine, snelgroeiende start-upteams. Begin met het definiëren van uw compliancebereik, het selecteren van de frameworks die u gaat volgen en het vaststellen van kernbeleidsregels. Wijs voor elke beleidsregel en automatiseringstaak een duidelijke verantwoordelijke toe om ervoor te zorgen dat er niets over het hoofd wordt gezien naarmate uw bedrijf groeit. Deze basis legt de weg vrij voor een effectief gebruik van automatisering.

Automatisering verandert compliance van een reeks handmatige, periodieke taken in een systeem van continue monitoring. Tools voor het verzamelen van bewijsmateriaal, het verspreiden van beleid, het certificeren van trainingen en realtime monitoring kunnen repetitief werk drastisch verminderen. Hierdoor kan uw team zich concentreren op strategische beslissingen in plaats van zich te verliezen in spreadsheets. Platforms zoals ISMS Copilot, die meer dan 30 frameworks ondersteunen, bieden AI-aangedreven functies zoals het opstellen van beleid, het in kaart brengen van controles en auditklare rapportage. Deze tools kunnen startups helpen snel vooruitgang te boeken zonder aan nauwkeurigheid in te boeten. Maar zelfs de beste automatiseringstools hebben menselijk toezicht nodig.

Automatisering is geen oplossing die je eenmaal instelt en vervolgens kunt vergeten. Het werkt het beste in combinatie met interne audits en regelmatige validatie. Dit betekent dat je moet controleren op configuratiefouten, integraties moet testen en ervoor moet zorgen dat je controles naar behoren functioneren. Continue monitoring moet hand in hand gaan met periodieke audits. Bekijk bijvoorbeeld een steekproef van geautomatiseerd bewijsmateriaal, simuleer mogelijke storingen en documenteer eventuele uitzonderingen. Door geautomatiseerde workflows te combineren met handmatige validatie bouwt u vertrouwen op bij auditors en zorgt u ervoor dat uw complianceprogramma betrouwbaar blijft.

Voor Amerikaanse start-ups gaat compliance niet alleen over het voldoen aan wettelijke vereisten, maar kan het ook een concurrentievoordeel zijn. Real-time dashboards en certificeringen zoals SOC 2 Type II kunnen het vertrouwen van investeerders en klanten vergroten. Door een actuele checklist bij te houden, speciaal ontwikkelde tools te gebruiken en snelheid te combineren met zorgvuldig toezicht, kunt u veilig opschalen en compliance omzetten in een strategisch voordeel voor uw bedrijf.

Veelgestelde vragen

Hoe helpt automatisering startups om te besparen op nalevingskosten?

Automatisering biedt start-ups een manier om nalevingskosten te verlagen door arbeidsintensieve taken uit te voeren, zoals het opstellen van beleid, het uitvoeren van risicobeoordelingen en het bijhouden van documentatie. Door de noodzaak van handmatig werk en dure externe consultants te verminderen, biedt het een efficiëntere oplossing.

Door deze processen te vereenvoudigen, kunnen start-ups hun energie en middelen richten op groei. Tegelijkertijd zorgt automatisering ervoor dat compliance met grotere precisie en efficiëntie wordt beheerd, wat een win-winsituatie oplevert voor zowel kostenbesparingen als operationele nauwkeurigheid.

Welke belangrijke beleidsmaatregelen zijn nodig om te voldoen aan SOC 2 en ISO 27001?

Om te voldoen aan SOC 2 en ISO 27001 moeten start-ups belangrijke beleidsregels opstellen en handhaven die essentiële aspecten van informatiebeveiliging en risicobeheer aanpakken. Deze beleidsregels vormen de basis voor het beveiligen van gegevens en het waarborgen van de operationele integriteit. Hier volgen enkele cruciale beleidsregels:

- Informatiebeveiligingsbeleid: Bepaalt de algemene strategie en het streven van de organisatie om beveiligingsnormen te handhaven.

- Toegangscontrolebeleid: Stelt regels vast voor het beheren en beperken van toegang tot systemen en gevoelige gegevens.

- Beleid voor incidentrespons: Beschrijft de stappen voor het effectief identificeren, aanpakken en beperken van beveiligingsincidenten.

- Gegevensbescherming en privacybeleid: zorgt ervoor dat privacywetgeving wordt nageleefd en beschermt gevoelige informatie tegen ongeoorloofde toegang of misbruik.

- Beleid voor bedrijfscontinuïteit en noodherstel: bereidt de organisatie voor op verstoringen en zorgt ervoor dat herstelplannen klaar zijn om downtime tot een minimum te beperken.

Daarnaast zijn beleidsregels op het gebied van risicobeheer, leveranciers- en derdepartijenbeheer en aanvaardbaar gebruik eveneens essentieel voor uitgebreide naleving. Door gebruik te maken van tools zoals ISMS Copilot kunnen deze processen worden gestroomlijnd, waardoor het eenvoudiger wordt om consistentie tussen verschillende kaders te implementeren en te handhaven.

Hoe helpt ISMS Copilot ervoor te zorgen dat uw start-up altijd klaar is voor audits?

ISMS Copilot vereenvoudigt het proces van voorbereiding op audits door op maat gemaakte, auditklare beleidsregels en procedures te creëren die aansluiten bij uw specifieke nalevingsvereisten. Het biedt deskundige aanbevelingen die zijn gebaseerd op praktische nalevingssituaties, zodat uw documentatie blijft voldoen aan normen zoals ISO 27001.

ISMS Copilot is uitgerust met tools zoals gestructureerde werkruimten en functies voor documentanalyse en helpt u efficiënt en georganiseerd te blijven, waardoor de stress van audits wordt verminderd en de betrouwbaarheid wordt verbeterd.