La gestion de plusieurs cadres de cybersécurité peut s'avérer fastidieuse, mais le cadre de cybersécurité (CSF) du NIST simplifie le processus. En s'alignant sur des normes telles que ISO 27001, SOC 2 et FedRAMP, le CSF du NIST aide les organisations à rationaliser leur conformité, à réduire les redondances et à améliorer la gestion des risques.

Points clés à retenir :

- Le NIST CSF 2.0 (publié en février 2024) introduit six fonctions essentielles : gouverner, identifier, protéger, détecter, réagir et récupérer.

- L'intégration du NIST à des référentiels tels que ISO 27001 et SOC 2 élimine les doublons, car de nombreuses exigences se recoupent.

- Des outils tels que ISMS Copilot automatisent la cartographie des contrôles, la collecte de preuves et la création de politiques, ce qui permet de gagner du temps et de réduire les erreurs.

Pourquoi est-ce important ? Les organisations qui doivent jongler avec de multiples exigences de conformité peuvent utiliser le NIST CSF pour unifier leurs efforts, simplifier les audits et maintenir des pratiques de cybersécurité plus rigoureuses.

Avantages de l'intégration du NIST à d'autres cadres

Meilleure visibilité et gestion des risques

En intégrant le NIST à des cadres tels que ISO 27001, SOC 2 et HIPAA, les organisations peuvent créer une perspective unifiée sur les risques liés à la cybersécurité. La méthodologie structurée du NIST ( gouverner, identifier, protéger, détecter, réagir et récupérer ) sert de langage commun qui relie les différentes exigences de conformité. Cette approche permet aux équipes de sécurité d'identifier plus efficacement les vulnérabilités et de hiérarchiser les menaces importantes, réduisant ainsi les alertes inutiles et se concentrant sur ce qui compte vraiment.

La mise en correspondance des contrôles NIST entre différentes normes permet une évaluation continue des risques et une surveillance dynamique des menaces sans avoir à passer d'un système à l'autre. Cette intégration transparente garantit que les données de gestion des risques sont directement intégrées dans les processus généraux de l'entreprise, offrant ainsi à la direction une vision claire et cohérente de la santé cybernétique de l'organisation. De plus, cette approche réduit les efforts de documentation redondants, rationalisant ainsi l'ensemble du processus de gestion des risques.

Moins de duplication du travail

Les cadres NIST sont étroitement alignés sur les exigences réglementaires telles que HIPAA, CMMC et PCI-DSS, ce qui permet aux organisations d'utiliser plus facilement des contrôles partagés entre plusieurs normes. Le respect des directives du NIST garantit des enregistrements complets qui répondent à des exigences qui se recoupent, vous permettant ainsi d'être prêt pour les audits avec un minimum de travail supplémentaire. Grâce aux contrôles unifiés du NIST, vous pouvez répondre à plusieurs normes à la fois, ce qui réduit le besoin de documentation en double.

Cette stratégie « tester une fois, appliquer plusieurs fois » permet à un seul ensemble de contrôles de répondre simultanément aux besoins de plusieurs audits. Par exemple, la mise en œuvre de contrôles d'accès conformes à la norme NIST SP 800-53 peut répondre aux exigences des normes ISO 27001, SOC 2 et HIPAA, éliminant ainsi les répétitions inutiles entre les différents cadres. De tels efforts permettent non seulement de gagner du temps, mais aussi d'améliorer la conformité entre les différentes régions et normes.

Renforcement de la conformité et de l'assurance à l'échelle mondiale

La reconnaissance mondiale du NIST et ses références croisées à des normes telles que ISO/IEC 27001:2022 et SP 800-171 Révision 3 facilitent la mise en conformité transfrontalière des organisations. Ces tableaux de correspondance officiels fournissent des indications claires pour naviguer entre plusieurs cadres.

Les organisations qui recherchent une validation externe peuvent tirer parti des rapports SOC 2+ qui intègrent les contrôles NIST ainsi que des cadres tels que HIPAA, HITRUST et ISO. Par exemple, Grant Thornton utilise son outil d'automatisation SOC.x pour rationaliser les processus de conformité, permettant ainsi à ses clients de répondre aux besoins de diverses parties prenantes à l'aide d'un rapport unique et complet. Cette approche intégrée rassure les clients, les régulateurs et les autres parties prenantes quant à la capacité de votre organisation à répondre à diverses exigences en matière de sécurité et de confidentialité.

Les 5 étapes du NIST pour mettre en place et/ou intégrer le cadre de cybersécurité 2.0 du NIST dans votre organisation

Cadres clés à intégrer avec le NIST

Les intégrations suivantes montrent comment la méthodologie structurée du NIST peut simplifier la conformité dans plusieurs cadres.

NIST et ISO 27001

Les fonctions essentielles du NIST ( identifier, protéger, détecter, réagir et récupérer ) s'alignent parfaitement sur l'annexe A de la norme ISO 27001, ce qui rend la certification internationale plus efficace. Les deux cadres se concentrent sur des approches de la sécurité de l'information fondées sur les risques, et les directives détaillées du NIST constituent une base solide pour l'élaboration d'un système de gestion de la sécurité de l'information (SGSI) conforme aux exigences de la norme ISO 27001.

Cet alignement est particulièrement avantageux pour les organisations opérant à l'échelle mondiale. La norme ISO 27001 fournit une certification reconnue internationalement, tandis que le NIST offre des conseils détaillés et pratiques pour sa mise en œuvre.

NIST et SOC 2

Pour les entreprises qui ciblent le marché nord-américain, l'intégration du NIST et du SOC 2 crée un cadre de sécurité solide qui répond à la fois à la gestion des risques internes et à l'assurance des clients externes. Des recherches montrent un chevauchement important (environ 60 à 70 %) entre les contrôles SOC 2 et NIST 800-53, en particulier dans des domaines tels que la gestion des accès, la réponse aux incidents et l'évaluation des risques.

En alignant les contrôles NIST sur les critères SOC 2, les organisations peuvent renforcer leurs mesures de sécurité tout en garantissant leur préparation aux audits. Le chevauchement réduit les efforts supplémentaires, car le NIST fournit les connaissances techniques approfondies nécessaires à la mise en œuvre des contrôles, tandis que SOC 2 fournit l'attestation formelle souvent exigée par les clients et les partenaires.

NIST et normes fédérales (FedRAMP, CMMC)

Pour les organisations qui travaillent avec des agences fédérales ou qui gèrent des informations non classifiées contrôlées (CUI), la conformité avec les normes NIST est incontournable. La norme NIST SP 800-53 est essentielle pour la certification FedRAMP, tandis que la norme NIST SP 800-171 sous-tend la conformité CMMC. Ces alignements sont des exigences réglementaires.

L'avantage est évident : la mise en œuvre des contrôles NIST permet aux organisations de répondre à plusieurs exigences fédérales à la fois. Par exemple, les sous-traitants peuvent utiliser la norme NIST SP 800-171 pour se conformer aux clauses DFARS et se préparer aux évaluations CMMC, ce qui rationalise les efforts déployés dans le cadre de divers programmes de conformité fédéraux.

sbb-itb-4566332

Stratégies pour le mappage de contrôle multi-cadres

Mappage manuel ou automatisé de la conformité: principales différences et avantages

Lorsque vous intégrez le NIST à d'autres cadres, vous ouvrez la voie à des processus de conformité plus fluides. La plupart des cadres de cybersécurité, tels que ISO 27001, SOC 2, NIST CSF, NIS 2 et GDPR, partagent des principes similaires et exigent souvent des preuves qui se recoupent. Si le langage peut différer, les exigences fondamentales restent cohérentes. C'est dans ce recoupement que la cartographie stratégique des contrôles peut faire toute la différence, en aidant les organisations à harmoniser leurs efforts entre plusieurs normes.

Utilisation de commandes courantes

Les contrôles communs sont des mesures de sécurité qui répondent simultanément aux exigences de plusieurs cadres. Ces contrôles constituent la base de vos efforts de conformité. Des domaines tels que le contrôle d'accès et la gestion des identités, la réponse aux incidents, la sauvegarde et la restauration, ainsi que la gestion des fournisseurs apparaissent fréquemment dans divers cadres. Par exemple, un système de contrôle d'accès bien conçu peut répondre simultanément aux exigences du NIST, de la norme ISO 27001, du SOC 2 et même de cadres tels que l'HIPAA ou le PCI DSS.

En mettant en œuvre les contrôles de sécurité critiques CIS, qui sont déjà mappés aux normes NIST CSF, ISO/IEC 27001, SOC 2, HIPAA et PCI DSS, vous pouvez collecter et réutiliser des preuves en continu. La clé consiste à organiser ces preuves de manière à faciliter leur application dans différents cadres, en veillant à ce qu'elles soient à la fois traçables et réutilisables.

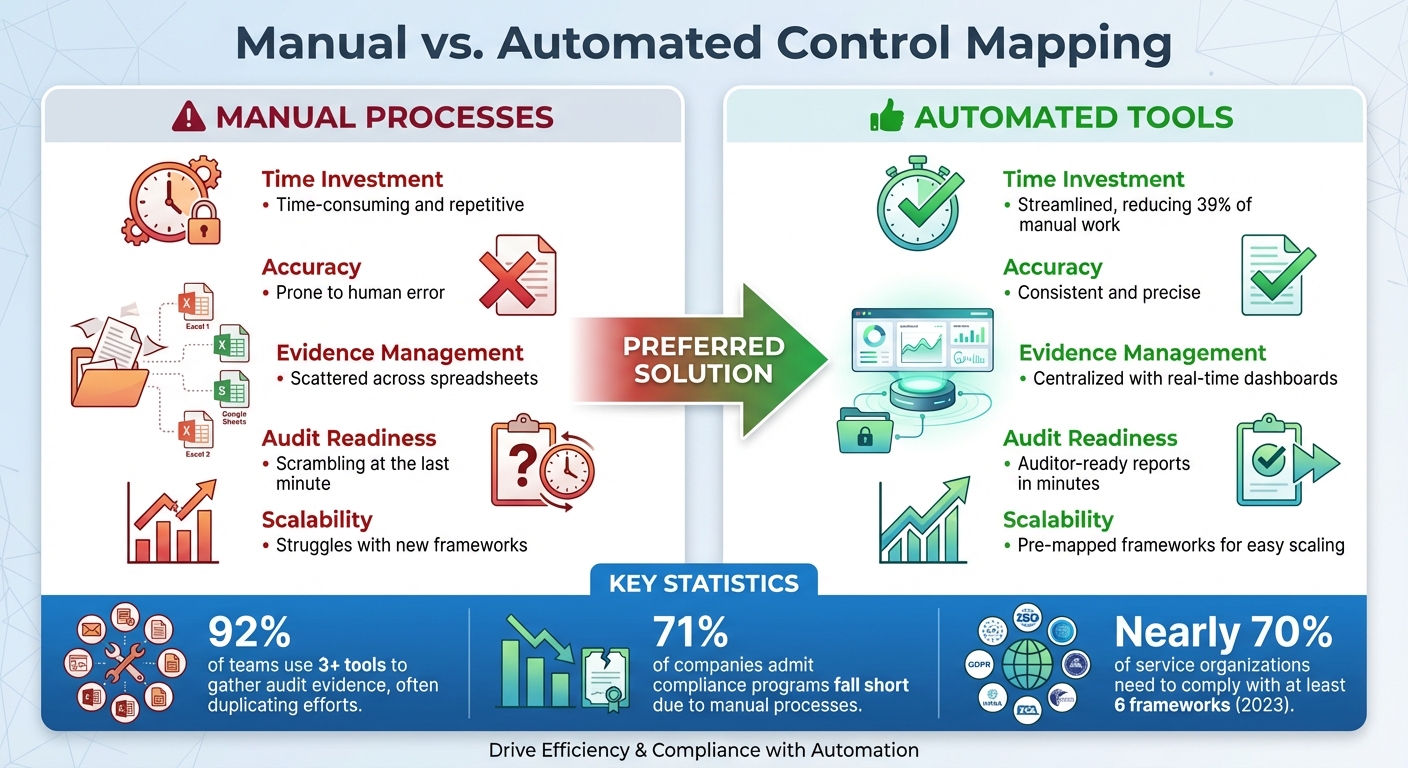

Cartographie manuelle ou automatisée : avantages et inconvénients

Le choix entre le mappage manuel et automatisé est crucial. Avec près de 70 % des organisations de services devant se conformer à au moins six cadres réglementaires en 2023, les processus manuels deviennent de plus en plus difficiles à maintenir. Le mappage manuel repose souvent sur des outils déconnectés, ce qui le rend chronophage et sujet aux erreurs. Bien qu'il vous offre une supervision complète, c'est un processus fastidieux.

D'autre part, les outils automatisés tels que ISMS Copilot centralisent la gestion des contrôles, les preuves et les mappages en un seul endroit. Ces plateformes peuvent analyser les politiques, les journaux et les rapports afin d'extraire les informations pertinentes qui correspondent à des exigences spécifiques. Elles suggèrent même des textes de réponse et relient les preuves aux contrôles appropriés. Cependant, l'automatisation nécessite un investissement initial dans la configuration et le réglage fin afin de s'adapter aux besoins spécifiques de votre organisation.

| Aspect | Processus manuels | Outils automatisés |

|---|---|---|

| Investissement en temps | Long et répétitif | Rationalisation, réduction de 39 % du travail manuel |

| Précision | Sujette à l'erreur humaine | Cohérent et précis |

| Gestion des preuves | Dispersés dans des feuilles de calcul | Centralisé avec des tableaux de bord en temps réel |

| Préparation à l'audit | Se précipiter à la dernière minute | Des rapports prêts à être vérifiés par les auditeurs en quelques minutes |

| évolutivité | Difficultés liées aux nouveaux cadres | Cadres pré-cartographiés pour une mise à l'échelle facile |

Voici une statistique révélatrice : 92 % des équipes utilisent au moins trois outils pour recueillir des preuves d'audit, ce qui entraîne souvent une duplication des efforts. Parallèlement, 71 % des entreprises admettent que leurs programmes de conformité sont insuffisants en raison de leur dépendance à des processus manuels. Ces chiffres soulignent les avantages de l'automatisation et sa capacité à rationaliser la conformité.

Exemple de mappage de contrôle entre les cadres

Voyons comment la gestion du contrôle d'accès peut être mise en œuvre dans plusieurs cadres. Cette pratique de sécurité fondamentale est une exigence dans presque tous les grands cadres, même si la terminologie et l'orientation peuvent varier.

Dans le NIST CSF 2.0, le contrôle d'accès relève de la fonction « Protéger », plus précisément de la gestion des identités et du contrôle d'accès (PR.AC). Dans la norme ISO 27001, il est abordé dans l'annexe A.9 (Contrôle d'accès), qui impose des procédures documentées pour l'attribution et la suppression des accès utilisateurs. La norme SOC 2 couvre également ce domaine dans le cadre des critères CC6 (Contrôles d'accès logiques et physiques), en mettant l'accent sur la restriction de l'accès aux systèmes et aux données en fonction des rôles des utilisateurs.

Le chevauchement est important : environ 80 % entre les critères ISO 27001 et SOC 2 uniquement. Par exemple, la mise en œuvre de l'authentification multifactorielle (MFA) pour tous les comptes utilisateurs satisfait simultanément aux exigences NIST CSF PR.AC-7, ISO 27001 A.9.4.2 et SOC 2 CC6.1. Le même contrôle, étayé par les mêmes preuves (telles que les journaux MFA, les captures d'écran et les examens d'accès), peut être utilisé pour répondre aux exigences des trois cadres.

Cette approche simplifie non seulement la préparation de l'audit, mais garantit également la cohérence. En créant un ensemble unique et bien organisé de preuves qui répond à plusieurs exigences, vous pouvez gagner un temps et des efforts considérables tout en maintenant un niveau élevé de conformité dans l'ensemble de votre organisation.

Meilleures pratiques pour l'intégration NIST

L'intégration du cadre NIST dans une conformité multi-cadres nécessite des outils structurés, une surveillance continue et un travail d'équipe entre les différents services. Ces pratiques s'appuient sur des discussions antérieures concernant la cartographie unifiée des contrôles, dans le but d'améliorer à la fois l'automatisation et la collaboration au sein des organisations.

Utilisation d'ISMS Copilot pour la conformité multi-cadres

ISMS Copilot simplifie les défis liés à la gestion de la conformité dans plusieurs cadres en centralisant des tâches telles que la cartographie des contrôles, la rédaction des politiques, la collecte de preuves et la surveillance. Il reste à jour avec des cadres tels que le NIST Cybersecurity Framework, NIST 800-53, ISO 27001 et SOC 2. Contrairement aux outils d'IA généraux tels que ChatGPT ou Claude, ISMS Copilot est spécialement conçu pour les tâches de conformité, ce qui permet de gagner du temps en automatisant le recoupement des contrôles NIST 800-53 avec d'autres normes. Grâce à une approche de génération augmentée par la récupération, il puise dans un ensemble de données de conformité sélectionnées pour générer des réponses prêtes à être utilisées par les auditeurs.

Lorsque vous téléchargez des politiques et des documents, ISMS Copilot identifie les points de convergence entre vos contrôles NIST existants et les exigences ISO 27001 ou SOC 2. Sa fonctionnalité « Espaces de travail » organise les flux de travail par client ou par projet, facilitant ainsi la gestion de plusieurs normes. La plateforme automatise les processus clés (cartographie des contrôles, collecte de preuves et rédaction de politiques) tout en proposant des politiques sur mesure et des conseils de correction pour toutes les lacunes détectées. Une fois ces outils en place, l'étape suivante consiste à mener une analyse approfondie des lacunes et à maintenir une surveillance continue.

Réalisation d'analyses des écarts et surveillance continue

Commencez par évaluer votre niveau de conformité actuel par rapport au NIST et à d'autres cadres afin d'identifier les lacunes en matière de contrôle. Ensuite, mettez en place une surveillance continue pour valider les contrôles en temps réel. Le programme OLIR (National Online Informative References) du NIST fournit des correspondances officielles entre le NIST CSF 2.0 et d'autres cadres, tels que le NIST SP 800-53, le NIST SP 800-171 et diverses directives spécifiques à certains secteurs. En automatisant la collecte de preuves et la validation des contrôles en temps réel, les organisations peuvent passer d'audits périodiques à un modèle de conformité continue, détectant ainsi les problèmes potentiels avant qu'ils ne se transforment en conclusions d'audit.

Travailler avec les équipes et les parties prenantes

L'automatisation n'est qu'une partie de l'équation : une conformité réussie dépend également d'une collaboration solide. La conformité multi-cadres nécessite la contribution des équipes d'ingénierie, d'exploitation, juridiques et commerciales. Pour intégrer la sécurité dans les processus de développement, utilisez des pratiques telles que Secure SDLC et DevSecOps, qui intègrent la sécurité comme élément central de l'ingénierie et des opérations. Le NIST CSF 2.0 fournit un langage commun pour discuter des risques et des résultats, améliorant ainsi la cohérence dans la surveillance et l'ajustement des risques à l'échelle de l'organisation.

Les profils organisationnels du NIST CSF 2.0 sont particulièrement utiles pour définir et communiquer de manière simple votre posture actuelle et votre objectif en matière de cybersécurité. Des réunions interfonctionnelles régulières permettent d'assurer l'alignement sur les risques et les objectifs de conformité, afin que tout le monde soit sur la même longueur d'onde.

Conclusion et points clés à retenir

En résumé, l'adoption des stratégies décrites précédemment peut transformer vos efforts de conformité en un processus plus rationalisé et plus efficace. L'intégration du cadre de cybersécurité du NIST dans votre stratégie de conformité multi-cadres renforce non seulement vos mesures de sécurité, mais simplifie également l'alignement sur des normes telles que ISO 27001, SOC 2 et FedRAMP. Ce cadre permet de hiérarchiser les investissements et crée un moyen cohérent de communiquer les risques au sein de votre organisation.

L'une des clés du succès réside dans l'utilisation de contrôles partagés et de l'automatisation. Les mappages officiels révèlent qu'un seul ensemble de contrôles peut répondre aux exigences de plusieurs audits. Cela élimine les tâches redondantes, réduit le chaos lié à la collecte dispersée de preuves et permet à votre organisation de passer d'une course effrénée pour les audits de dernière minute à un maintien continu de la conformité.

ISMS Copilot est un outil remarquable dans ce domaine, qui automatise des tâches telles que la cartographie des contrôles, la collecte de preuves et la rédaction de politiques dans plus de 30 cadres. Conçu dans un souci de conformité, il utilise un ensemble de données sélectionnées pour produire des réponses prêtes à être soumises aux auditeurs et identifier les lacunes dans la documentation. Les entreprises qui utilisent des solutions similaires basées sur l'IA ont réduit le temps de préparation des audits de plusieurs semaines à quelques heures seulement.

En combinant la méthodologie structurée du NIST avec l'automatisation et la collaboration en équipe, vous pouvez être prêt pour les audits tout au long de l'année tout en permettant à votre équipe de sécurité de se concentrer sur la lutte contre les menaces réelles. La conformité multi-cadres, lorsqu'elle est abordée de manière réfléchie, va au-delà de la simple vérification de cases : elle favorise la confiance et renforce votre sécurité globale en couvrant un large éventail de contrôles. Cette approche unifiée répond non seulement aux exigences de conformité, mais contribue également à développer un état d'esprit proactif en matière de sécurité.

Commencez par une analyse des écarts, mettez en place un suivi continu et tirez parti de l'automatisation pour organiser vos preuves. De cette manière, la conformité multi-cadres peut devenir un avantage stratégique plutôt qu'une tâche fastidieuse, offrant des gains mesurables en termes d'efficacité, de gestion des risques et de préparation aux audits.

Foire aux questions

Comment le NIST CSF 2.0 fonctionne-t-il parallèlement à la norme ISO 27001 et à la norme SOC 2 en matière de conformité ?

Le NIST CSF 2.0 est conçu pour fonctionner sans effort avec d'autres normes de cybersécurité telles que ISO 27001 et SOC 2, offrant ainsi une base solide pour gérer la conformité dans plusieurs cadres. Sa conception modulaire et axée sur les résultats s'aligne parfaitement sur les processus et les contrôles décrits dans ces normes, ce qui permet de réduire les efforts redondants.

Prenons l'exemple des fonctions essentielles du NIST CSF : identifier, protéger, détecter, réagir, récupérer. Elles peuvent être directement mises en correspondance avec les processus ISMS et les contrôles de l'annexe A de la norme ISO 27001, ainsi qu'avec les critères des services de confiance de la norme SOC 2. Cette harmonisation permet aux organisations de réutiliser les implémentations de contrôle dans différents cadres. Par exemple, les mêmes contrôles de gestion des actifs ou de politique de sécurité peuvent satisfaire à la fois aux exigences de la norme ISO 27001 et de la norme SOC 2, ce qui simplifie le processus de conformité.

L'utilisation d'outils ou de plateformes qui fournissent un mappage croisé automatisé et des conseils pratiques peut faciliter encore davantage ce processus. Ces ressources peuvent aider les entreprises à rationaliser les audits, à réduire la charge administrative liée à la documentation et à utiliser le NIST CSF comme cadre universel pour coordonner les efforts de conformité entre différentes normes.

Quels sont les avantages d'utiliser des outils tels que ISMS Copilot pour la cartographie de conformité ?

Les outils automatisés tels que ISMS Copilot transforment la manière dont les organisations gèrent la cartographie de la conformité, réduisant considérablement le temps et les efforts nécessaires pour harmoniser les contrôles entre plusieurs cadres. Les tâches qui prenaient auparavant des semaines, voire des mois, peuvent désormais être accomplies en quelques jours seulement, grâce à des flux de travail basés sur l'IA. En centralisant les politiques, les preuves et les définitions de contrôle, ISMS Copilot peut réduire le temps de préparation des audits de 75 à 90 %, tout en éliminant les tâches répétitives et chronophages.

Les fonctionnalités d'IA de la plateforme vont encore plus loin en minimisant les lacunes et les redondances. Elle recommande instantanément des contrôles pertinents pour des cadres tels que NIST 800-53, ISO 27001 et SOC 2, ce qui facilite les audits et renforce vos mesures de sécurité. De plus, la surveillance en temps réel et les modèles générés par l'IA aident les équipes à anticiper les risques, à réduire les erreurs et à gérer les coûts plus efficacement, pour des résultats de conformité plus rapides et plus fiables.

Comment les organisations peuvent-elles maintenir leur conformité à travers plusieurs cadres de sécurité ?

Les organisations qui souhaitent répondre aux exigences de plusieurs cadres de conformité devraient envisager de créer un ensemble de contrôles unifié. Cette approche permet d'harmoniser les exigences qui se recoupent dans des normes telles que NIST CSF, ISO 27001, SOC 2 et NIST 800-53. Le cadre de cybersécurité du NIST (CSF) offre une structure pratique ( identifier, protéger, détecter, réagir, récupérer ) qui peut servir de base solide pour cartographier ces cadres.

Des outils tels que ISMS Copilot peuvent rationaliser les efforts de conformité en automatisant des tâches essentielles telles que la cartographie des contrôles, la collecte de preuves et l'analyse des lacunes. Cet assistant basé sur l'IA facilite le processus en générant des politiques personnalisées, des plans de traitement des risques et des documents d'audit. Il s'adapte également à l'évolution des réglementations, garantissant ainsi une conformité ininterrompue. Grâce à des fonctionnalités telles que la surveillance en temps réel et les alertes automatisées, les équipes peuvent traiter rapidement les problèmes potentiels et maintenir leur état de préparation à l'audit tout au long de l'année.