Gestionar múltiples marcos de ciberseguridad puede resultar abrumador, pero el Marco de Ciberseguridad (CSF) del NIST simplifica el proceso. Al alinearse con normas como ISO 27001, SOC 2 y FedRAMP, el CSF del NIST ayuda a las organizaciones a optimizar el cumplimiento normativo, reducir las redundancias y mejorar la gestión de riesgos.

Puntos clave:

- El NIST CSF 2.0 (publicado en febrero de 2024) introduce seis funciones básicas: gobernar, identificar, proteger, detectar, responder y recuperar.

- La integración del NIST con marcos como ISO 27001 y SOC 2 elimina la duplicación de trabajo, ya que muchos requisitos se solapan.

- Herramientas como ISMS Copilot automatizan la asignación de controles, la recopilación de pruebas y la creación de políticas, lo que ahorra tiempo y reduce los errores.

Por qué es importante: Las organizaciones que deben hacer frente a múltiples requisitos de cumplimiento pueden utilizar el NIST CSF para unificar esfuerzos, simplificar las auditorías y mantener prácticas de ciberseguridad más sólidas.

Ventajas de integrar el NIST con otros marcos

Mejor visibilidad y gestión de riesgos

Al integrar el NIST con marcos como ISO 27001, SOC 2 e HIPAA, las organizaciones pueden crear una perspectiva unificada sobre los riesgos de ciberseguridad. La metodología estructurada del NIST ( gobernar, identificar, proteger, detectar, responder y recuperar ) sirve como lenguaje común que une diversos requisitos de cumplimiento. Este enfoque permite a los equipos de seguridad identificar de forma más eficaz las vulnerabilidades y priorizar las amenazas significativas, reduciendo las alertas innecesarias y centrándose en lo que realmente importa.

La asignación de los controles del NIST a diferentes normas permite realizar una evaluación continua de los riesgos y un seguimiento dinámico de las amenazas sin tener que cambiar de un sistema a otro. Esta integración perfecta garantiza que los datos de gestión de riesgos fluyan directamente a los procesos empresariales más amplios, lo que proporciona a los directivos una visión clara y coherente del estado de la ciberseguridad de la organización. Además, este enfoque reduce los esfuerzos de documentación redundantes, lo que agiliza el proceso general de gestión de riesgos.

Menos duplicación del trabajo

Los marcos del NIST están estrechamente alineados con requisitos normativos como HIPAA, CMMC y PCI-DSS, lo que facilita a las organizaciones el uso de controles compartidos en múltiples estándares. Seguir las directrices del NIST garantiza registros completos que cumplen con requisitos superpuestos, lo que le permite estar preparado para las auditorías con un mínimo de trabajo adicional. Con los controles unificados del NIST, puede abordar múltiples estándares a la vez, lo que reduce la necesidad de duplicar la documentación.

Esta estrategia de «probar una vez, aplicar muchas veces» permite que un único conjunto de controles satisfaga las necesidades de varias auditorías simultáneamente. Por ejemplo, la implementación de controles de acceso en línea con NIST SP 800-53 puede cumplir los requisitos de ISO 27001, SOC 2 e HIPAA, eliminando repeticiones innecesarias entre marcos. Estos esfuerzos no solo ahorran tiempo, sino que también mejoran el cumplimiento en diferentes regiones y normas.

Mayor cumplimiento y garantía a nivel mundial

El reconocimiento mundial del NIST y sus referencias cruzadas a normas como ISO/IEC 27001:2022 y SP 800-171 Revisión 3 facilitan a las organizaciones el cumplimiento transfronterizo. Estas referencias cruzadas oficiales proporcionan una orientación clara para navegar por múltiples marcos.

Las organizaciones que buscan una validación externa pueden beneficiarse de los informes SOC 2+ que incorporan controles NIST junto con marcos como HIPAA, HITRUST e ISO. Por ejemplo, Grant Thornton utiliza su herramienta de automatización SOC.x para optimizar los procesos de cumplimiento, lo que permite a los clientes satisfacer las necesidades de diversas partes interesadas con un único informe completo. Este enfoque integrado tranquiliza a los clientes, reguladores y otras partes interesadas sobre la capacidad de su organización para cumplir con diversos requisitos de seguridad y privacidad.

Los 5 pasos del NIST para iniciar e integrar el Marco de Ciberseguridad 2.0 del NIST en su organización

Marcos clave para integrarse con el NIST

Las siguientes integraciones ponen de relieve cómo la metodología estructurada del NIST puede simplificar el cumplimiento normativo en múltiples marcos.

NIST e ISO 27001

Las funciones principales del NIST ( identificar, proteger, detectar, responder y recuperar ) se ajustan perfectamente al anexo A de la norma ISO 27001, lo que hace que la certificación internacional sea más eficiente. Ambos marcos se centran en enfoques basados en el riesgo para la seguridad de la información, y las directrices detalladas del NIST sirven como base sólida para desarrollar un sistema de gestión de la seguridad de la información (SGSI) que se ajuste a los requisitos de la norma ISO 27001.

Esta alineación resulta especialmente beneficiosa para las organizaciones que operan a escala mundial. La norma ISO 27001 proporciona una certificación reconocida internacionalmente, mientras que el NIST ofrece orientación detallada y práctica para su implementación.

NIST y SOC 2

Para las empresas que se dirigen al mercado norteamericano, la integración de NIST con SOC 2 crea un sólido marco de seguridad que aborda tanto la gestión de riesgos internos como la garantía externa para los clientes. Las investigaciones muestran un solapamiento significativo, de entre el 60 % y el 70 %, entre los controles SOC 2 y NIST 800-53, especialmente en áreas como la gestión de accesos, la respuesta a incidentes y la evaluación de riesgos.

Al asignar los controles del NIST a los criterios SOC 2, las organizaciones pueden reforzar sus medidas de seguridad y garantizar al mismo tiempo su preparación para las auditorías. La superposición reduce el esfuerzo adicional, ya que el NIST proporciona la profundidad técnica necesaria para implementar los controles y SOC 2 ofrece la certificación formal que los clientes y socios suelen exigir.

NIST y normas federales (FedRAMP, CMMC)

Para las organizaciones que trabajan con agencias federales o gestionan información controlada no clasificada (CUI), el cumplimiento de las normas del NIST es innegociable. La norma NIST SP 800-53 es esencial para la certificación FedRAMP, mientras que la norma NIST SP 800-171 sustenta el cumplimiento de la CMMC. Estas alineaciones son requisitos normativos.

La ventaja aquí es clara: la implementación de los controles del NIST permite a las organizaciones cumplir con múltiples requisitos federales a la vez. Por ejemplo, los contratistas pueden utilizar el NIST SP 800-171 para cumplir con las cláusulas del DFARS y prepararse para las evaluaciones del CMMC, lo que agiliza los esfuerzos en diversos programas de cumplimiento federal.

sbb-itb-4566332

Estrategias para el mapeo de control multimarco

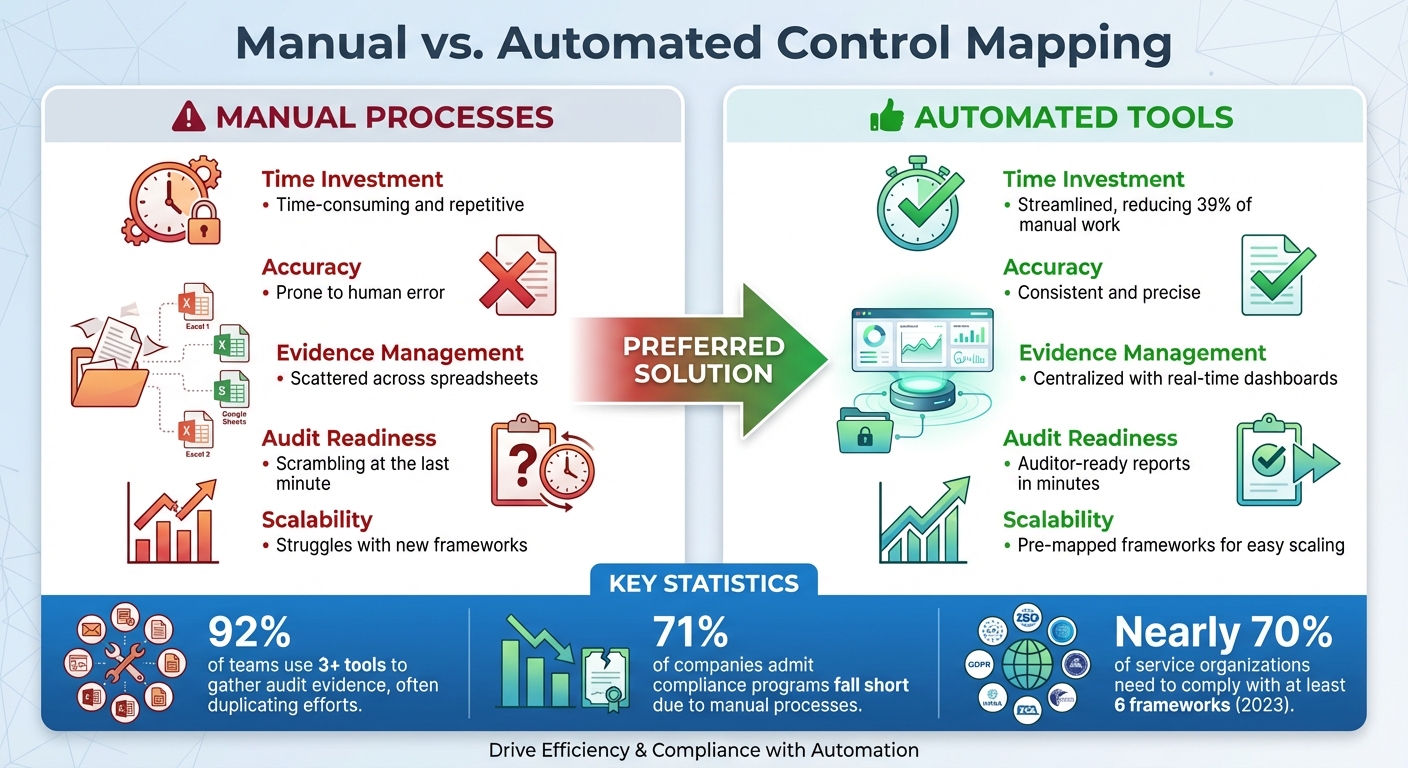

Mapeo de cumplimiento manual frente a automatizado: diferencias clave y ventajas

Al integrar NIST con otros marcos, se abre la puerta a procesos de cumplimiento más fluidos. La mayoría de los marcos de ciberseguridad, como ISO 27001, SOC 2, NIST CSF, NIS 2 y GDPR, comparten principios similares y, a menudo, requieren pruebas que se solapan. Aunque el lenguaje pueda diferir, los requisitos básicos siguen siendo los mismos. Este solapamiento es donde el mapeo estratégico de controles puede marcar una diferencia real, ayudando a las organizaciones a alinear sus esfuerzos en múltiples estándares.

Uso de controles comunes

Los controles comunes son medidas de seguridad que cumplen los requisitos de múltiples marcos al mismo tiempo. Estos controles constituyen la columna vertebral de sus esfuerzos de cumplimiento. Áreas como el control de acceso y la gestión de identidades, la respuesta a incidentes, las copias de seguridad y la recuperación, y la gestión de proveedores aparecen con frecuencia en diversos marcos. Por ejemplo, un sistema de control de acceso bien diseñado puede abordar simultáneamente los requisitos de NIST, ISO 27001, SOC 2 e incluso marcos como HIPAA o PCI DSS.

Al implementar los controles de seguridad críticos CIS, que ya están mapeados con NIST CSF, ISO/IEC 27001, SOC 2, HIPAA y PCI DSS, puede recopilar y reutilizar pruebas de forma continua. La clave está en organizar estas pruebas de manera que sean fáciles de aplicar en diferentes marcos, garantizando que sean trazables y reutilizables.

Mapeo manual frente a mapeo automatizado: ventajas y desventajas

La elección entre el mapeo de controles manual y automatizado es fundamental. Dado que casi el 70 % de las organizaciones de servicios deberán cumplir con al menos seis marcos normativos en 2023, los procesos manuales son cada vez más difíciles de mantener. El mapeo manual suele basarse en herramientas desconectadas, lo que lo convierte en un proceso lento y propenso a errores. Si bien ofrece una supervisión completa, es un proceso laborioso.

Por otro lado, las herramientas automatizadas como ISMS Copilot centralizan la gestión del control, las pruebas y los mapeos en un solo lugar. Estas plataformas pueden analizar políticas, registros e informes para extraer información relevante que se ajuste a requisitos específicos. Incluso sugieren textos de respuesta y vinculan las pruebas con los controles adecuados. Sin embargo, la automatización requiere una inversión inicial en configuración y ajuste para adaptarse a las necesidades específicas de su organización.

| Aspecto | Procesos manuales | Herramientas automatizadas |

|---|---|---|

| Inversión de tiempo | Lento y repetitivo | Optimizado, reduciendo el 39 % del trabajo manual. |

| Precisión | Propenso a errores humanos | Consistente y preciso |

| Gestión de pruebas | Dispersos por hojas de cálculo | Centralizado con paneles de control en tiempo real |

| Preparación para la auditoría | Apresurándose en el último momento | Informes listos para el auditor en cuestión de minutos |

| Escalabilidad | Dificultades con los nuevos marcos | Marcos preconfigurados para facilitar el escalado |

He aquí una estadística reveladora: el 92 % de los equipos utilizan tres o más herramientas para recopilar pruebas de auditoría, lo que a menudo supone una duplicación de esfuerzos. Por otra parte, el 71 % de las empresas admiten que sus programas de cumplimiento normativo son insuficientes debido a su dependencia de procesos manuales. Estas cifras ponen de relieve las ventajas de la automatización y su capacidad para optimizar el cumplimiento normativo.

Ejemplo de mapeo de controles entre marcos

Veamos cómo se puede aplicar la gestión del control de acceso en múltiples marcos. Esta práctica de seguridad básica es un requisito en casi todos los marcos importantes, aunque la terminología y el enfoque pueden variar.

En NIST CSF 2.0, el control de acceso se incluye en la función «Proteger», concretamente en la gestión de identidades y el control de acceso (PR.AC). En ISO 27001, se aborda en el anexo A.9 (Control de acceso), que exige procedimientos documentados para la concesión y retirada del acceso de los usuarios. SOC 2 también cubre esta área en el criterio CC6 (Controles de acceso lógico y físico), centrándose en restringir el acceso a los sistemas y datos en función de las funciones de los usuarios.

El solapamiento es considerable: alrededor del 80 % solo entre los criterios de la norma ISO 27001 y SOC 2. Por ejemplo, la implementación de la autenticación multifactorial (MFA) para todas las cuentas de usuario cumple simultáneamente con NIST CSF PR.AC-7, ISO 27001 A.9.4.2 y SOC 2 CC6.1. El mismo control, respaldado por las mismas pruebas (como registros de MFA, capturas de pantalla y revisiones de acceso), puede utilizarse para cumplir los requisitos de los tres marcos.

Este enfoque no solo simplifica la preparación de la auditoría, sino que también garantiza la coherencia. Al crear un único paquete de pruebas bien organizado que se ajusta a múltiples requisitos, puede ahorrar mucho tiempo y esfuerzo, al tiempo que mantiene un alto nivel de cumplimiento en toda su organización.

Mejores prácticas para la integración del NIST

La integración del marco del NIST en el cumplimiento normativo multimarco requiere herramientas estructuradas, supervisión continua y trabajo en equipo entre departamentos. Estas prácticas se basan en debates anteriores sobre la asignación unificada de controles, con el objetivo de mejorar tanto la automatización como la colaboración dentro de las organizaciones.

Uso de ISMS Copilot para el cumplimiento normativo en múltiples marcos

ISMS Copilot simplifica los retos que plantea la gestión del cumplimiento normativo en múltiples marcos mediante la centralización de tareas como la asignación de controles, la redacción de políticas, la recopilación de pruebas y la supervisión. Se mantiene al día con marcos como el Marco de Ciberseguridad del NIST, NIST 800-53, ISO 27001 y SOC 2. A diferencia de las herramientas generales de IA como ChatGPT o Claude, ISMS Copilot está diseñado específicamente para tareas de cumplimiento normativo, lo que ahorra horas de trabajo al automatizar la referencia cruzada de los controles NIST 800-53 con otras normas. Mediante un enfoque de generación aumentada por recuperación, extrae información de un conjunto de datos de cumplimiento normativo seleccionados para generar respuestas listas para los auditores.

Cuando subes políticas y documentación, ISMS Copilot identifica dónde tus controles NIST existentes se alinean con los requisitos de ISO 27001 o SOC 2. Su función Workspaces organiza los flujos de trabajo por cliente o proyecto, lo que facilita la gestión de múltiples estándares. La plataforma automatiza procesos clave (mapeo de controles, recopilación de pruebas y redacción de políticas) y ofrece políticas personalizadas y consejos de corrección para cualquier deficiencia que detecte. Una vez implementadas estas herramientas, el siguiente paso debe ser realizar un análisis exhaustivo de las deficiencias y mantener una supervisión continua.

Realización de análisis de deficiencias y supervisión continua

Comience por evaluar su postura actual de cumplimiento con respecto al NIST y otros marcos para identificar las deficiencias de control. A continuación, implemente una supervisión continua para validar los controles en tiempo real. El programa OLIR (National Online Informative References) del NIST proporciona correspondencias oficiales entre el NIST CSF 2.0 y otros marcos, como el NIST SP 800-53, el NIST SP 800-171 y diversas directrices específicas de cada sector. Al automatizar la recopilación de pruebas y la validación de controles en tiempo real, las organizaciones pueden pasar de las auditorías periódicas a un modelo de cumplimiento continuo, detectando posibles problemas antes de que se conviertan en conclusiones de auditoría.

Trabajar con equipos y partes interesadas

La automatización es solo una parte de la ecuación: el cumplimiento exitoso también depende de una sólida colaboración. El cumplimiento de múltiples marcos requiere la participación de los equipos de ingeniería, operaciones, legal y comercial. Para integrar la seguridad en los procesos de desarrollo, utilice prácticas como Secure SDLC y DevSecOps, incorporando la seguridad como un elemento central de la ingeniería y las operaciones. NIST CSF 2.0 proporciona un lenguaje común para discutir los riesgos y los resultados, mejorando la coherencia en la supervisión y los ajustes de los riesgos en toda la organización.

Los perfiles organizativos de NIST CSF 2.0 son especialmente útiles para definir y comunicar de forma clara su postura actual y objetivo en materia de ciberseguridad. Las reuniones interfuncionales periódicas pueden garantizar la alineación en cuanto a los riesgos y los objetivos de cumplimiento, manteniendo a todos en sintonía.

Conclusión y puntos clave

En resumen, adoptar las estrategias descritas anteriormente puede transformar sus esfuerzos de cumplimiento normativo en un proceso más ágil y eficaz. Integrar el Marco de Ciberseguridad del NIST en su estrategia de cumplimiento normativo multifuncional no solo refuerza sus medidas de seguridad, sino que también simplifica la alineación con normas como ISO 27001, SOC 2 y FedRAMP. Este marco ayuda a priorizar las inversiones y crea una forma coherente de comunicar los riesgos en toda su organización.

Una de las claves del éxito es el uso de controles compartidos y la automatización. Las asignaciones oficiales revelan que un único conjunto de controles puede satisfacer los requisitos de múltiples auditorías. Esto elimina las tareas redundantes, reduce el caos de la recopilación dispersa de pruebas y hace que su organización pase de tener que apresurarse para realizar auditorías de última hora a mantener un cumplimiento continuo.

ISMS Copilot es una herramienta destacada en este ámbito, que automatiza tareas como la asignación de controles, la recopilación de pruebas y la redacción de políticas en más de 30 marcos. Diseñada pensando en el cumplimiento normativo, utiliza un conjunto de datos seleccionados para generar respuestas listas para los auditores y detectar lagunas en la documentación. Las empresas que utilizan soluciones similares basadas en la inteligencia artificial han reducido el tiempo de preparación de las auditorías de semanas a solo unas pocas horas de revisión.

Al combinar la metodología estructurada del NIST con la automatización y la colaboración en equipo, puede estar preparado para las auditorías durante todo el año, al tiempo que permite a su equipo de seguridad centrarse en hacer frente a las amenazas de seguridad reales. El cumplimiento normativo multimarco, cuando se aborda de forma reflexiva, va más allá de la mera verificación de casillas: fomenta la confianza y refuerza su seguridad general al abarcar un amplio espectro de controles. Este enfoque unificado no solo cumple los requisitos de cumplimiento normativo, sino que también ayuda a cultivar una mentalidad de seguridad proactiva.

Comience con un análisis de deficiencias, implemente un seguimiento continuo y aproveche la automatización para organizar sus pruebas. De esta manera, el cumplimiento normativo en múltiples marcos puede convertirse en una ventaja estratégica en lugar de una tarea engorrosa, lo que proporciona beneficios cuantificables en términos de eficiencia, gestión de riesgos y preparación para auditorías.

Preguntas frecuentes

¿Cómo funciona NIST CSF 2.0 junto con ISO 27001 y SOC 2 para el cumplimiento normativo?

NIST CSF 2.0 está diseñado para funcionar sin esfuerzo junto con otras normas de ciberseguridad, como ISO 27001 y SOC 2, lo que proporciona una base sólida para gestionar el cumplimiento normativo en múltiples marcos. Su diseño modular y centrado en los resultados se ajusta bien a los procesos y controles descritos en estas normas, lo que ayuda a reducir los esfuerzos redundantes.

Tomemos como ejemplo las funciones básicas del NIST CSF: identificar, proteger, detectar, responder y recuperar. Estas pueden asignarse directamente a los procesos del SGSI y a los controles del anexo A de la norma ISO 27001, así como a los criterios de servicios de confianza de SOC 2. Esta alineación permite a las organizaciones reutilizar las implementaciones de control en todos los marcos. Por ejemplo, los mismos controles de gestión de activos o de políticas de seguridad pueden satisfacer tanto los requisitos de la norma ISO 27001 como los de SOC 2, lo que simplifica el proceso de cumplimiento.

El uso de herramientas o plataformas que proporcionan mapeo cruzado automatizado y orientación práctica puede facilitar aún más este proceso. Estos recursos pueden ayudar a las empresas a optimizar las auditorías, reducir la carga de documentación y utilizar el NIST CSF como marco universal para coordinar los esfuerzos de cumplimiento de diversas normas.

¿Cuáles son las ventajas de utilizar herramientas como ISMS Copilot para el mapeo de cumplimiento?

Las herramientas automatizadas, como ISMS Copilot, están transformando la forma en que las organizaciones gestionan el mapeo del cumplimiento normativo, reduciendo drásticamente el tiempo y el esfuerzo necesarios para alinear los controles en múltiples marcos. Las tareas que antes llevaban semanas, o incluso meses, ahora se pueden completar en solo unos días, gracias a los flujos de trabajo impulsados por la inteligencia artificial. Al centralizar las políticas, las pruebas y las definiciones de control, ISMS Copilot puede reducir el tiempo de preparación de las auditorías en un impresionante 75-90 %, al tiempo que elimina las tareas repetitivas y que requieren mucho tiempo.

Las funciones de IA de la plataforma van un paso más allá al minimizar las lagunas y redundancias. Recomienda al instante controles relevantes para marcos como NIST 800-53, ISO 27001 y SOC 2, lo que agiliza las auditorías y refuerza sus medidas de seguridad. Además, la supervisión en tiempo real y las plantillas generadas por IA ayudan a los equipos a adelantarse a los riesgos, reducir los errores y gestionar los costes de forma más eficaz, lo que se traduce en resultados de cumplimiento más rápidos y fiables.

¿Cómo pueden las organizaciones mantener el cumplimiento normativo en múltiples marcos de seguridad?

Las organizaciones que desean cumplir con los requisitos de múltiples marcos de cumplimiento deben considerar la creación de un conjunto de controles unificado. Este enfoque ayuda a alinear los requisitos superpuestos de normas como NIST CSF, ISO 27001, SOC 2 y NIST 800-53. El Marco de Ciberseguridad del NIST (CSF) ofrece una estructura práctica —Identificar, Proteger, Detectar, Responder, Recuperar— que puede servir como base sólida para mapear estos marcos.

Herramientas como ISMS Copilot pueden agilizar los esfuerzos de cumplimiento normativo mediante la automatización de tareas esenciales como la asignación de controles, la recopilación de pruebas y el análisis de deficiencias. Este asistente basado en inteligencia artificial facilita el proceso mediante la generación de políticas personalizadas, planes de tratamiento de riesgos y documentación de auditoría. También se adapta a los cambios en la normativa, lo que garantiza un cumplimiento ininterrumpido. Con funciones como la supervisión en tiempo real y las alertas automáticas, los equipos pueden abordar rápidamente los posibles problemas y mantener la preparación para las auditorías durante todo el año.